Viele Unternehmen hoffen darauf, für Ihre IT-Sicherheit externe Ressourcen an Bord zu holen. Managed Detection and Response, kurz MDR, ist daher eine relativ neue und immer wichtigere Dienstleistung in der Cybersicherheitsbranche.

Doch was kann MDR leisten und worauf ist bei der Auswahl eines Dienstes zu achten? Der Artikel gibt dazu drei Ratschläge und fordert Standards für MDR ein: proaktives Handeln, Suche nach Cyberbedrohungen und 24/7-Verfügbarkeit der Dienste.

MDR, MXDR, MEDR oder nur Detection & Response?

Es gibt zahlreiche verschiedene Definitionen von MDR und welche wohl am besten passt, ist größtenteils eine akademische Frage. Denn Anbieter erbringen MDR-Dienste auf unterschiedliche Weise, was es schwer macht, sie zu kategorisieren und zu vergleichen. Unternehmen und ihre IT-Security setzen jedoch bereits vermehrt auf externe MDR-Dienste, weil sie Mühe damit haben, alleine auf die eigenen Ressourcen aufbauend mit immer mehr und neueren Gefahren Schritt zu halten: Ein durchschnittliches SOC (Security Operations Center) erhält täglich mehr als 10.000 Warnmeldungen. Diese Zahl kann so überwältigend sein, dass viele SOC-Teams tatsächlich weniger als die Hälfte der eingehenden Alarme überhaupt priorisieren können. Den meisten SOC-Teams fehlt nicht nur die Zeit oder Manpower, sondern oft auch das Fachwissen, um eine vollständige Analyse eines Vorfalls durchzuführen, was zu unzureichenden Reaktionen führt. Systeme werden zudem ineffektiv wiederhergestellt. Hier setzt MDR als Dienst an.

MDR löst ein echtes Problem

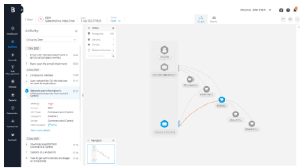

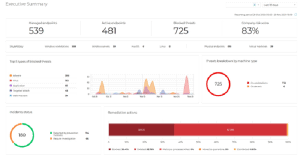

Moderne EDR-Lösungen bieten einen Überblick über die Sicherheitslage an Endpunkten (Bild: Bitdefender).

Neue Technologien, Trends, Schlagworte und Fachausdrücke gibt es in der Cybersicherheit ständig. Und als Reaktion auf die sich ständig verändernde Gefahrenlage kommen immer wieder neue Angebote auf den Markt, die die Sicherheit in Unternehmen verbessern sollen.In gewisser Weise sind Schlagworte für neue, sich entwickelnde Technologien unvermeidlich. Doch MDR scheint mehr als nur ein Strohfeuer zu sein. Branchenkenner und Analystenhäuser erwarten, dass der Markt für MDR-Dienste bis 2025 ein Volumen von 2,2 Milliarden US-Dollar erreichen wird. Laut Gartner nehmen dann bis zum selben Jahr mehr als die Hälfte aller Unternehmen MDR-Dienste in Anspruch. Dieses rasante Wachstum lässt sich nur realisieren, wenn eine Dienstleistung wirklich bei einem Problem Abhilfe schafft und IT-Sicherheitsdienste bietet, die man nicht selbst verwalten muss. Unternehmen suchen nach einem solchen Angebot, um nicht selbst Personal einzustellen, welches am Arbeitsmarkt ohnehin kaum zu finden ist.

Die drei grundlegenden Merkmale eines MDR-Dienstes

Das Ziel jedes CISOs ist es, neue Technologien einzusetzen, die das Unternehmen besser schützen als zuvor. Der Markt für Sicherheitstechnologien ist für CISOs jedoch sehr schwer zu überblicken und entwickelt sich obendrein sehr schnell. Darüber hinaus macht es eine fehlende Standardisierung von Begriffen, Prozessen und Technologien schwer, die Services, Tools oder Technologien von Anbietern zu vergleichen, zu bewerten und auszuwählen. MDR ist hierfür ein gutes Beispiel und es ist an der Zeit, sich auf branchenweite Standards zu einigen, die festlegen, was eine Dienstleistung für die Jagd auf Bedrohungen und die folgende Reaktion ausmacht. Obgleich verschiedene MDR-Dienste eine Vielzahl von unterschiedlichen Merkmalen aufweisen können, kann man sich auf diese drei grundlegende Bestandteile eines MDR-Dienstes einigen: proaktives Handeln, Suche nach Cyberbedrohungen und 24/7-Verfügbarkeit.

Worauf man beim Bewerten eines MDR-Dienstes achten sollte

1. Proaktives Handeln

MDR-Dienste präsentieren sich als ein Team von Sicherheitsexperten, das ein Unternehmen rund um die Uhr „im Auge behält“. Diese versprechen, Daten mit einem ausgereiften und umfassenden Sicherheitsansatz zu schützen, der Angriffe erkennen und darauf reagieren kann – selbst solche, die sich bereit im Netzwerk befinden. Das hört sich gut an, aber es ist wichtig zu verstehen, was Anbieter unter „Reaktion“ verstehen. Einige Anbieter benachrichtigen ihre Kunden über einen Vorfall lediglich und überlassen es ihnen dann, sich um den Angriff zu kümmern. In Sachen Reaktion gilt es also, den potenziellen MDR-Anbieter explizit zu fragen:

- Welche proaktiven Reaktionsmöglichkeiten sind inbegriffen?

- Inwieweit sind diese Reaktionsmaßnahmen automatisiert?

- Welche Rolle spielt der Kunde bei den Reaktionsmaßnahmen?

- Wie sieht der Genehmigungsprozess für Reaktionsmaßnahmen aus?

2. Suche nach Cyberbedrohungen

Die Suche nach solchen Gefahren ist eine wichtige Komponente der MDR-Dienste. Richtig durchgeführt, erfordert sie ein hohes Maß an Fachwissen und relevante sowie kontextbezogene Daten. Die Suche nach Gefahren (Threat Hunting) sollte eine kontextbezogene Sicht auf wahrscheinlich bösartige Akteure und deren Taktiken, Techniken und Verfahren sowie ein klares Verständnis der zu verteidigenden Geschäfts- und IT-Umgebung umfassen. Beim Evaluieren des Dienstes sollten diese Fragen nicht unbeantwortet bleiben:

- Wie wird die Suche nach Bedrohungen definiert?

- Wie wird diese Suche gemessen?

- Welche Leistungsindikatoren stehen bereit?

- Inwieweit erfolgt die Suche automatisiert?

- Wie wird Threat Intelligence in das Threat-Hunting-Programm integriert?

- Was sind die Ziele und Ergebnisse des Programms?

- Was löst eine Suche nach Bedrohungen aus?

3. 24/7-Betrieb

Auf den ersten Blick mag es einfach erscheinen, zu beurteilen, ob ein MDR-Dienst einen 24/7-Betrieb anbietet. Aber selbst eine solche Angabe kann vieles bedeuten. Mit den richtigen Fragen versteht man gründlich die betrieblichen Abläufe, erfährt den Personalbestand und den Standorts der mit dem Schutz Ihrer Daten betrauten Analysten erlangen. Diese Fragen sollte man stellen:

- Gibt es Abrufverfahren außerhalb der Geschäftszeiten?

- Ist Personal außerhalb der Geschäftszeiten im Einsatz?

- Folgen die Einsatzzeiten „der Sonne“ in den jeweiligen Zeitzonen?

- Wird ein Remote-SOC, ein Co-Sourcing-SOC oder ein von der Region unabhängiges SOC angeboten? Dabei geht es darum, ob ein Analystenteam remote für einen einzigen Kundenstamm arbeitet, oder ob verschiedene SOC in internationalen Regionen die Kunden aus derselben Region betreuen.

Fazit: Nicht einfach nur einen Dienst wählen

MDR-Dienste können eine wichtige Zusatzressource für Unternehmen sein, die nicht über das Fachwissen oder die Mittel verfügen, um selbst die entsprechenden Abläufe aufzubauen. Sie dienen darüber hinaus als Sicherheitsnetz, wenn andere Kontrollen versagen. Ein zentraler Mehrwert ist der kontinuierliche Überblick über die Umgebung eines Unternehmens und seine individuelle Gefahrenlage. Da es noch keine MDR-Industriestandards gibt, liegt es in der Verantwortung der Unternehmen, die richtigen Fragen zu stellen, um potenzielle Dienste und Partner zu bewerten und die Sicherheit im Unternehmen nachhaltig zu verbessern.

Mehr bei Bitdefender.com

Über Bitdefender Bitdefender ist ein weltweit führender Anbieter von Cybersicherheitslösungen und Antivirensoftware und schützt über 500 Millionen Systeme in mehr als 150 Ländern. Seit der Gründung im Jahr 2001 sorgen Innovationen des Unternehmens regelmäßig für ausgezeichnete Sicherheitsprodukte und intelligenten Schutz für Geräte, Netzwerke und Cloud-Dienste von Privatkunden und Unternehmen. Als Zulieferer erster Wahl befindet sich Bitdefender-Technologie in 38 Prozent der weltweit eingesetzten Sicherheitslösungen und genießt Vertrauen und Anerkennung bei Branchenexperten, Herstellern und Kunden gleichermaßen. www.bitdefender.de