McAfee hat seinen neuen Quarterly Threats Report veröffentlicht. Für die April-Ausgabe untersuchten die McAfee Labs die Malware-Aktivitäten von Cyber-Kriminellen sowie die Entwicklung von Cyber-Bedrohungen im dritten und vierten Quartal 2020.

Durchschnittlich registrierten die Forscher von McAfee im 4. Quartal 648 Bedrohungen pro Minute – ein Anstieg von 60 Bedrohungen pro Minute (10 Prozent) gegenüber Q3. Auch die Aktivitäten mit Donoff-Malware nahmen weiter zu, wodurch die PowerShell-Bedrohungen um 208 Prozent anstiegen.

Alle Bedrohungen steigen an

Das Volumen der registrierten Attacken stieg bereits in Q3 zu Q4 2020 auf durchschnittlich 588 Vorgänge pro Minute (Bild: McAfee).

Zudem bleibt Covid-19 bei Angreifern beliebt: Während sich die Pandemie weiterhin weltweit ausbreitete, waren Cyber-Kriminelle bereits damit beschäftigt, Belegschaften anzugreifen, die in noch nie dagewesener Zahl im Home Office mit den Restriktionen der Pandemie, den potenziellen Schwachstellen ihrer Remote-Geräte und der Sicherheit ihrer Bandbreite zu kämpfen hatten. Bereits im zweiten Quartal verzeichnete McAfee einen Anstieg von 605 Prozent bei Angriffen dieser Art. Im dritten Quartal stieg dieser Wert nochmal um 240 Prozent und im vierten um weitere 114 Prozent.

„Die Welt und die Unternehmen haben sich den pandemiebedingten Einschränkungen mittlerweile genauso angepasst wie den Herausforderungen, die durch ganze Belegschaften im Home Office entstehen. Und das während die Sicherheitsbedrohungen immer komplexer wurden und an Häufigkeit zugenommen haben,“ sagte Raj Samani, McAfee Fellow und Chief Scientist. „Die Mitarbeiter können ihrer Arbeit in den eigenen vier Wänden inzwischen immer routinierter und effizienter nachgehen, während sich die Unternehmen vermehrt opportunistischen Angreifern erwehren mussten, die das Thema Covid-19 neu in ihr Angriffsrepertoire aufgenommen haben. Darüber hinaus zielen Ransomware- und Malware-Attacken auf Schwachstellen in Anwendungen und Prozessen ab, die in Unternehmen genutzt werden. Dadurch können Cyber-Kriminelle Netzwerke und Daten übernehmen und so Schäden in Millionenhöhe bei Vermögenswerten sowie für die Wiederherstellungskosten verursachen.“

Malware-Angriffe bleiben eine konstante Bedrohung

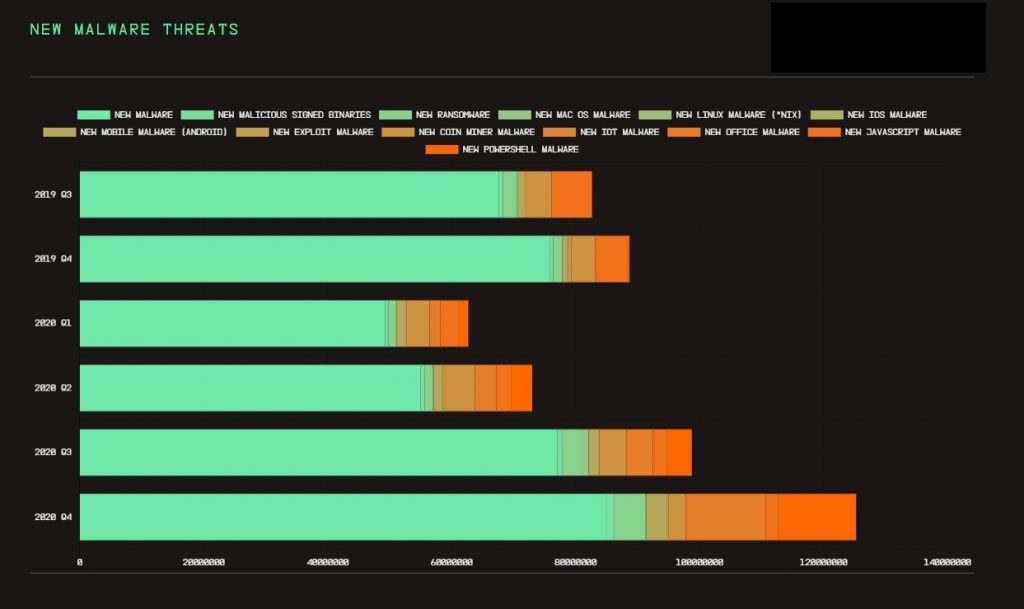

Im dritten Quartal 2020 beobachteten die Forscher von McAfee durchschnittlich 588 Bedrohungen pro Minute, was einem Anstieg von 169 Bedrohungen pro Minute (40 Prozent) im Vergleich zum vorherigen Quartal entspricht. Im vierten Quartal stieg dieser Durchschnitt auf 648 Bedrohungen pro Minute, ein Zuwachs von 60 Bedrohungen pro Minute (10 Prozent). Die Ergebnisse im Detail:

- PowerShell-Bedrohungen: Wuchsen in Q4 um 208 Prozent, in erster Linie durch Donoff-Malware. McAfee identifizierte zahlreiche PowerShell-Angriffe, die Process Injection nutzen, um Code in legitim laufende Prozesse als Privilege Escalation-Technik einzufügen.

- Mobile Malware: Nahm in Q4 um 118 Prozent zu, was zum Teil auf einen Anstieg von SMS Reg Samples zurückzuführen ist. Dabei waren HiddenAds, Clicker, MoqHao, HiddenApp, Dropper und FakeApp die meistentdeckten Varianten.

- Angriffe mit Ransomware: Stiegen von Q3 auf Q4 um 69 Prozent an und wurden von Cryptodefense angetrieben. Die Gruppen REvil, Thanos, Ryuk, RansomeXX und Maze führten die Liste der Ransomware-Familien an.

- MacOS Malware: Explodierte in Q3 um 420 Prozent aufgrund der EvilQuest-Ransomware, verlangsamte sich aber dann gegen Ende des letzten Jahres.

Öffentlich gemeldete Vorfälle: McAfee verzeichnete im vierten Quartal 2020 einen Anstieg der öffentlich gemeldeten Vorfälle im Technologiesektor um 100 Prozent. Im öffentlichen Sektor stieg die Zahl im gleichen Zeitraum um 93 Prozent.

Das Balkendiagramm verdeutlicht, welchen massiven Zuwachs das ausgewertete Q4 gegenüber den anderen Quartalen hat (Bild: McAfee).

Betroffene, Angriffsvektoren und Schwachstellen

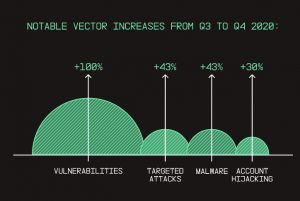

Angriffsvektoren: Malware war die am häufigsten gemeldete Ursache von Sicherheitsvorfällen im vierten Quartal, gefolgt von Account Hijacking, gezielten Angriffen und Schwachstellen. Vorfälle im Zusammenhang mit neuen Schwachstellen stiegen in Q4 um 100 Prozent, mit Malware und gezielten Angriffen um jeweils 43 Prozent und mit Account Hijacking um 30 Prozent.

Ausgenutzte Schwachstellen: Unter den von McAfee überwachten und untersuchten Kampagnen war der Enternal Blue-Exploit im vierten Quartal 2020 am stärksten vertreten.

Cloud-Nutzer weiterhin im Fokus von Angreifern

Die McAfee-Forscher konnten fast 3,1 Millionen externe Angriffe auf Cloud-Benutzerkonten feststellen. Dieser Wert basiert auf der Auswertung anonymisierter Cloud-Daten von weltweit mehr als 30 Millionen McAfee MVISION Cloud-Nutzern im vierten Quartal 2020. Dieser Datensatz beinhaltet Informationen zu den wichtigsten Industriesektoren der Welt: unter anderem dem Finanzwesen, Gesundheitssektor, öffentlicher Sektor, Technologie, produzierendes Gewerbe, Einzelhandel, Transportwesen und Business Services.

Cyber-Kriminelle setzen auf unterschiedliche MITRE ATT&CK-Techniken

Zu den häufigsten MITRE ATT&CK-Techniken, die McAfee im dritten und vierten Quartal registrierte, gehörten System Information Discovery, Obfuscated Files or Information, File and Directory Discovery, Data Encryption for Impact, Stop Services, Process Injection, Process Discovery, Masquerading Techniques sowie Exploits of Public Facing Applications.

System Information Discovery

War eine der auffälligeren MITRE-Techniken in den Kampagnen, die McAfee im vierten Quartal 2020 untersuchte. Die Malware enthielt in diesen Kampagnen Funktionen, mit der sie die Betriebssystemversion, die Hardwarekonfiguration und den Host-Namen vom Computer eines Opfers erfassen und an den Angreifer zurückmelden konnte.

Obfuscated Files or Information

Die am zweithäufigsten beobachtete Technik in diesem Zeitraum. Ein bemerkenswertes Beispiel war die Verwendung von Virtual Hard Drive-Dateien (VHD) durch die Gruppe APT28, die so ihre Schadsoftware verpackt und verschleiert hat, um Sicherheitstechnologien zu überwinden.

Process Injection

Diese Privilege Escalation-Technik wurde von McAfee bei mehreren Malware-Familien und Bedrohungsgruppen beobachtet, darunter PowerShell-Bedrohungen, RAT-Tools wie Remcos, Ransomware-Gruppen wie REvil und mehrere staatlich gesponserte APT-Gruppen.

Mehr bei McAfee.com

Über McAfee McAfee Corp. (Nasdaq: MCFE) ist eines der weltweit führenden Cyber-Sicherheitsunternehmen, mit Lösungen vom Endgerät bis hin zur Cloud. Inspiriert durch die Stärke enger Zusammenarbeit entwickelt McAfee Lösungen, um eine sicherere Welt für Geschäfts- sowie Privatkunden zu schaffen.