Drei Herausforderungen muss sich die Sekundärspeicher-IT stellen: Komplexität, Langlebigkeit und Sicherheit. Drei Sorgen, eine Lösung: Managed Storage – ein perfektes Zusammenspiel aus Hardware, Software und Service.

Die große Komplexität in Firmen sowie in der IT-Infrastruktur läuft gegen die Datensicherung. Die Menge an Daten, verschiedenen Datentypen und unterschiedlichen Berechtigungen lassen die Komplexität immer weiter wachsen und stellen IT Beauftragte vor die Herausforderung, alle Systeme gleichermaßen und langfristig gegen Angriffe sichern zu müssen.

Ausgangslage

Die Komplexität überträgt sich auch auf die Lebensdauer. Welches System hat welche Lebensdauer? Wie kann dafür gesorgt werden keine Daten zu verlieren, auch wenn Daten migriert werden während andere noch laufen? Diese Aspekte wirken sich stark auf die Datensicherung aus.

Managed Storage ist das perfekte Zusammenspiel aus Hardware, Software und Service aus einer Hand, das eine Vereinfachung generiert, die Langlebigkeit erhöht und sich explizit um die Sicherheit kümmert.

Herausforderung 1: Komplexität

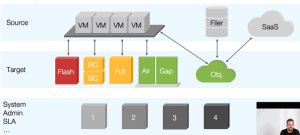

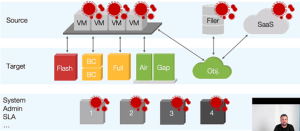

Quellen wie Virtuelle Maschinen, Filer, SaaS, mobile Endgeräte und (remote)Work Stations müssen einerseits gesichert werden, und stellen zum anderen eine Gefahr für die Datensicherheit dar. Die Komplexität der verschiedenen Bereiche verlangt eine genaue und einzelne Betrachtung der Systeme, um identifizieren zu können, welches Gerät welche Sicherheit braucht und welche Software dafür verwendet werden kann. In vielen Unternehmen wird zudem noch mit unterschiedlichen Software-Lösungen gearbeitet, weil zum Beispiel alte Backup- Lösungen in die neuen Lösungen noch nicht integriert wurden oder nicht mehr abbildbar sind.

Gesichert wird auf unterschiedlichen Zielbereichen, wie Disc-Speicher, Netzwerk-Disc-Speicher, lokale Disc-Speicher, USB-Platten oder Cloud-Speicher. Die Datenmenge steigt enorm und abhängig von Performance Anforderungen somit auch die Komplexität. Mit jeder verfügbaren Hardware kommt zudem ein weiterer SLA ins Spiel mit Wartungsverträgen und Benutzeroberflächen, die bedient und aktualisiert werden müssen.

Herausforderung 2: Langlebigkeit

Im Bereich der (revisionssicheren) Langzeitarchivierung kommt im Sekundärspeicherbereich ein weiterer Punkt dazu: die Langlebigkeit. Revisionssichere Daten mit gesetzlichen Vorgaben müssen nachweislich unveränderlich abgelegt werden. Um diese nun nicht regelmäßig migrieren und zwischen Speichersystemen hin- und herzuschieben zu müssen, wird ein Speicher benötigt, der eine längere Wartungsgarantie als die klassischen drei oder fünf Jahre aufweist.

Spezielle Software-Lösungen benötigen zusätzlich zur Langlebigkeit eine Schnittstelle, die lange Zeit bedient werden kann und sowohl alte als auch neue Systeme unterstützt und sicher hält. Auch permanente Aktualisierungen der Systeme, die Auseinandersetzung mit Sicherheitslücken und -bedenken sind maßgeblich.

Langlebigkeit bedeutet nicht nur, dass ein System längere Zeit gewartet werden kann. Sie bedeutet auch, dass die Software weiterlebt, die Hardware verfügbar bleibt mit Garantie auf Austausch und sich das System um sich selbst kümmert. Es beugt Datenverlust vor und sichert die eigene Langlebigkeit selber ab – eventuell sogar mit einer optionalen “Verwormung”. Langlebigkeit bedeutet zudem, dass das System erweitert und mit dem Unternehmen skaliert werden kann, und dass die Sicherheit stetig ausgebaut werden kann.

Herausforderung 3: Sicherheit

Die Sicherheit sinkt mit der wachsenden Komplexität des Systems. Je mehr Geräte verwendet werden, je mehr Systeme parallel gefahren werden, desto mehr Angriffsflächen oder Angriffspotential hat die Gesamtlösung – und das natürlich zu Lasten der Sicherheit.

Wie im Bildbeispiel zu erkennen, ist jede Quelle angreifbar. Gepaart mit unterschiedlichen Hardware-Komponenten, Software-Ständen, Betriebssystemen sowie Sicherheitslücken steigt die Angreifbarkeit des Gesamtsystems exponentiell. Auch der SLA, die Administration und Wartungsstände spielen hierbei eine wichtige Rolle. Je höher die Komplexität, desto höher die Angreifbarkeit des Systems.

Wichtig: 59% der IT-Angriffe haben auch die Cloud als Ziel im Visier. Angriffe und Ransomware fokussieren sich häufig zuerst aufs Backup und verschlüsseln danach den Rest. Auch im Cloudspeicher können von den Angreifern alle Standbeine entfernt sowie dieser verschlüsselt werden.

Das Silent Bricks System als Lösung im Managed Storage:

FAST LTA bietet mit den Silent Bricks ein System an, das eine Vereinfachung generiert, die Langlebigkeit erhöht und sich explizit um die Sicherheit kümmert. Umgesetzt wird dies durch unser Managed Storage, dem Zusammenspiel aus Hardware, Software und Service.

Hier ist die Software maßgeschneidert auf die Hardware, und die Hardware maßgeschneidert auf den jeweiligen Anwendungsfall. FAST LTA verfolgt hier den Ansatz der Langlebigkeit: Alle Hardware-Komponenten werden von FAST LTA selbst entworfen, hergestellt und gefertigt. So kann garantiert werden, dass auch für Systeme, die zehn Jahre oder mehr im Betrieb sind, jederzeit alle Hardware-Komponenten nachgeliefert und eine Wartung sichergestellt werden können.

Der Service-Gedanke steht bei FAST LTA mit an erster Stelle. Anders als bei anderen Anbietern beginnt die Kundenbeziehung bei FAST LTA erst richtig nach Verkauf des Systems, denn ab diesem Moment übernehmen wir die Verantwortung und den Service für das Produkt. Dies ist nur möglich, weil Hardware, Software und Service aus einem Haus kommen. Unsere Lösungen sind innovativ und modern, reduzieren die Gesamtkomplexität des Speichers und überwachen sich selbst.

Managed Storage ausführlich erklärt? Das erledigt René Weber für Sie. Sehen Sie sich einfach das Video an.

Oder lernen Sie das Silent Brick System gleich persönlich kennen. In unserem kostenlosen Webinar stellt Ihnen IT-Leiter Thorsten Staude die einzigartige Backup-Lösung mit allen Einsatzmöglichkeiten detailliert vor.

Mehr bei FASTLTA.com

Über FAST LTA GmbH FAST LTA ist der Spezialist für sichere Sekundär- und Langzeit-Speichersysteme. Die Kombination aus langlebiger und wartungsarmer Hardware, integrierter Software zur Datensicherung und Vor-Ort-Wartungsverträgen mit bis zu 10 Jahren Laufzeit sorgen für langfristig kostengünstige Speicherung von Daten aus Archiv- und Backup-Anwendungen. Eigene Entwicklungen wie lokales Erasure Coding, Versiegelung mittels Hardware-WORM und effizientes Energie-Management helfen mittelständischen Kunden, sich vor Datenverlust durch Ransomware-Angriffe und Fehlkonfiguration zu schützen und regulatorische und rechtliche Auflagen (DSGVO) zu erfüllen. Die Lösungen des Münchner Anbieters haben sich in tausenden Installationen in Healthcare, öffentlicher Verwaltung, Film/TV/Video und Industrie bewährt.