Die Mehrheit der Mittelständler ist dem Log4j bzw. Log4Shell-Problem noch nicht auf den Grund gegangen. Nur 40 Prozent sind das Problem angegangen. Tenable warnt vor einer weiterhin immens großen Angriffsfläche bei mittelständischen Unternehmen.

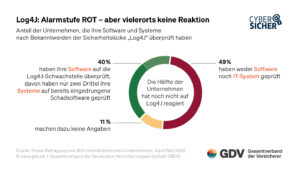

Wie der Gesamtverband der Deutschen Versicherungswirtschaft (GDV) meldet, haben bisher nur 40 Prozent der mittelständischen Unternehmen ihre Software dahingehend überprüft, ob diese von der Log4j-Schwachstelle betroffen ist. Noch weniger Unternehmen (28 Prozent) gaben an, ihre Systeme in Folge des Bekanntwerdens der Schwachstelle im Dezember 2021 auf eingedrungene Schadsoftware untersucht zu haben.

„Als Log4Shell (CVE-2021-44228) vor über sechs Monaten zum ersten Mal identifiziert wurde, erschütterte es die IT-Sicherheitscommunity. Die Tatsache, dass über ein halbes Jahr später mehr als die Hälfte der deutschen Mittelständler immer noch im Dunkeln darüber ist, ob es in ihrer Software betroffen und somit ein Sicherheitsrisiko ist, ist besorgniserregend.

Warnung ist in weiten Teilen des Mittelstands ungehört verhallt

„Die Unternehmen dürfen eine solche Schwachstelle und die lauten und klaren Warnungen davor nicht einfach ignorieren“, sagt GDV-Hauptgeschäftsführer Jörg Asmussen. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hatte nach dem Bekanntwerden der Sicherheitslücke im Dezember 2021 die höchste Alarmstufe ausgerufen und von einer „extrem kritischen Bedrohungslage“ gesprochen habe. „Wer darauf nicht reagiert, ist beim Thema IT-Sicherheit zu sorglos – oder hat zu wenig Know-how“, so Asmussen. Im Zweifel könnten Unternehmen auch ihren Cyber-Versicherungsschutz verlieren, wenn Hacker über eine lange bekannte, aber dennoch nicht geschlossene IT-Sicherheitslücke angreifen.

Hoher Aufwand für mehr Sicherheit

Das Problem ist, dass, obwohl es wirklich schwierig ist, alle Anwendungen und Diensten zu durchforsten, welche die anfällige Bibliothek nutzen, es für Kriminelle zugleich einfach ist, sie gegebenenfalls auszunutzen. Im Dezember, als die Schwachstelle erstmals identifiziert wurde, stellte die Telemetrie von Tenable fest, dass 10 % aller bewerteten Assets anfällig waren – das sind nicht 10 % der Organisationen, aber 10 % der dort eingesetzten Anwendungen und damit verbundenen Devices – einschließlich einer Vielzahl von Servern, Webanwendungen, Containern und IoT-Geräten. Jedes zehnte Element unserer digitalen Infrastruktur hatte damals das Potenzial für den Missbrauch durch Log4Shell.

Angesichts der einfachen Ausnutzbarkeit und der breiten verfügbaren Angriffsfläche werden Angreifer die Schwachstelle weiterhin nutzen, um Fuß zu fassen, um gezielte Sicherheitsverletzungen auszulösen oder opportunistische Ransomware-Angriffe zu automatisieren, es sei denn, Unternehmen gehen Log4j nun endlich proaktiv an.“ so Roger Scheer, Regional Vice President für den Bereich Zentraleuropa bei Tenable.

Mehr bei Tenable.com

Über Tenable Tenable ist ein Cyber Exposure-Unternehmen. Weltweit vertrauen über 24.000 Unternehmen auf Tenable, um Cyberrisiken zu verstehen und zu reduzieren. Die Erfinder von Nessus haben ihre Expertise im Bereich Vulnerabilities in Tenable.io kombiniert und liefern die branchenweit erste Plattform, die Echtzeit-Einblick in alle Assets auf jeder beliebigen Computing-Plattform gewährt und diese Assets sichert. Der Kundenstamm von Tenable umfasst 53 Prozent der Fortune 500, 29 Prozent der Global 2000 und große Regierungsstellen.