Sophos registriert weltweit die Scans nach Log4j-Schwachstelle und die Länder, aus denen viele Exploits kommenden: China und Russland. Die Erkenntnissen zeigen zwei Heatmaps. Sean Gallagher, Senior Threat Researcher bei Sophos

“Sophos überwacht weiterhin Scans auf Log4j-Schwachstellen. In der Vergangenheit haben wir bei solchen Scans und Exploit-Versuchen immer wieder große Spitzen und dann einen deutlichen Rückgang gesehen. Im Fall von Log4j haben wir keinen Rückgang festgestellt, sondern vielmehr tägliche Scans und Zugriffsversuche aus einer weltweit verteilten Infrastruktur. Wir gehen davon aus, dass dieses hohe Maß an Aktivität anhält, da die Schwachstelle sehr vielschichtig ist und umfangreiche Patches erforderlich sind.

Wie bereits angedeutet kommt in einigen Fällen eine Anfrage von einer IP-Adresse in einer geografischen Region, mit eingebetteten URLs für Log4j, die eine Verbindung zu Servern anderswo herstellen – manchmal zu mehreren verschiedenen Servern. Und während es sich bei einem Teil dieser Anfragen um harmlose Tests oder ‘Forschung’ von Penetrationstestern und anderen Sicherheitsforschern handelt, ist ein größerer Teil bösartig.“

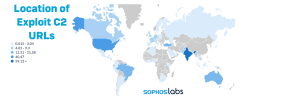

„Die Telemetrie von Sophos zeigt zum Beispiel, dass 59% der Exploit-Versuche das Ziel haben, Log4j mit Internetadressen in Indien zu verbinden. Mehr als 40% der Exploit-Versuche versuchen, Log4j mit Internetadressen in den USA in Verbindung zu bringen.“ Die Scan-Versuche in Deutschland machen rund 11% der weltweit durch die SophosLabs registrierten Fälle aus, schließen allerdings auch Aktivitäten von Security-Firmen ein.

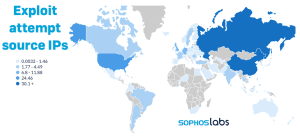

“Die Exploit-Versuche selbst stammen jedoch überwiegend aus China und Russland, wobei die meisten dieser Versuche wohl mit Cyberkriminalität in Verbindung stehen. Ein Server in Russland, der mit dem Kinsing cryptocoin-mining botnet verbunden ist, ist für mehr als 10 % der von Sophos beobachteten Exploit-Versuche verantwortlich – mehr als 33 % des kompletten Datenverkehrs aus Russland.” Bei den Exploits liegt Deutschland bei 2%.

Sophos stellt auch online den ausführlichen Artikel “Logjam: Log4j exploit attempts continue in globally distributed scans, attacks” bereit. Er beschreibt die oben gezeigten neuen Log4j-Scan- sowie Exploit-Aktivitäten und liefert die Heatmaps “Location of Exploit C2 URLs” und “Exploit Attempt Source IPs”.

Mehr bei Sophos.com

Über Sophos Mehr als 100 Millionen Anwender in 150 Ländern vertrauen auf Sophos. Wir bieten den besten Schutz vor komplexen IT-Bedrohungen und Datenverlusten. Unsere umfassenden Sicherheitslösungen sind einfach bereitzustellen, zu bedienen und zu verwalten. Dabei bieten sie die branchenweit niedrigste Total Cost of Ownership. Das Angebot von Sophos umfasst preisgekrönte Verschlüsselungslösungen, Sicherheitslösungen für Endpoints, Netzwerke, mobile Geräte, E-Mails und Web. Dazu kommt Unterstützung aus den SophosLabs, unserem weltweiten Netzwerk eigener Analysezentren. Die Sophos Hauptsitze sind in Boston, USA, und Oxford, UK.