Unternehmen brauchen die 5G-Technologie für ihre Arbeitsprozesse und viele setzen sie bereits ein. Sophos wollte aber mehr wissen und fragte bei den Unternehmen nach: für rund Dreiviertel ist klar: 5G braucht spezielle Security-Maßnahmen. Aber nur 50 Prozent setzen diese auch ein.

87,4 Prozent aller befragten Unternehmen bekunden ihren Bedarf an 5G, um Internet of Things (IoT) und Operation Technology (OT) im Betrieb anzubinden und zu vernetzen. Bei Betrachtung der kleineren Unternehmen bis 500 Mitarbeiter erhöht sich dieser Wert sogar auf 91 Prozent. Dies und weitere Erkenntnisse im Bereich 5G-Security fanden die Marktforscher von techconsult im Auftrag von Sophos bei einer repräsentativen Umfrage bei deutschen Unternehmen heraus.

Verbreitung von 5G als Business-Netztechnologie

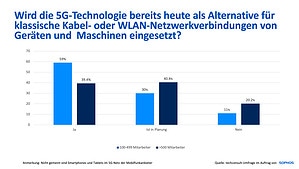

Bereits jetzt verwendet knapp die Hälfte der Befragten (49,2 Prozent) 5G als Alternative für klassische Kabel- oder WLAN-Netzwerkverbindungen, zum Beispiel für Geräte oder Maschinen. Kleinere Betriebe nutzen sie mit 59 Prozent sogar deutlich mehr als Großfirmen (39,4 Prozent). Beim Einsatz der 5G-Technologie stehen dabei an erster Stelle die Produktion und Logistik (62,3 Prozent). Dann folgen Netzwerkanbindung externer Außenstellen an die Unternehmenszentrale (42,7 Prozent) und Lieferketten-Konnektivität mit anderen Unternehmen (38,7 Prozent).

Die weit überwiegende Mehrheit kennt die Risiken

Zu den größten Risiken von 5G zählt das Ausspähen von Daten via Backdoors der Infrastrukturanbieter – 87,4 Prozent der Befragten ist sich dessen nach eigenen Angaben bewusst. Auch Softwareschwachstellen im Netz selbst, die von Cyberkriminellen ausgenutzt werden können, definieren 80,4 Prozent als Gefahrenherd. Allerdings ist hier auch jeder Fünfte der interviewten IT-Fachkräfte (19,6 Prozent) unwissend. Die Gefahr durch erhöhte staatliche Einflussnahme wie Spionage erscheint mehr als Zweidritteln (65,3 Prozent) wahrscheinlich.

„Die Unternehmen schätzen hier die Bedrohungslage grundsätzlich richtig ein. Aufgrund der Komplexität von 5G sind auch die Angriffe sehr komplex. Bislang verfügt fast niemand außerhalb eines Nationalstaates über die Ressourcen, um einen solchen Angriff effektiv durchzuführen,“ sagt Chester Wisniewski, Field CTO Applied Research bei Sophos.

Bedrohung wird bereits richtig eingeschätzt

„Da die Nutzung der 5G-Technologie im industriellen Umfeld bisher noch nicht so weit verbreitet ist wie klassische Netzalternativen, wird es wahrscheinlich noch eine Zeit lang dauern, bis größere Angriffswellen zu erwarten sind. Dennoch ist es nur eine Frage der Zeit, der breiten Nutzung und der Erfolgschancen, bis Cyberkriminelle auch diese Netztechnologie aufs Korn nehmen.“

Eine weitere Herausforderung bei der Nutzung von 5G ist, dass die Verbindungen bei schlechter Netzabdeckung ohne entsprechende Vorkehrungen automatisch auf 4G oder sogar 3G zurückfallen können und damit die Risiken dieser älteren Technologie automatisch hinzukommen. Dies ist laut der Umfrage der Mehrheit mit 80,9 Prozent klar. Allerdings sieht jeder Fünfte (19,1 Prozent) darin kein Problem.

Noch werden zu wenig Maßnahmen ergriffen

Die Mehrheit sämtlicher befragter Betriebe ist mit 74,4 Prozent der Meinung, dass die 5G-Technologie für den Businesseinsatz im Unternehmen spezielle Security-Maßnahmen benötigt. Aber: bei der Frage, ob diese gesonderten Schritte auch eingesetzt werden, bekennt sich dazu nur knapp die Hälfte (gesamt: 48,2 Prozent).

Mit 54 Prozent sind hier die kleineren Organisationen konsequenter als die Unternehmen mit mehr als 500 Mitarbeitenden (42,4 Prozent). Der Rest (43,2 Prozent) verlässt sich auf die Standard-Security-Maßnahmen. Und das, obwohl ihnen die Risiken, die die 5G-Technologie im Gepäck hat, bekannt sind.

„Es braucht viel Zeit und tiefes technisches Wissen, um die unglaublich langen und detaillierten Spezifikationen der 5G-Protokolle zu erfassen“, erläutert Chester Wisniewski, Field CTO Applied Research bei Sophos. „Erst dann lassen sich die potenziellen Risiken dieser Technologie und seiner Funktionen erkennen und bewerten. Unternehmen benötigen mehr Informationen und Unterstützung, um die Security im speziellen Bereich der 5G-Technologie sicherzustellen, wie zum Beispiel Sicherheitsökosysteme inklusive Firewalls, die 5G unterstützen.“

Über die Sophos-Umfrage

Sophos hat im zweiten Quartal 2023 mit Hilfe der Marktforschung von techconsult die IT-Leiter und -Mitarbeiter aus 200 deutschen Unternehmen in der Größenordnung von 100 bis über 500 Mitarbeitenden zu ihrer Verwendung der 5G-Technologie befragt.

Mehr bei Sophos.com

Über Sophos Mehr als 100 Millionen Anwender in 150 Ländern vertrauen auf Sophos. Wir bieten den besten Schutz vor komplexen IT-Bedrohungen und Datenverlusten. Unsere umfassenden Sicherheitslösungen sind einfach bereitzustellen, zu bedienen und zu verwalten. Dabei bieten sie die branchenweit niedrigste Total Cost of Ownership. Das Angebot von Sophos umfasst preisgekrönte Verschlüsselungslösungen, Sicherheitslösungen für Endpoints, Netzwerke, mobile Geräte, E-Mails und Web. Dazu kommt Unterstützung aus den SophosLabs, unserem weltweiten Netzwerk eigener Analysezentren. Die Sophos Hauptsitze sind in Boston, USA, und Oxford, UK.