Während Continental in einem Statement auf seiner Webseite bereits im August 2022 von einem abgewehrten Angriff spricht, hat die Ransomware-Gruppe LockBit auf seiner Leakseite angekündigt, dass man von Continental erbeutete Daten veröffentlich hat. Laut Chatprotokoll offenbar 40 Terabyte Daten.

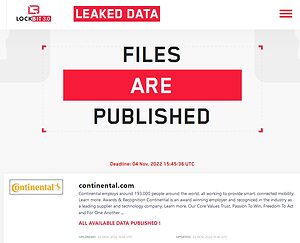

Die APT-Gruppe LockBit behauptet, dass man den Automobilzulieferer Continental erfolgreich gehackt und Daten erbeutet hat. Nun sollen die Daten auf der Leak-Seite veröffentlicht werden, wahrscheinlich um den Druck auf Continental zu erhöhen. Allerdings hat Continental aktuell keine Informationen zu einem aktuellen Angriff veröffentlicht. Laut Chatprotokoll auf der Leak-Seite von LockBit soll es offenbar um 40 Terabyte Daten geht.

Alter oder neuer Angriff auf Continental?

Auf der Webseite ist nur eine Veröffentlichung vom August zu finden mit dem Titel “Continental informiert über abgewendeten Cyber-Angriff”. Der folgende Text erklärt klar, dass “Im Rahmen eines Cyber-Angriffs haben Angreifer Teile der IT-Systeme von Continental infiltriert. Diesen hat das Unternehmen Anfang August selbst festgestellt und daraufhin abgewendet. Die Geschäftsaktivitäten von Continental wurden zu keinem Zeitpunkt beeinträchtigt. Das Technologieunternehmen verfügt über die volle Kontrolle seiner IT-Systeme. Nach aktuellem Kenntnisstand liegt keine Beeinträchtigung von IT-Systemen Dritter vor.”

Glaubt man diesem Statement, dann kann LockBit keine Daten erbeutet haben. Allerdings ist LockBit nicht für Bluffs bekannt, sondern veröffentlicht immer wieder Daten von zahlungsunwilligen Opfern. Die Bande hat noch keine Details darüber verfügbar gemacht, welche Daten sie aus dem Netzwerk von Continental exfiltriert haben oder wann der Verstoß stattgefunden hat.

Da der Counter auf der Leak-Seite von LockBit abgelaufen ist, findet sich nun der Eintrag “All available data published !”. Ist dies wirklich der Fall, dann tauchen die Daten bald zur Auswertung auf.