Kaspersky hat vor wenigen Tagen auf firmeninternen iPhones eine hochentwickelte Malware entdeckt. Die als Operation-Triangulation getaufte Kampagne ist anscheinend noch gefährlicher als etwa Pegasus, mit der sogar Staatshäupter wie Macron belauscht wurden. Kaspersky hat die Malware analysiert und macOS, Windows und Linux das kostenlose Tool triangle_check veröffentlicht, dass nach der Malware-Infektion sucht.

Es klingt eher wie in einem Spionagefilm: Ein APT-Gruppe entwickelt eine auf eine spezielle iPhone-Schwachstelle abgestimmte Malware und infiziert damit die iPhones eines großen Security-Anbieter. Der Angreifer muss dabei über grenzenloses Selbstvertrauen verfügen. Aber der Angreifer hat nicht damit gerechnet, wie abgesichert es intern bei Kaspersky abläuft:

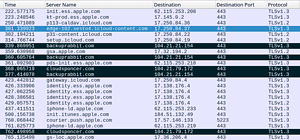

Da Kaspersky jegliche Kommunikation in seinem eigenen Netzwerk penibel überwacht und immer analysiert, hat man festgestellt, dass diverse iPhones seltsame Dinge machen. Die entdeckte APT-Kampagne zielt auf iOS-Geräte. Bei einer weiteren Analyse zeigte sich, dass der Bedrohungsakteur iOS-Geräte von Dutzenden von Unternehmensmitarbeitern infiziert hatte.

Kaspersky interne iPhones infiziert

Die Untersuchung der Angriffstechnik dauert noch an, allerdings konnten die Kaspersky-Experten den allgemeinen Infektionsablauf bereits ermitteln. Die Betroffenen erhielten über iMessage eine Nachricht mit einem Anhang, der einen Zero-Click-Exploit enthielt. Ohne eine weitere Interaktion nutzte die Nachricht eine Sicherheitslücke, die zu einer Code-Ausführung für die Rechteausweitung führte und so die vollständige Kontrolle über das infizierte Gerät ermöglichte. Sobald der Angreifer so erfolgreich in das Gerät eingedrungen war, wurde die Nachricht automatisch gelöscht. Darüber hinaus übermittelte die Malware private Informationen an andere Server, darunter Mikrofonaufzeichnungen, Fotos von Instant Messengern, Standortdaten sowie weitere Daten über eine Reihe anderer Aktivitäten des Besitzers des infizierten Geräts.

Produktportfolio nicht infiziert

Der Angriff sollte dem Angreifer viele Informationen beschaffen. Allerdings konnten die Angreifer nicht auf interne Daten zur Entwicklung oder Steuerung der Kaspersky-Produkte zugreifen. Das hat das Unternehmen bereits analysiert. Die Untersuchungen unter dem Namen “Operation Triangulation” dauern an und Kaspersky will so schnell wie möglich weitere Details veröffentlichen. Es besteht auch der begründete Verdacht, dass es weitere Betroffene dieser Spionage-Kampagne außerhalb Kasperskys gibt.

Kostenloses Tool zur Malware-Erkennung

Da viele Unternehmen nun unsicher sind, ob sie ebenfalls angegriffen wurden, bietet Kaspersky ein kostenloses Check-Tool via GitHub an. Es ist somit öffentlich zugänglich und für macOS, Windows und Linux verfügbar. Vor der Installation des Programms sollten Nutzer zunächst ein Backup des Geräts erstellen; und erst danach das Tool installieren und ausführen. Denn zur Analyse dient nur das Backup, welches analysiert wird. Um ein Gerät komplett zu reinigen bleibt aktuell nur die Möglichkeit ein iPhone auf die Werkseinstellungen zurückzusetzen, die neues iOS-Version zu installieren und das Gerät komplett neu einrichten. Allerdings sollte man dann iMessage gleich deaktivieren.

Das Programm gibt drei Meldungen aus:

- ‘DETECTED’ bestätigt, dass das Gerät infiziert wurde.

- ‘SUSPICION‘ hingegen weist auf die Erkennung weniger eindeutiger Indikatoren hin, die auf eine wahrscheinliche Infektion schließen lassen.

- ‘No traces of compromise were identified’ wird angezeigt, wenn überhaupt keine Indicator of Compromise (IoCs) entdeckt wurden – und das Gerät nicht infiziert ist.

„Wir sind stolz darauf, heute ein kostenloses öffentliches Tool bereitzustellen, mit dem Nutzer überprüfen können, ob sie von der neu entdeckten fortschrittlichen Bedrohung betroffen sind. Mit dem plattformübergreifenden ‚triangle_check‘ können Nutzer ihre Geräte automatisch scannen“, kommentiert Igor Kuznetsov, Leiter der EEMEA-Einheit im Global Research and Analysis Team (GReAT) bei Kaspersky. “Wir fordern die Cybersicherheits-Community auf, ihre Kräfte bei der Erforschung dieser neuen APT zu vereinen, um eine sicherere digitale Welt aufzubauen.“

Wer kann eine solche Malware entwickeln?

Wer hat die Fähigkeiten und die Mittel ein solch perfides Programm für eine bis dato unbekannte Schwachstelle zu entwickeln? Bereits bei Pegasus, das von der israelischen Firma NSO Group entwickelt wurde, galt unter Experten als überragend. Die Malware von Operation Triangulation ist fast noch unwahrscheinlicher und extrem schwer zu entdecken. Kaspersky musste dazu Geräte-Backups zerlegen und analysieren um die Malware überhaupt zu finden. Die Zeit wird zeigen, ob eventuell eine staatlich gesteuerte APT-Gruppe hinter der Malware steckt.

Red./sel

Direkt zum Such-Tool von Kaspersky.com