IoT – das Internet der Dinge dehnt sich weiter aus. Dazu trägt nicht nur das Homeoffice bei. Smarte Hardware findet immer breitere Anwendungsmöglichkeiten. Damit wachsen aber auch Angriffsfläche und Risiko. Hersteller und Nutzer sind gleichermaßen gefragt, für mehr Sicherheit zu sorgen.

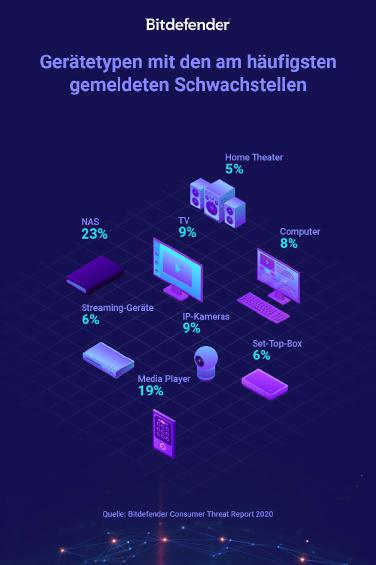

Die Gefahren des Internets der Dinge werden vielfältiger: Mitarbeiter greifen häufiger von daheim auf das Unternehmensnetz zu, während sie zugleich öfter privat smarte Geräte einsetzen. Dieser Trend setzt sich fort: Laut den Analysten von BERG Insight ist in Europa ein jährliches Wachstum von 20,2 Prozent zu erwarten. Damit steigen auch die Risiken. Die Telemetrie von Bitdefender hat für 2020 ermittelt, dass 23 Prozent der IoT-Sicherheitslücken bei NAS-Speichern zu finden waren, während 19 Prozent auf den Media Player, jeweils neun Prozent auf Smart-TV-Geräte sowie IP-Kameras und jeweils sechs Prozent auf Streaming-Geräte sowie Set-Top-Boxen entfielen.

Kunden sollten ihre Geräte ohne Bedenken nutzen können. Das zu gewährleisten, ist Aufgabe von mehreren Akteuren, unter anderem von Fachverbänden, Behörden und dem Gesetzgeber. Zunächst einmal sind aber Hersteller und Nutzer selbst gefragt.

Pflichtenheft für Anbieter: Sicherheitsstandards anheben

- Sichere Lösungen entwickeln: Beim Thema Sicherheit für IoT-Applikationen ist noch Luft nach oben. Schon einfache Maßnahmen können Risiken erheblich senken. Häufig ergeben sich die Gefahren durch unbedachte Entwicklung und fehlende Transparenz. Die Entwickler richten Userkonten ein, die sie nicht dokumentieren und mit Standard-Passwörtern versehen. Anwender erfahren davon nichts, so dass sie diese Einstellungen nicht ändern, obwohl die Konten nach der Inbetriebnahme mit allen Funktionen aktiv bleiben. Häufig sind sie mit beträchtlichen Rechten ausgestattet. Daher versuchen Cyber-Kriminelle, solche Default-Passwörter zu entdecken und überprüfen Anwendungen systematisch auf entsprechende User. Aus diesem Grund müssen Hersteller alle Benutzerkonten angeben, denn nur so können Nutzer diesen individuelle Login-Daten zuweisen oder sie ganz entfernen. Daneben gibt es ein weiteres Schlupfloch: Wenn das Setup läuft, schicken Anwendungen häufig ungesicherte Anmeldedaten über das Netz. Auch dagegen könnten Hersteller etwas tun.

- Sicheres Verhalten abverlangen: Hersteller können bewirken, dass Nutzer sorgsamer mit den eigenen Passwörtern umgehen. Sie können beim Setup festlegen, dass der Anwender die Zugangsdaten ändern muss. So sorgen sie erfolgreich auf eine einfache Art und Weise für mehr Schutz.

- Aktualisierungen an den Mann bringen: Software sollte gerade bei IoT-Produkten immer up to date sein. Für Nutzer ist es aber oft zu umständlich, Updates anzustoßen oder sie denken nicht daran. Sie möchten Geräte und Software einfach nutzen, ohne sich mit Einstellungen beschäftigen zu müssen. Daher sollten Hersteller Updates automatisch einspielen und ihren Kunden so unliebsame Arbeitsschritt ersparen.

- Standardbetriebssysteme einsetzen: Standardbetriebssysteme sollten bevorzugt genutzt werden. Bitdefender-Telemetrie-Daten belegen, dass proprietäre Betriebssysteme für 96 Prozent der gefundenen Sicherheitsmängel verantwortlich sind. Dabei werden sie nur bei 34 Prozent der Geräte eingesetzt.

Genauso entscheidend ist die Kooperation zwischen Hersteller und Sicherheitsexperten. Häufig ist dies auch der Fall. Aber leider haben einige Unternehmen nach wie vor noch keine Ansprechpartner für Sicherheit benannt. Dadurch können Schwachstellen nicht so schnell behoben werden.

Hausaufgaben für private Nutzer und Unternehmen

Schlupflöcher in IoT-Geräten, Bitdefender Customer Threat Report 2020 (Bild: Bitdefender).

- Mögliche Gefahren wahrnehmen: Auch der private Anwender kann im Visier von Cyber-Kriminellen stehen. Häufig glauben sie, dass das eigene Heimnetzwerk uninteressant für Angreifer ist. Doch sie täuschen sich. Eine luxuriöse Wohnung könnte so manchen Hacker animieren, die digitale Türklinke zu kontrollieren. Und auch wenn es die Angreifer gar nicht auf den Nutzer selbst abgesehen haben, nutzen sie doch Schlupflöcher in seiner Hardware, um über sein Netzwerk etwa DDoS-Angriffe zu starten. Andere Hacker möchten die Chance ergreifen, so in das Unternehmensnetz einzudringen – und das vielleicht sogar, ohne dass es der Anwender etwas merkt, da er nicht unmittelbar angegriffen wird.

- Billige Produkte können einen teuer zu stehen kommen: Wer für wenig Geld einkauft, holt sich leichter ein größeres Risiko ins Haus. Was die Sicherheit angeht, sind No Brands nämlich oft mangelhaft ausgestattet. Außerdem haben sie oft keine Hotline. Falls doch, ist diese nur schwer erreichbar. Ein Markengerät eines etablierten Herstellers hält meist, was es verspricht und bietet einen besseren Support.

- Das eigene IoT-Equipment aktualisieren: Geräte werden häufig so lange benutzt, bis sie gar nicht mehr gehen. Das kann aber ein Problem darstellen, denn viele Hersteller richten ihre Produkte nur für eine kurze Lebensdauer und nicht für eine langfristige Benutzung aus. Das heißt unter Umständen auch, dass der Support ausgelaufen ist, wenn das Gerät noch im Einsatz ist – oder sogar der Anbieter komplett vom Markt verschwindet.

- Passworthygiene betreiben: Mitgelieferte Passwörter sollten Anwender zügig ändern. Auch später sollten sie sie regelmäßig ändern oder einen Passwortmanager einsetzen. Default-Passwörter stellen für Cyber-Kriminelle kein Hindernis dar. Sie haben Internet-Suchmaschinen, über die sie IoT-Geräte direkt und in großer Zahl finden können. Welche Informationen Hacker über eine Person haben, kann man bei Diensten wie https://dehashed.com herausfinden. Sie bieten eine rasche Übersicht über eine mögliche Kompromittierung der eigenen Login-Daten, die preiswert und immer auf dem neuesten Stand ist.

- Den Schutz der eigenen Daten im Blick haben: IoT-Geräte sind dafür gemacht, Daten zu übertragen. Liegen diese Daten auf einem Server außerhalb der EU, gelten für diesen bestimmt andere und häufig laxere Datenschutz-Richtlinien. Das sollte man nie vergessen.

Hersteller und Nutzer sind nicht allein zuständig, wenn es um IoT-Sicherheit geht. Auch Unternehmen täten gut daran, den Zugang ihrer Mitarbeiter zum Unternehmensnetz zu überwachen, wenn diese mobil arbeiten. Sollte die IT-Abteilung nicht an die Endpunkte herankommen, kann der Schutz gegebenenfalls auch auf Netzwerkebene erfolgen. Ebenso können Behörden und Industrieverbände nicht länger ignorieren, dass der Schutz des Internets der Dinge vorangetrieben werden muss.

Mehr als PDF bei Bitdefender.com

Über Kaspersky Kaspersky ist ein internationales Cybersicherheitsunternehmen, das im Jahr 1997 gegründet wurde. Die tiefgreifende Threat Intelligence sowie Sicherheitsexpertise von Kaspersky dient als Grundlage für innovative Sicherheitslösungen und -dienste, um Unternehmen, kritische Infrastrukturen, Regierungen und Privatanwender weltweit zu schützen. Das umfassende Sicherheitsportfolio des Unternehmens beinhaltet führenden Endpoint-Schutz sowie eine Reihe spezialisierter Sicherheitslösungen und -Services zur Verteidigung gegen komplexe und sich weiter entwickelnde Cyberbedrohungen. Über 400 Millionen Nutzer und 250.000 Unternehmenskunden werden von den Technologien von Kaspersky geschützt. Weitere Informationen zu Kaspersky unter www.kaspersky.com/