Neue Phishing-Kampagne aus dem Bereich Business E-Mail Compromise entdeckt: Hacker tarnen ihre Aktivitäten hinter dem Tool Google Collection.

Check Point Research (CPR), die Threat-Intelligence-Abteilung von Check Point® Software Technologies Ltd. hat herausgefunden, dass Hacker die Google Collection mißbrauchen. Sie profitieren so einerseits von den Fähigkeiten des Tools, Links, Bilder und Videos zu speichern und mit anderen zu teilen, und andererseits von der Marke Google, die ihre Phishing-E-Mails legitim erscheinen lässt.

Die Sicherheitsforscher beschreiben, wie Hacker die Google-Seiten missbrauchen, um Links zu gefälschten Krypto-Währungsseiten zu verschicken.

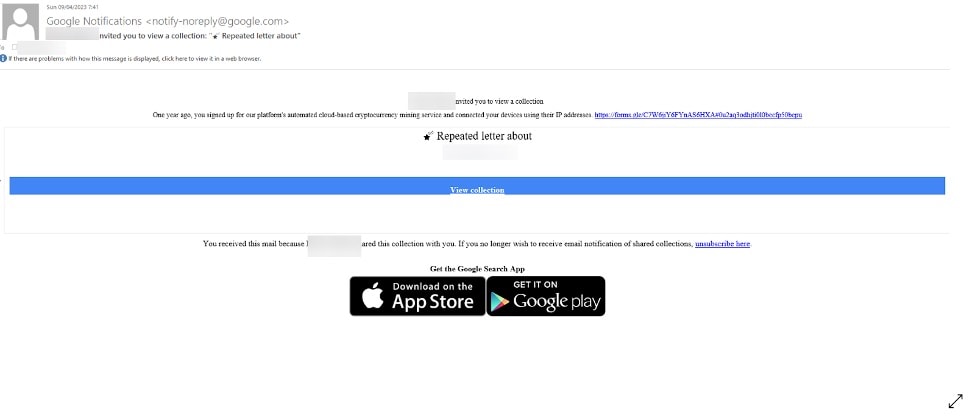

So sieht die Google Collection Phishing-Kampagne aus:

(Bild: CheckPoint)

Die E-Mail kommt im üblichen Stil zum Nutzer, sogar mit Google-Benachrichtigung, da der Hacker schlicht seine Collection mit dem Nutzer teilte. Die E-Mail wurde von einer no-reply(at)google.com-Adresse verschickt, die legitim ist. Der Link selbst ist ebenfalls nicht verseucht, denn er führt eben zu einer legitimen Google-Seite. Dort erscheint dann eine der bekannten Google-Collection-Karten:

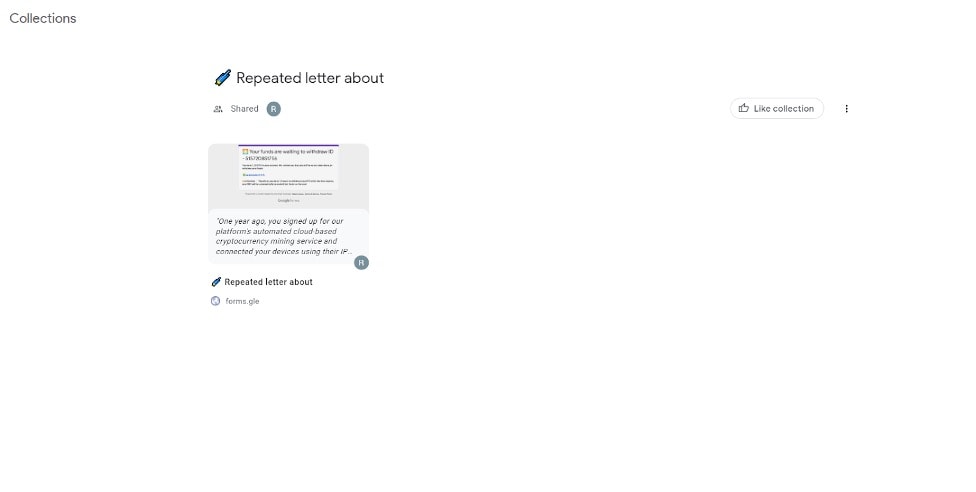

(Bild: CheckPoint)

Auf solchen Karten kann man Links zu Bildern, Videos, oder Websites hinterlegen. Diese Hacker-Karte führt zu folgendem Google-Formular:

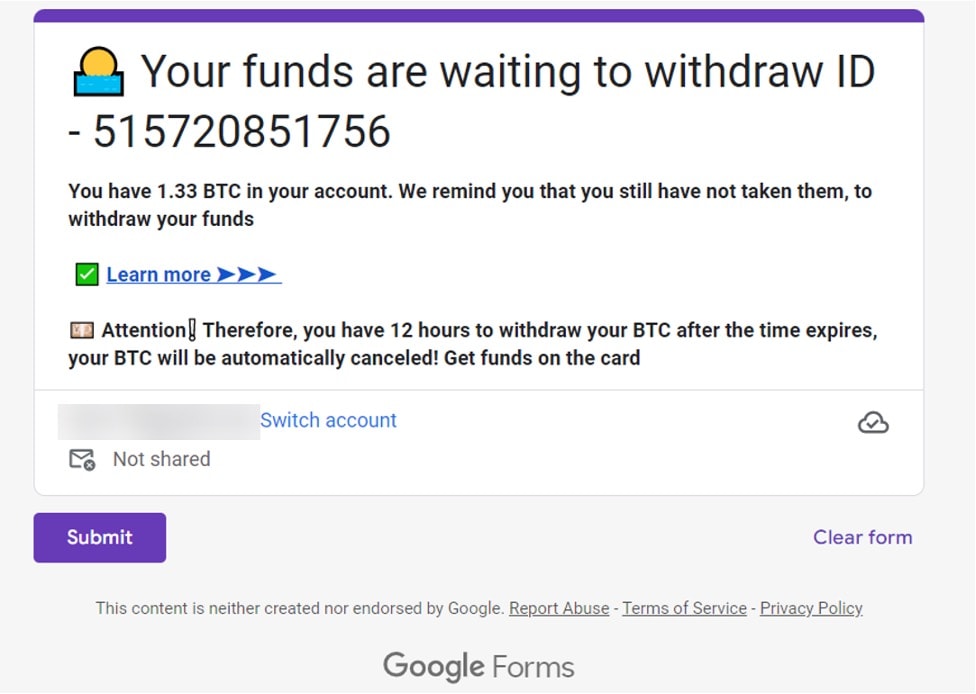

(Bild: CheckPoint)

Da es sich um ein Google-Forms-Formular handelt, das wiederum legitim ist, fallen hier keine der üblichen Phishing-Auffälligkeiten ins Gewicht, wie Rechtschreibfehler oder gefälschte Optik. Dieser letzte Link jedoch leitet dann zu der wirklich gefälschten Website für Krypto-Währungen, über die das Geld der Nutzer gestohlen werden soll.

Die Sicherheitsforscher weisen jedoch darauf hin, dass weder Google noch einer seiner Dienste nun gefährlich oder illegitim wäre. Darauf verweist der kleine Zusatz unter dem Google Form: „This content is neither created nor endorsed by Google.“ Die Hacker missbrauchen schlicht Google Collection. Check Point hat Google am 5. Juli 2023 über diese Sicherheitslücke unterrichtet.

Mehr bei CheckPoint.com

Über Check Point Check Point Software Technologies GmbH (www.checkpoint.com/de) ist ein führender Anbieter von Cybersicherheits-Lösungen für öffentliche Verwaltungen und Unternehmen weltweit. Die Lösungen schützen Kunden vor Cyberattacken mit einer branchenführenden Erkennungsrate von Malware, Ransomware und anderen Arten von Attacken. Check Point bietet eine mehrstufige Sicherheitsarchitektur, die Unternehmensinformationen in CloudUmgebungen, Netzwerken und auf mobilen Geräten schützt sowie das umfassendste und intuitivste „One Point of Control“-Sicherheits-Managementsystem. Check Point schützt über 100.000 Unternehmen aller Größen.

Passende Artikel zum Thema