Mehr als ein Drittel der deutschen Führungskräfte hat sein Passwort schon mal mit jemandem außerhalb des eigenen Unternehmens geteilt. Wie locker Führungskräfte die Cybersicherheit nehmen, zeigt eine aktuelle Studie.

Der Sicherheitsanbieter Ivanti, hat die Ergebnisse des Executive Security Spotlight Reports vorgestellt. Die Studie beschäftigt sich mit dem Sicherheitsverhalten speziell der C-Ebene im Unternehmen. Obwohl dieser Personenkreis kontinuierlich im Fokus von Spear-Phishing- oder Whaling-Akteuren steht, nehmen es Führungskräfte in Punkto Cybersicherheit erstaunlich locker.

Führungskräfte sind häufig Ziel von Bedrohungen

Der wesentliche Knackpunkt: Durch ihre Führungsaufgaben sind sie häufig mit umfangreichen Zugangsrechten ausgestattet. Und dort, wo ihnen Berechtigungen fehlen, umgehen sie Sicherheitsvorgaben. Die Ivanti Studie ist Teil einer Reihe von Erhebungen zum Sicherheitsverhalten von Mitarbeitern. Weltweit hat das Unternehmen dazu 6.500 Führungskräfte, Cybersicherheitsexperten und Büroangestellte befragt.

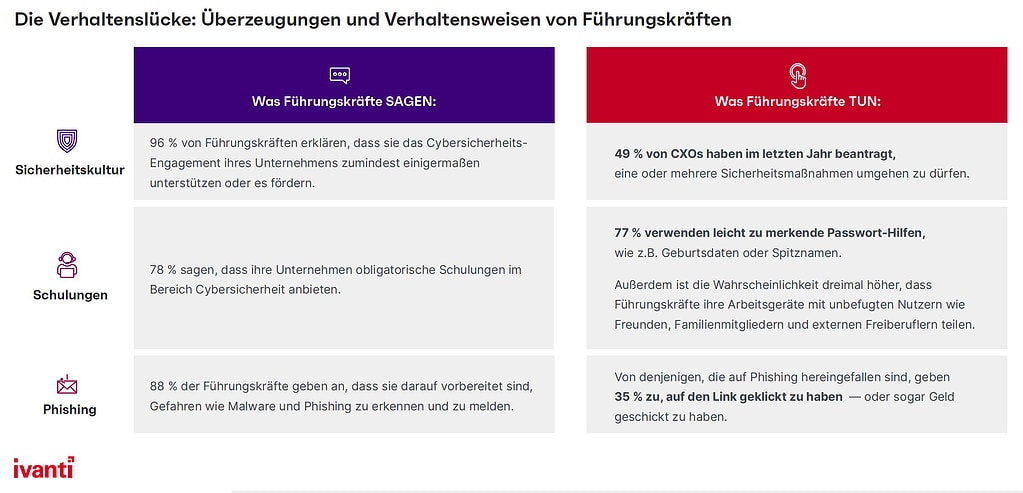

Top-Führungskräfte haben häufig ungehinderten Zugang zu firmeninternen Datenquellen und vernetzten Geräten. Gerade sie jedoch sind die Mitarbeitergruppe, die von Bedrohungsakteuren am häufigsten ins Visier genommen wird. Ihre exponierte Position ist ihnen dabei durchaus bewusst: 96 % von ihnen geben an, dass sie den Cybersicherheitsauftrag ihres Unternehmens unterstützen und sich dafür einsetzen.

Aber die Realität sieht anders aus. Nach den Studienergebnissen hatte jeder zweite Top-Entscheider (49 %) im vergangenen Jahr die Umgehung einer oder mehrerer Sicherheitsmaßnahmen durchgesetzt. Dieses Muster zieht sich durch die gesamte Erhebung: Sei es aus Zeitmangel, um spezifische Prozesse zu durchlaufen oder aus einem Gefühl der Sonderstellung heraus: Führungskräfte neigen dazu, sich riskanter zu verhalten als der Rest der Belegschaft

Zentrale Ergebnisse des Reports:

- Eine von fünf Führungskräften hat ihr Arbeitspasswort schon einmal mit jemandem außerhalb des Unternehmens geteilt – in Deutschland sogar jeder Dritte CXO (37%).

- Drei Viertel (77%) verwenden leicht zu merkende Passwörter, die unter anderem Geburtstage oder Namen eines Haustiers enthalten.

- Die Wahrscheinlichkeit, dass Arbeitsgeräte mit nichtautorisierten Nutzern wie Freunden oder Familienangehörigen geteilt werden, ist bei CXOs dreimal höher als bei allen anderen Mitarbeitern.

- Eine von drei Führungskräften griff im letzten Jahr auf Arbeitsdateien und Daten zu, für die sie keine Berechtigung hatte – in Deutschland jeder Zweite.

- Jeder Vierte (24 %) nutzt heute noch das gleiche Passwort, das er ursprünglich bekommen hatte. Bei Büroangestellten liegt dieser Wert nur bei 14 %.

Führungskräfte nutzen häufiger externen Support

Die Ivanti Studie beleuchtet auch die teilweise kritische Zusammenarbeit zwischen Führungskräften und den Security-Teams: Im Gegensatz zum Rest der Belegschaft geben Führungskräfte doppelt so häufig an, dass sie ihre Interaktionen mit der Sicherheitsabteilung als „unangenehm” oder „peinlich” empfunden haben, beispielsweise wenn sie Sicherheitsbedenken geäußert haben. Dies führt dazu, dass Führungskräfte viermal häufiger auf externen, nicht-genehmigten technischen Support zurückgreifen.

Die Ergebnisse unterstreichen die Notwendigkeit, einer vertrauensvollen Zusammenarbeit zwischen Sicherheitsteams und Führungskräften: „Wenn Führungskräfte bereit sind, Sicherheit gegen Benutzerfreundlichkeit einzutauschen, unterschätzen sie, dass sie ein lukratives Ziel für Bedrohungsakteure sind”, erläutert Daniel Spicer, Chief Security Officer bei Ivanti. „Die Herausforderung für Sicherheitsverantwortliche besteht darin, die Unterstützung des Unternehmens bei der Erfüllung von Cyberaufgaben einzufordern – insbesondere im Führungsteam. Denn nicht alle Mitglieder der Führungsebene halten Cyberhygiene hoch.“

Maßnahmen, um die Lücke im Verhalten von Führungskräften zu schließen , umfassen Audits, die Priorisierung von Abhilfemaßnahmen für die häufigsten Risiken, die Durchführung von „spielerischen“ Sicherheitstrainings und die Implementierung sogenannter „White Glove”-Sicherheitsprogramme.

Mehr bei Ivanti.com

Über Ivanti Die Stärke der Unified IT. Ivanti verbindet die IT mit dem Sicherheitsbetrieb im Unternehmen, um den digitalen Arbeitsplatz besser zu steuern und abzusichern. Auf PCs, mobilen Geräten, virtualisierten Infrastrukturen oder im Rechenzentrum identifizieren wir IT-Assets – ganz gleich, ob sie sich On-Premise oder in der Cloud verbergen. Ivanti verbessert die Bereitstellung des IT-Services und senkt Risiken im Unternehmen auf Basis von Fachwissen und automatisierten Abläufen. Durch den Einsatz moderner Technologien im Lager und über die gesamte Supply Chain hinweg hilft Ivanti dabei, die Lieferfähigkeit von Firmen zu verbessern – und das, ohne eine Änderung der Backend-Systeme.

Passende Artikel zum Thema