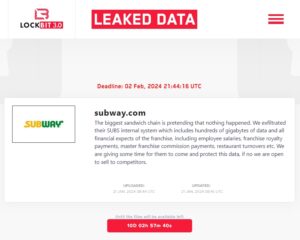

Viele Quellen weisen darauf hin, dass das Unternehmen Subway das Opfer eines Cyberangriffs von LockBit wurde. Der Betreiber Subway gibt dazu aktuell keinen Stellungnahme ab. Auf der Leak-Seite von Lockbit läuft noch ein Countdown bis zum 2. Februar 2024.

Was könnte man an Daten bei Subway erbeuten, was nicht bereits so veröffentlicht wird? Diese Frage dürfte sich nach dem 2. Februar 2024 klären, nach dem Ablauf des Countdowns auf der Leak-Seite von LockBit. Dort wird die Fast-Food-Kette Subway als Opfer eines Datendiebstahls aufgeführt. Laut einigen anderen Medien dementiert Subway aber den Hack durch LockBit und äußert sich nicht weiter dazu.

LockBit will mehrere 100 GByte Daten erbeutet haben

🔎 LockBit behauptet auf seiner Leak-Seite den Diebstahl von hunderten Gigabyte Daten bei Subway (Bild: B2B-C-S).

LockBit ist eigentlich nicht dafür bekannt, dass sie eine Erpressung online deklarieren und dann nichts erbeutet haben. Allerdings weiß bis jetzt natürlich noch niemand, wie vertraulich die Daten sind oder ob es sich nur um ungefährliche Dokumente handelt. Der von LockBit veröffentlichte Text liest sich etwas erschreckend:

„Die größte Sandwich-Kette tut so, als sei nichts passiert. Wir haben ihr internes SUBS-System exfiltriert, das Hunderte von Gigabyte an Daten und alle Finanzdaten des Franchisesystems enthält, darunter Mitarbeitergehälter, Franchise-Lizenz-Zahlungen, Master-Franchise-Provisionszahlungen, Restaurantumsätze usw. Wir geben ihnen etwas Zeit, um diese Daten zu schützen, andernfalls sind wir offen für den Verkauf an Wettbewerber.“

Hunderte Gigabyte an Daten klingt nach sehr viel. Wenn das stimmen sollte, so sind die Systeme von Subway aber nicht besonders geschützt, wenn sie eine solche Menge an Abzug von Daten aus dem Netzwerk nicht bemerkt und gestoppt haben. Aber bis dato ist das alles nur Spekulation – nach dem 2. Februar 2024 weiß man mehr.

Methode der doppelten Erpressung

Ein Kommentar von Richard Werner, Business Consultant bei Trend Micro.

„Lockbit gehört zu den gefährlichsten RaaS-Gruppen (Ransomware-as-a-Service), die aktuell existieren. Ihre Opfer sind primär in den USA und Europa zu finden. Sie bestehen zu etwa 70 Prozent aus kleinen und mittelständischen Unternehmen (< 500 Mitarbeiter). Pro Halbjahr sind zwischen 500 und 800 einzelne Opfer identifizierbar. Dabei ist allerdings zu bemerken, dass wir nur die Opfer kennen, die sich zunächst weigern zu zahlen. Ein paar Hintergründe zur Methode.

Weltweit scheint nur etwa ein Siebtel der Unternehmen (~14 Prozent) aufgrund der zweifachen Erpressung zu zahlen. Dies muss nicht einmal mit dieser Methode zusammenhängen, sondern kann auch bedeuten, dass das Opfer eigentlich für die Entschlüsselung zahlt und deshalb die Erpressung mit den Daten zurückgenommen wird.

Nur: die große Menge gestohlener Daten, über die, wie hier bei Subway auch, gesprochen wird, ist letztlich ein Verkaufsargument. Die Spekulation über mögliche Skandale oder wertvolle Inhalte soll vor allem Kaufinteressenten identifizieren. Denn damit wird das Geld gemacht, wenn das Opfer nicht zahlt – und das ist auch empfohlen.“