Noch ist es eine Cyberattacke im Labor: Israelische Forscher habe eine Malware auf einen PC aufgespielt und dann mit Hilfe der erzeugten elektromagnetischen Wellen eines PC-Netzteils einige Daten an ein entferntes Smartphone hinter einer Wand übertragen.

Israelische Forscher haben eine neue Angriffsmethode namens COVID-Bit untersucht. Dabei verwendet man die elektromagnetischen Wellen eines Gerätes, etwa eines PCs, um Daten von vom Internet isolierten Geräten (Air-Gap-Systeme) über eine Entfernung von mindestens zwei Metern zu übertragen. Dort können sie von einem Empfänger mit einem Smartphone erfasst werden – selbst hinter einer Wand. Wie das geht, haben die Forscher in einer frei verfügbaren technischen PDF-Datei dargelegt.

Angezapfte Geräte ohne Internet-Zugang

Der COVID-Bit-Angriff wurde vom Forscher der Ben-Gurion-Universität, Mordechai Guri, entwickelt, der mehrere Methoden untersucht hat, um vertrauliche Daten von Air-Gap-Systemen zu stehlen. Dabei geht es primär nicht um die Attacke, sondern um zu erkennen was möglich ist und wie man dies abwehren kann.

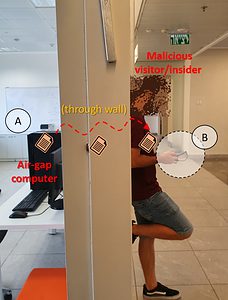

🔎 So haben Forscher im Versuch das Air Gap-System angegriffen (Bild: Ben-Gurion University of the Negev).

Sogenannte Air Gap-Systeme finden sich in meist in Hochrisikoumgebungen wie bei der Energieinfrastruktur, Regierung und Waffenkontrolleinheiten. Diese Systeme sind immer vom Internet getrennt, bzw. haben überhaupt keinen Zugang. Damit die erforschte Attacke funktioniert, muss allerdings eine Malware auf dem PC oder dem System installiert sein. Das klingt abwegig, war aber zum Beispiel bei Stuxnet der Fall. Der Wurm hat iranische Steuersysteme für Zentrifugen zur Urananreicherung so falsch gesteuert, dass diese zerstört wurden.

Geringe Datenübertragungsraten

Die ersten Ergebnisse zeigen zwar sehr geringe Datenübertragungsraten, diese sind aber ausreichend. Zudem ging es bei der Forschung auch mehr darum die Machbarkeit dieser Attacke zu demonstrieren. Um die Daten im COVID-Bit-Angriff zu übertragen, erstellten die Forscher ein Malware-Programm, das die CPU-Last und so die Kernfrequenz auf eine bestimmte Weise regelt, um die Netzteile auf Air-Gap-Computern dazu zu bringen, elektromagnetische Strahlung auf einem Niederfrequenzband auszusenden.

Eine richtige Abwehr gegen solche Angriffe ist laut den Forschern sehr schwierig, da man auf den Air Gap-Systemen die CPU- und Netzteilfrequenzen überwachen müsste.

Mehr bei Sophos.com