Angriffe mit Conti-Ransomware auf Exchange Server gehen weiter – und werden ständig effizienter. SophosLabs entdecken, dass die Cyberkriminellen sieben Hintertüren bei einer Attacke eingeschleust haben.

Untersuchungen der jüngsten Angriffe auf Exchange Server mit Conti-Ransomware haben ergeben, dass die Cyberkriminellen via ProxyShell auf die Systeme zugreifen. Für die Schwachstellen in Microsoft Exchange wurden in Folge diverse kritische Updates während der letzten Monate veröffentlicht. ProxyShell ist eine Weiterentwicklung der ProxyLogon-Angriffsmethode. In den letzten Monaten hat sich der Exploit bei Ransomware-Angreifern zu einem der wichtigsten Werkzeuge entwickelt – auch bei denjenigen, die die neue LockFile-Ransomware einsetzen, die erstmals im Juli auftauchte.

Mit zunehmendem Wissen über dieser Angriffsmethode hat sich die Verweildauer der Cyberkriminellen vom Start bis hin zur endgültigen Aktivierung der Ransomware auf den Zielnetzwerken von Wochen auf Stunden verkürzt.

Schnelle „effiziente“ Angriffe

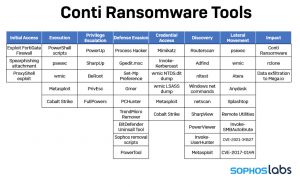

Große Tool-Palette der Conti-Ransomware bieten Angreifern viele Angriffsmöglichkeiten (Bild: Sophos).

Bei einer von Sophos beobachteten ProxyShell-basierten Attacke gelang den Conti-Angreifern in weniger als einer Minute der Zugang zum Netzwerk des Opfers, inklusive der Einrichtung einer Remote-Web-Shell. Drei Minuten später installierten die Kriminellen eine zweite Backup-Web-Shell. Innerhalb von nur 30 Minuten hatten sie eine vollständige Liste der Computer, Domänencontroller und Domänen-Administratoren des Netzwerks erstellt. Nach vier Stunden hatten die Conti-Angreifer die Anmeldedaten der Domänen-Administratorenkonten in Händen und begannen mit der Ausführung von Befehlen. Innerhalb von 48 Stunden nach dem ersten Zugriff exfiltrierten die Angreifer etwa 1 Terabyte an Daten. Nach fünf Tagen setzten sie die Conti-Ransomware im gesamten Netzwerk frei, wobei sie speziell auf einzelne Netzwerkfreigaben auf jedem Computer abzielten.

Böse Hinterlassenschaft: 7 Hintertüren

Im Laufe des Einbruchs installierten die Conti-Angreifer nicht weniger als sieben Hintertüren im Netzwerk: zwei Web-Shells, Cobalt Strike und vier kommerzielle Fernzugriffstools (AnyDesk, Atera, Splashtop und Remote Utilities). Die früh installierten Web-Shells wurden hauptsächlich für den Erstzugang verwendet; Cobalt Strike und AnyDesk sind die primären Tools, die sie für den Rest des Angriffs einsetzten.

Mehr bei Sophos.com

Über Sophos Mehr als 100 Millionen Anwender in 150 Ländern vertrauen auf Sophos. Wir bieten den besten Schutz vor komplexen IT-Bedrohungen und Datenverlusten. Unsere umfassenden Sicherheitslösungen sind einfach bereitzustellen, zu bedienen und zu verwalten. Dabei bieten sie die branchenweit niedrigste Total Cost of Ownership. Das Angebot von Sophos umfasst preisgekrönte Verschlüsselungslösungen, Sicherheitslösungen für Endpoints, Netzwerke, mobile Geräte, E-Mails und Web. Dazu kommt Unterstützung aus den SophosLabs, unserem weltweiten Netzwerk eigener Analysezentren. Die Sophos Hauptsitze sind in Boston, USA, und Oxford, UK.