Es ist eine neue Phishing-Masche auf dem Vormarsch die Adobe InDesign missbraucht und damit bösartige Links verteilt. Anscheinend war die Kampagne so erfolgreich, dass Barracuda einen Anstieg der genannten Phishing-E-Mails vom 75 auf 2.000 pro Tag festgestellt hat.

Phishing-Angriffe werden immer raffinierter und setzen verschiedene Methoden ein, um der Erkennung zu umgehen und Opfer in die Falle zu locken. Aktuell zeigt sich ein Anstieg von Phishing-Attacken, die Adobe InDesign missbrauchen, ein bekanntes und vertrauenswürdiges System zur Veröffentlichung von Dokumenten.

Anstieg um Faktor 30: Phishing mit Adobe-InDesign-Links

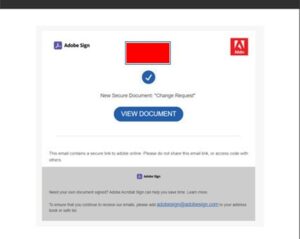

🔎 Die E-Mail ist zwar klassisches Phishing, aber zur Zeit wohl extrem erfolgreich (Bild: Barracuda).

Laut Barracuda-Telemetrie ist die Zahl der E-Mails mit Adobe-InDesign-Links seit Oktober um fast das 30-fache gestiegen. Betrug die tägliche Anzahl zuvor circa 75 pro E-Mails pro Tag, zeigt sich nun ein Anstieg auf circa 2.000. Fast eine von 10 (9 Prozent) dieser E-Mails enthält aktive Phishing-Links. Viele dieser Links haben die Top-Level-Domain „.ru“ und werden hinter einem Content Delivery Network (CDN) gehostet, das als Proxy für die Quellseite fungiert. Dies trägt dazu bei, die Quelle der Inhalte zu verschleiern und erschwert es Sicherheitstechnologien, die Angriffe zu erkennen und zu blockieren.

Zusätzlich werden in den Phishing-Mails legitime Markenlogos genutzt, weil sie den Zielpersonen bekannt sind und Vertrauen erwecken. Dies lässt darauf schließen, dass die Angreifer Zeit und Ressourcen in die Erstellung dieser Nachrichten investiert haben. Die Nachrichten fordern den Empfänger auf, auf einen Link zu klicken, der ihn zu einer anderen Website führt, die auf der Subdomäne indd.adobe(.)com gehostet, aber in Wirklichkeit von den Angreifern kontrolliert wird, um die nächste Phase des Angriffs durchzuführen.

Weshalb diese Angriffe erfolgreich sind

Die Angriffe, die Adobe InDesign ausnutzen, wenden mehrere Taktiken an, um die Erkennung zu umgehen und ihre Opfer auszutricksen:

- Sie nutzen eine bekannte und vertrauenswürdige Domäne, die üblicherweise nicht gesperrt ist.

- Zudem können sie durch die Verwendung eines Publishing-Programms sehr überzeugende Social-Engineering-Angriffe erstellen.

- Sobald der Empfänger auf den Link klickt, wird er auf eine andere Webseite weitergeleitet. Das bedeutet, dass es keinen bekannten bösartigen URL-Link im Hauptteil der Nachricht gibt, den herkömmliche Sicherheitstools erkennen und blockieren könnten.

- Dies trägt bei Angriffen, die hinter dem CDN gehostet werden, dazu bei, die bösartige Quelle des Inhalts zu verschleiern, und macht es für Sicherheitstechnologien schwieriger, die Attacke zu erkennen und zu blockieren.

Maßnahmen zum Schutz

Um sich gegen diese Angriffe zu verteidigen, ist es für Unternehmen wichtig, über eine fortschrittliche, mehrschichtige und KI-gestützte E-Mail-Security zu verfügen, die in der Lage ist, sowohl neue als auch bekannte Bedrohungen aufzuspüren. Diese sollte zudem eine Link-Schutzfunktion beinhalten, die sicherstellt, dass Benutzer nicht auf bösartige URLs klicken. Die Technologie überprüft jede URL zum Zeitpunkt des Klicks, um festzustellen, ob der Link sicher ist, bevor eine Weiterleitung zugelassen wird. Als Schutzschicht zwischen E-Mail und Empfänger bildet diese Funktion eine entscheidende letzte Verteidigungslinie, falls Bedrohung neu oder noch unbekannt ist.

Mehr bei Barracuda.com

Über Barracuda Networks Barracuda ist bestrebt, die Welt zu einem sichereren Ort zu machen und überzeugt davon, dass jedes Unternehmen Zugang zu Cloud-fähigen, unternehmensweiten Sicherheitslösungen haben sollte, die einfach zu erwerben, zu implementieren und zu nutzen sind. Barracuda schützt E-Mails, Netzwerke, Daten und Anwendungen mit innovativen Lösungen, die im Zuge der Customer Journey wachsen und sich anpassen. Mehr als 150.000 Unternehmen weltweit vertrauen Barracuda, damit diese sich auf ein Wachstum ihres Geschäfts konzentrieren können. Für weitere Informationen besuchen Sie www.barracuda.com.