Drei Viertel der deutschen Unternehmen im vergangenen Jahr waren mindestens einmal Opfer von Cyberangriffen mit Datenverlust. Der Trend Micro Cyber Risk Index zeigt: Fehlender Überblick führt bei Unternehmen zu einem erhöhten Cyberrisiko.

Trend Micro, einer der weltweit führenden Anbieter von Cybersicherheitslösungen, veröffentlicht die Ergebnisse seines jüngsten Cyber Risk Index (CRI) für das erste Halbjahr 2022. Darin geben 76 Prozent aller in Deutschland befragten Unternehmen an, in den letzten zwölf Monaten Sicherheitsvorfälle erlebt zu haben, in deren Folge Kundendaten verloren oder gestohlen wurden.

29 Prozent mehr als 7 Sicherheits-Vorfälle

Bei 29 Prozent sind es sogar sieben oder mehr Vorfälle. Damit liegt der Anteil knapp unter dem europäischen Wert von 34 Prozent. Schwierigkeiten hatten viele Unternehmen insbesondere damit, über eine stetig wachsende Cyberangriffsfläche den Überblick zu behalten und sie zu verteidigen.

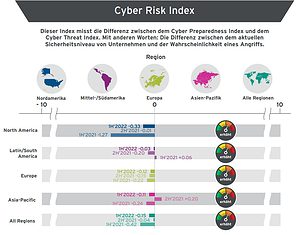

Der halbjährlich erscheinende CRI (Cyber Risk Index) misst anhand gezielter Fragen die Diskrepanz zwischen dem aktuellen Sicherheitsniveau von Unternehmen und der Wahrscheinlichkeit eines Angriffs. Aus den gewonnenen Informationen wird ein Indexwert auf einer numerischen Skala von -10 bis 10 errechnet, wobei -10 den höchsten Risikograd darstellt. Der globale Index stieg von -0,04 im zweiten Halbjahr 2021 auf -0,15 im ersten Halbjahr 2022, was auf ein steigendes Cyberrisiko in den letzten sechs Monaten hinweist. Aufgeteilt nach Regionen weist der Index im ersten Halbjahr 2022 einen Wert von -0,12 in Europa auf. Damit liegt Europa knapp unter dem weltweiten Cyberrisikoniveau, aber ebenfalls im Bereich „erhöhtes“ Risiko.

Weltweit immer mehr erfolgreiche Angriffe

Dieser Trend spiegelt sich auch an anderer Stelle in den Daten wider: Die Zahl der Unternehmen, die weltweit Opfer eines erfolgreichen Cyberangriffs wurden, stieg im gleichen Zeitraum von 84 Prozent auf 90 Prozent. Es überrascht nicht, dass auch die Zahl der Unternehmen, die erwarten, im kommenden Jahr von einem Angriff betroffen zu sein, von 76 Prozent auf 85 Prozent gestiegen ist.

Einige der wichtigsten im Bericht hervorgehobenen Risiken stehen im Zusammenhang mit den Fähigkeiten eines Unternehmens zur Angriffserkennung. Sicherheitsexperten kämpfen oft damit, den physischen Speicherort von geschäftskritischen Daten und Anwendungen zu bestimmen.

Cybersecurity-Ziele vs. Geschäftsziele

Aus Unternehmenssicht bereitet die fehlende Abstimmung zwischen CISOs und der Geschäftsführung die größte Sorge. Die in der Befragung enthaltene Aussage „Die Cybersecurity-Ziele meines Unternehmens sind an die Geschäftsziele angepasst“ erreicht in Deutschland nur einen Zustimmungswert von 4,31 von 10. Gut ein Viertel der deutschen Befragten (27 Prozent) widerspricht dieser Aussage sogar vollkommen. Entsprechend ist auch ein Drittel der befragten deutschen IT-Verantwortlichen überzeugt, dass das C-Level ihres Unternehmens IT-Security nicht als Priorität betrachtet.

„Der CRI liefert weiterhin eine aufschlussreiche Momentaufnahme darüber, wie globale Unternehmen ihre Sicherheitslage und die Wahrscheinlichkeit eines Angriffs einschätzen. Angesichts des derzeitig starken makroökonomischen Gegenwinds könnte die Gefahr nicht größer sein“, erklärt Dr. Larry Ponemon, Vorsitzender und Gründer des Ponemon Institute, das den CRI im Auftrag von Trend Micro erhebt. „Die Teilnehmer nannten die hohen Kosten für externes Fachwissen, die Beeinträchtigung kritischer Infrastrukturen sowie Produktivitätsverluste als die wichtigsten negativen Folgen eines Sicherheitsvorfalles.“

Umfrage: Diese Cyberbedrohungen sind relevant

- Dateilose Angriffe

- Busines Email Compromise (BEC)

- Botnetze

- Cross-Site Scripting

- Denial of Service (DoS)

„Man kann nicht schützen, worüber man keinen Überblick hat. Da hybrides Arbeiten eine neue Ära komplexer, verteilter IT-Umgebungen einläutet, fällt es vielen Unternehmen schwer, die wachsenden Lücken in ihrer Sicherheitslandschaft zu schließen“, berichtet Richard Werner, Business Consultant bei Trend Micro. „Um zu verhindern, dass die Angriffsfläche außer Kontrolle gerät, sollten sie die Erfassung und Überwachung ihrer Systeme mit Detection and Response auf einer einheitlichen Plattform kombinieren.“

Mehr bei TrendMicro.com

Über Trend Micro Als einer der weltweit führenden Anbieter von IT-Sicherheit hilft Trend Micro dabei, eine sichere Welt für den digitalen Datenaustausch zu schaffen. Mit über 30 Jahren Sicherheitsexpertise, globaler Bedrohungsforschung und beständigen Innovationen bietet Trend Micro Schutz für Unternehmen, Behörden und Privatanwender. Dank unserer XGen™ Sicherheitsstrategie profitieren unsere Lösungen von einer generationsübergreifenden Kombination von Abwehrtechniken, die für führende Umgebungen optimiert ist. Vernetzte Bedrohungsinformationen ermöglichen dabei besseren und schnelleren Schutz. Unsere vernetzten Lösungen sind für Cloud-Workloads, Endpunkte, E-Mail, das IIoT und Netzwerke optimiert und bieten zentrale Sichtbarkeit über das gesamte Unternehmen, um Bedrohung schneller erkennen und darauf reagieren zu können..