Um die Sicherheits- und Reaktionsteams in Unternehmen bei der Erkennung, Untersuchung und Bekämpfung von Bedrohungen zu unterstützen und die Effizienz der IT-Sicherheitsabläufe zu steigern, hat Kaspersky sein Threat-Intelligence-Fusion- und Analyse-Tool Kaspersky CyberTrace zu einer zentralen Threat-Intelligence-Plattform ausgebaut.

Die Lösung Kaspersky CyberTrace beinhaltet jetzt erweiterte Threat-Intelligence-Plattform-Funktionen. Dazu gehören unter anderem ein Alert Triage, die Analyse von Bedrohungsdaten sowie die Untersuchung von Vorfällen. Die kostenpflichtige Version lässt sich mit allen gängigen SIEM (Security Information and Event Management)-Lösungen und Sicherheitskontrollen integrieren und bietet eine grafische Visualisierung für eine effiziente Reaktion. Die Community-Version von Kaspersky CyberTrace ist weiterhin kostenfrei erhältlich.

Threat-Intelligence Plattform CyberTrace

Mehrere Quellen für Bedrohungsdaten verarbeiten ständig riesige Mengen an Informationen und erzeugen Millionen von Warnmeldungen. Diese fragmentierten und unterschiedlich formatierten Daten erschweren die effektive Priorisierung, Einteilung und Validierung von Warnmeldungen und stellen für IT-Sicherheitsteams eine Herausforderung dar.

Die Lösung wurde um fortschrittliche Funktionen erweitert, mit denen Sicherheitsteams komplexe Suchvorgänge über alle Indikatorenfelder hinweg durchführen, Observiertes von zuvor geprüften Ereignissen analysieren, die Effektivität integrierter Feeds messen und eine Feed-Schnittstellenmatrix erstellen können. Außerdem bietet sie eine öffentliche API für die Integration automatisierter Arbeitsabläufe. Darüber hinaus stellt die Plattform nun Multi-User- und Multi-Tenancy-Funktionen bereit, um Vorgänge zu steuern, die von verschiedenen Nutzern verwaltet werden, und Ereignisse aus verschiedenen Zweigen getrennt zu behandeln. Die kostenpflichtige Version, die für große Unternehmen und MSSPs geeignet ist, unterstützt alle Funktionen und ermöglicht die Verarbeitung und das Herunterladen einer unbegrenzten Anzahl von EPS und Indicators of Compromise (IoC).

Community-Version für Anwender bleibt kostenfrei

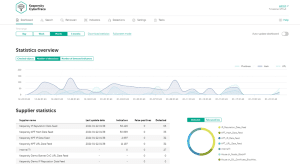

Kaspersky CyberTrace eine zentralisierte Plattform für Threat-Intelligence-Management (Bild: Kaspersky).

Kaspersky CyberTrace bleibt in der Community-Version für Anwender kostenfrei. Sie bietet alle bestehenden Fähigkeiten der Lösung sowie die oben erwähnten neuen Funktionen, mit Ausnahme der Möglichkeit, Mehrnutzer- und Mehrmandantenkonten hinzuzufügen. Des Weiteren ist die Anzahl der verarbeiteten Ereignisse pro Sekunde (bis zu 250) und die Anzahl der Indikatoren, die heruntergeladen werden können (bis zu einer Million), eingeschränkt.

Kaspersky CyberTrace lässt sich nahtlos in alle gängigen SIEM-Lösungen und Sicherheitskontrollen integrieren und unterstützt alle Threat-Intelligence-Feeds in den Formaten STIX 2.0/2.1/1.0/1.1, JSON, XML und CSV. Standardmäßig umfasst die Lösung die native Integration eines breiten Portfolios der Kaspersky Threat Data Feeds, die von Hunderten von Experten des Unternehmens generiert werden.

Einzigartiger Integrationsansatz

Die Plattform adressiert die Herausforderung, viele unterschiedliche IoCs in SIEMs einzuspeisen, was zu Verzögerungen bei der Verarbeitung von Vorfällen und verpassten Erkennungen führen kann. Kaspersky CyberTrace extrahiert automatisch IoCs aus Protokollen, die in SIEMs eingehen, und analysiert sie in der eigenen, eingebauten Machine Engine. Dies ermöglicht eine schnellere Verarbeitung einer unbegrenzten Anzahl von IoCs, ohne dass das SIEM überlastet wird.

Einfache Verwaltung

Ein Dashboard mit statistischen Erkennungsdaten, die nach TI-Quellen aufgeschlüsselt sind, hilft den Anwendern zudem zu erkennen und zu analysieren, welche Bedrohungsdaten für ihr Unternehmen am relevantesten sind. Die Multi-Tenancy-Funktion erleichtert des Weiteren den Wissensaustausch und das Reporting für Entscheidungsträger hinsichtlich Threat-Intelligence-Praktiken und ermöglicht Anwendern, Ereignisse aus verschiedenen Tenants zu bearbeiten.

Die Möglichkeit, IoCs mit Tags zu versehen, hilft bei der Bewertung der Relevanz eines Vorfalls. IoCs können auch automatisch auf der Grundlage dieser Tags und ihrer Gewichtung sortiert und gefiltert werden. Diese Funktion vereinfacht die Verwaltung von IoC-Gruppen und deren Relevanz.

Praktische Tools zur Bedrohungsanalyse

Um sich einen vollständigen Überblick über einen Vorfall zu verschaffen, enthält der Dienst jetzt einen sogenannten Research Graph. Dieser unterstützt Analysten bei der Untersuchung der Beziehungen zwischen den Indikatoren und der Entwicklung eines Vorfalls in einer grafischen Visualisierung, um effizienter reagieren zu können. Die Beziehungen werden in Abhängigkeit von den in Kaspersky CyberTrace aufgenommenen Feeds, den Anreicherungen aus dem Threat Intelligence Portal und den manuell hinzugefügten Indikatoren erstellt.

Mehr bei Kaspersky.com

Über Kaspersky Kaspersky ist ein internationales Cybersicherheitsunternehmen, das im Jahr 1997 gegründet wurde. Die tiefgreifende Threat Intelligence sowie Sicherheitsexpertise von Kaspersky dient als Grundlage für innovative Sicherheitslösungen und -dienste, um Unternehmen, kritische Infrastrukturen, Regierungen und Privatanwender weltweit zu schützen. Das umfassende Sicherheitsportfolio des Unternehmens beinhaltet führenden Endpoint-Schutz sowie eine Reihe spezialisierter Sicherheitslösungen und -Services zur Verteidigung gegen komplexe und sich weiter entwickelnde Cyberbedrohungen. Über 400 Millionen Nutzer und 250.000 Unternehmenskunden werden von den Technologien von Kaspersky geschützt. Weitere Informationen zu Kaspersky unter www.kaspersky.com/