Angriffe mit Ransomware werden immer trickreicher. Neben der klassischen Datenverschlüsselung suchen Angreifer auch gezielt nach Backups. Mit der richtigen Strategie laufen diese Angriffe ins Leere.

2020 betrugen die durch Ransomware-Angriffe entstandenen Kosten mehr als 20 Milliarden US-Dollar – über doppelt so viel wie noch zwei Jahre zuvor. Die durchschnittlichen Kosten durch Downtime beliefen sich auf 283.000 US-Dollar – pro Geschädigtem. Während Ransomware-Angriffe früher eher breit gestreut und ohne definiertes Ziel durchgeführt wurden, gibt es inzwischen viel präzisere Attacken, bei denen der Ransomware-Angriff teilweise sogar nur ein Teil des Übergriffs ist.

Die Motivation hinter einem Ransomware-Angriff

Auch im Jahr 2021 ist und bleibt Ransomware eine immer weiter ansteigende Bedrohung. Im Jahr 2020 wurde mit über 20.000 neuen Berichten über Sicherheitslücken ein erschreckender Rekord in der IT-Welt aufgestellt. Mitverantwortlich dafür ist unter anderem die durch COVID-19 geprägte neue Ära des Home Office, die zur 50-prozentigen Zunahme von Schwachstellen in mobilen Geräten führte und Unternehmen dadurch anfälliger für Cyberattacken machte.

Jedoch müssen sich inzwischen nicht mehr nur noch Firmen und Unternehmen vor Ransomware-Angriffen fürchten. In den letzten Monaten wurden verstärkt Attacken auf kritische Infrastrukturen verbucht. So gab beispielsweise in einer Umfrage mit 130 Krankenhäusern und Organisationen des Gesundheitswesens fast die Hälfte an, dass sie ihre Netzwerke in der ersten Hälfte des Jahres 2021 aufgrund von Ransomware abschalten mussten. Auch die Lösegeldforderungen erreichen inzwischen neue Höchststände.

1,2 Millionen Dollar pro Schadensfall

Das Cyberversicherungsunternehmen Coalition stellte fest, dass die durchschnittliche Lösegeldforderung gegenüber ihren Versicherungsnehmern in der ersten Hälfte des Jahres 2021 auf 1,2 Millionen Dollar pro Schadensfall gestiegen ist, im Vergleich zu noch „nur“ 450.000 Dollar in der ersten Hälfte des Jahres 2020.

Dabei macht die Lösegeldforderung selbst nur einen kleinen Teil der steigenden Gesamtkosten aus, die durch eine Ransomware-Attacke entstehen. Falls Sie wissen wollen, mit welchen Kosten Sie im Ernstfall tatsächlich rechnen müssen, sollten Sie sich diese Zusammenfassung einmal ansehen.

Angriffsflächen für Ransomware

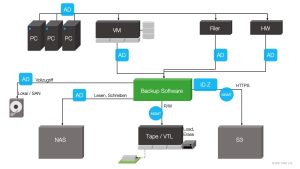

Die klassische IT-Infrastruktur besteht zum Beispiel aus Computern, virtuellen Maschinen, File Servern und anderer Hardware im Netzwerk. Sie beinhaltet unterschiedlichste Datenarten, die unterschiedliche Anforderungen an den Speicher stellen. Aus diesen unterschiedlichen Strukturen bilden sich unterschiedliche Sicherheitsstufen. Eine nicht ausreichend durch Firewalls etc. gesicherte Infrastruktur bietet Eingangstore für Angreifer.

Backups schützen vor Datenverlust in der IT-Infrastruktur. Es gibt auch hier verschiedene Backup-Ziele, die je nach Datenart und Anforderung unterschiedlich stark genutzt werden:

- Lokal/SAN: Direkt an den Backup-Server angeschlossener Speicher

- NAS: Über das Netzwerk am Backup-Server angebundener Speicher

- Tape/VTL: Eine (virtuelle) Bandbibliothek, deren (echte oder virtuelle) Datenträger ausgeworfen und z.T. auch physisch entnommen werden können (Air Gap)

- Object Store (z. B. S3): Hochgradig skalierbarer Speicher, der lokal (On Premise) oder bei einem Dienstleister (Cloud) vorhanden sein kann.

Die “klassische“ Ransomware-Attacke über die Infrastruktur

Bei einem *Ransomware-Angriff über einen PC* kommt es unter anderem darauf an, welche Rechte der Nutzer hat. Viele Unternehmen gewähren standardmäßig häufig vollständige Admin-Rechte, die vor allem bei Geschäftsleitung oder Abteilungsleitung auch Zugriff auf Teile oder die gesamte IT beinhaltet.

Ausgehend von einer hohen Berechtigung des Nutzers ergibt sich folgende Angriffsfläche der Ransomware:

- Durch die Ransomware werden alle Geräte, die übers Netzwerk erreicht werden können, angegriffen und infiziert. Dies beginnt mit Freigaben auf anderen PCs, Filern, Freigaben auf Hardware-Komponenten und kann sich dann weiter auf den Backup-Server und dessen lokalen und NAS-Speicher ausbreiten. Anschließend werden alle Daten auf den infizierten Geräten verschlüsselt.

- Nach dieser großflächigen Verschlüsselung gilt es zu identifizieren, über welchen Weg die Ransomware das System infiltriert hat und was genau infiziert und verschlüsselt wurde. Einen Ausweg aus der Situation bieten in diesem Szenario Backups über (Virtual) Tape Libraries und Objektspeicher.

Der gezielte Angriff beginnt im Gegensatz zu einem klassischen Ransomware-Angriff nicht mit der breiten Streuung der Malware, sondern mit der Erkundung der Infrastruktur des Kunden. Die Schlüsselkomponente zu möglichst hoher Infektion bildet hierbei das Active Directory, über das alle Benutzerrechte zentral gemanagt werden.

Wie der Ransomware-Angriff dann weitergeht und wie Sie Ihr Backup effektiv schützen können, erfahren Sie im kompletten Hintergrundbericht.

Mehr bei FASTLTA.com

Über FAST LTA GmbH FAST LTA ist der Spezialist für sichere Sekundär- und Langzeit-Speichersysteme. Die Kombination aus langlebiger und wartungsarmer Hardware, integrierter Software zur Datensicherung und Vor-Ort-Wartungsverträgen mit bis zu 10 Jahren Laufzeit sorgen für langfristig kostengünstige Speicherung von Daten aus Archiv- und Backup-Anwendungen. Eigene Entwicklungen wie lokales Erasure Coding, Versiegelung mittels Hardware-WORM und effizientes Energie-Management helfen mittelständischen Kunden, sich vor Datenverlust durch Ransomware-Angriffe und Fehlkonfiguration zu schützen und regulatorische und rechtliche Auflagen (DSGVO) zu erfüllen. Die Lösungen des Münchner Anbieters haben sich in tausenden Installationen in Healthcare, öffentlicher Verwaltung, Film/TV/Video und Industrie bewährt.