Cyberkriminelle nutzen die legitime Software Microsofts Dynamic 365 Customer Voice dazu aus, Phishing-Links zu verschicken, um Kundendaten zu stehlen. Sicherheitsforscher von Avanan bzw. CheckPoint zeigen auf, wie perfide das Ganze aufgezogen ist.

Dynamics 365 Customer Voice ist ein Microsoft-Produkt, das in erster Linie dazu dient, Feedback von Kunden zu erhalten. Es kann für Umfragen zur Kundenzufriedenheit verwendet werden, um Feedback zu verfolgen und Daten zu verwertbaren Erkenntnissen zusammenzufassen. Darüber hinaus kann es auch für die telefonische Interaktion mit verwendet werden, wobei die Daten für weiteren Kundeninput gesammelt werden. Anstatt diese Funktion für das Sammeln von Kundenfeedback zu nutzen, versuchen Cyberkriminelle nun, deren Daten zu stehlen.

Static Expressway umgeht Sicherheitsscanner

Sie machen sich den sogenannten Static Expressway zu Nutze, eine Technik, die legitime Websites ausnutzt, um Sicherheitsscanner zu umgehen. Die Logik ist folgende: Sicherheitsdienste können Microsoft nicht einfach blockieren – sonst wäre es für alle Nutzer von Microsoft-Diensten unmöglich, ihre Arbeit zu verrichten. Stattdessen werden diese Links aus vertrauenswürdigen Quellen in der Regel automatisch als vertrauenswürdig eingestuft. Das hat Cyberkriminellen eine Möglichkeit eröffnet, sich einzuschleusen.

Ähnliche Beispiele dafür lassen sich bei Facebook, PayPal, QuickBooks oder anderen finden. Für Security-Lösungen ist es unglaublich schwierig, herauszufinden, was echt ist und was sich hinter dem scheinbar legitimen Link verbirgt. Außerdem erkennen viele Dienste zwar Links einer bekannten Adresse, doch scannen ihn standardmäßig nicht.

Phishing-Link ist nicht erkennbar

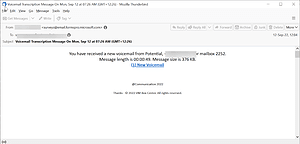

🔎 Der Link zur Voice-Mail sieht sicher aus – führt dann aber zu einer Phishing-Seite (Bild: Avanan).

Dies ist ein besonders trickreicher Angriff, da der Phishing-Link erst im letzten Schritt auftaucht. Die Benutzer werden zunächst auf eine legitime Seite weitergeleitet – der Mauszeiger über die URL im E-Mail-Text bietet also keinen Schutz. In diesem Fall ist es wichtig, die Benutzer daran zu erinnern, auf alle URLs zu achten, auch wenn sie nicht in einer E-Mail enthalten sind. Diese Angriffe sind für Scanner sehr schwer zu stoppen und für die Benutzer noch schwieriger zu erkennen.

Um sich vor diesen Angriffen zu schützen, können Anwender Folgendes tun:

- Alle URLs gründlich überprüfen – auch solche, die nicht im Text der E-Mail enthalten sind.

- Wenn Sie eine E-Mail mit einer Voicemail erhalten, vergewissern Sie sich, dass es sich um eine bekannte Art von E-Mail handelt, bevor Sie sich darauf einlassen.

- Wenn Sie sich bei einer E-Mail unsicher sind, fragen Sie den ursprünglichen Absender auf einem anderen Kommunikationskanal.

Über Check Point Check Point Software Technologies GmbH (www.checkpoint.com/de) ist ein führender Anbieter von Cybersicherheits-Lösungen für öffentliche Verwaltungen und Unternehmen weltweit. Die Lösungen schützen Kunden vor Cyberattacken mit einer branchenführenden Erkennungsrate von Malware, Ransomware und anderen Arten von Attacken. Check Point bietet eine mehrstufige Sicherheitsarchitektur, die Unternehmensinformationen in CloudUmgebungen, Netzwerken und auf mobilen Geräten schützt sowie das umfassendste und intuitivste „One Point of Control“-Sicherheits-Managementsystem. Check Point schützt über 100.000 Unternehmen aller Größen.