Die Attacken auf die VMware-ESXi nehmen kein Ende. Sie bedrohen weiterhin zehntausende Server und erfordern zwingend den Update auf die neueste VMware-ESXi-Version, so laut Experten von Bitdefender. Sogar Rettungs-Skripte wirken nicht mehr, da die Ransomware sich angepasst hat.

Die Attacken auf die VMware-ESXi-Hypervisoren, welche mit wenig Aufwand die jüngst bekannt gewordene CVE-2021-21974-Schwachstelle ausnutzen, um die verschiedensten Payloads als Remote Code auszuspielen, haben ein enormes Verbreitungspotenzial. Sie entwickeln sich daher zu Massen-Attacken für opportunistisch vorgehende Cyberkriminelle und sind ein aktuelles Beispiel für hybride Angriffe:

VMware-ESXi : Beispiel für Hybriden Angriff

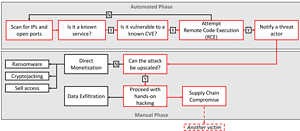

🔎 Hybride Attacken: Nach einem automatisierten Start gehen die Angreifer zur Handarbeit über (Bild: Bitdefender).

In der ersten Phase gehen die Hacker automatisiert vor, um dann Suchergebnisse auszuwerten und in der zweiten Phase händisch den gezielten Angriff weiter auszuspielen. Es ist zu erwarten, dass viele Nutzer die Lücke für Supply-Chain-Attacken nutzen werden, um das eigentlich avisierte Unternehmen über seine Zulieferer anzugreifen.

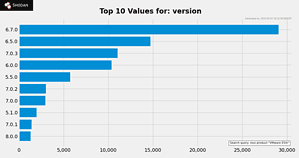

Das Ausmaß der Attacken lässt sich zwar noch nicht exakt abschätzen. Die Angriffswelle startet erst jetzt. Das zahlenmäßige Potential betroffener Systeme ist aber enorm. Laut den Suchergebnissen des offen bereitstehenden und auch von Hackern benutzten Shodan-Tools geht die Zahl der Nutzer eines VMware-ESXi-Hosts in die Zehntausende. Vor allem von den alten Versionen vor ESXi 7.0 sind bis zu 60.000 Hosts im Internet sichtbar. Erst ab der Version 7.0 wird der OpenSLP-Dienst, der die Sicherheitslücke erschließt, per Default deaktiviert. OpenSLP ist zudem ein ideales Einfalltor für die Übernahme von Hypervisoren nach dem Kapern einer beliebigen virtuellen Maschine.

Weiterhin 60.000 angreifbare ESXi 6.x-Server

🔎 Das Scan-Tool Shodan findet bei einer Suchabfrage über 60.000 verletzbare VMware-ESXi-Server (Bild: Bitdefender).

“Wer sich schützen will, muss daher jetzt zu grundlegenden Abwehrmaßnahmen greifen. Und das kann nur das Updaten auf die neuesten Versionen der Hypervisoren sein. Das generelle Blocken durch eine Firewall von Port 427 (TCP/UDP), den OpenSLP für seine Kommunikation nutzt, kann nicht den direkten Angriff eines Hackers auf eine virtuelle Maschine ausschließen. Es ist zwar die erste Abwehrmaßnahme, verschafft aber keine wirkliche Sicherheit. Und die jetzt beobachteten Angriffswellen sind zudem nur Vorboten für weitere Attacken in diesem Jahr durch erfahrene und fortgeschrittene Gruppen von Cyberkriminellen“, so Martin Zugec, Technical Solutions Director bei Bitdefender.

Mehr bei Sophos.com

Über Bitdefender Bitdefender ist ein weltweit führender Anbieter von Cybersicherheitslösungen und Antivirensoftware und schützt über 500 Millionen Systeme in mehr als 150 Ländern. Seit der Gründung im Jahr 2001 sorgen Innovationen des Unternehmens regelmäßig für ausgezeichnete Sicherheitsprodukte und intelligenten Schutz für Geräte, Netzwerke und Cloud-Dienste von Privatkunden und Unternehmen. Als Zulieferer erster Wahl befindet sich Bitdefender-Technologie in 38 Prozent der weltweit eingesetzten Sicherheitslösungen und genießt Vertrauen und Anerkennung bei Branchenexperten, Herstellern und Kunden gleichermaßen. www.bitdefender.de