Risikoinformationen ermöglichen Schutz für hybride Arbeitsmodelle auch nach der Pandemie. Trend Micro, einer der weltweit führenden Anbieter von Cybersicherheitslösungen, bietet, basierend auf umfassenden Risikoinformationen, Einblicke in den Sicherheitsstatus von Identitäten und Geräten. Für Kunden ist dies entscheidend, um echte Zero-Trust-Sicherheit zu erreichen.

Laut dem Analystenhaus Forrester (1) ist „Zero Trust Network Access (ZTNA) die für die Corona-Pandemie charakteristische Sicherheitstechnologie. Während es (ZTNA) Nutzer auf behutsame Art und Weise von veralteten VPN-Technologien entlastet, hat es Unternehmen dazu gebracht, die Nutzung von Security (und Netzwerken) sowohl heute als auch in Zukunft neu zu denken.“

Auch verifizierte Geräte sind nicht mehr sicher

Unternehmen können nicht mehr davon ausgehen, dass verifizierte oder vertrauenswürdige Geräte und individuelle Identitäten sicher sind. Dies liegt zum einen an einer verteilten Belegschaft, die eine Vielzahl von Systemen nutzt, um auf Unternehmensressourcen zuzugreifen. Zum anderen werden diese an verschiedenen Standorten gehostet – vom Unternehmensrechenzentrum bis hin zu Cloud- oder SaaS-Anwendungen.

Zero Trust ist eine Schlüsselstrategie, um die Sicherheit von kritischen Daten und Systemen zu erhöhen. Es ist der geeignete Weg, um den sich ständig verändernden hybriden Arbeitsplatz zukünftig auf eine agilere und effektivere Art und Weise abzusichern, als es herkömmliche Sicherheitsarchitekturen leisten können.

Risikoverständnis auf der Basis von Zero-Trust-Lösungen

Allerdings herrscht auf dem Markt große Komplexität. Vertrauens- und Zugriffsentscheidungen werden ohne den entsprechenden Kontext oder ein vollständiges Risikoverständnis auf der Basis von sogenannten Zero-Trust-Lösungen getroffen.

„Jahrelang haben Anbieter ‚Zero Trust‘ für sich beansprucht, indem sie diesen Claim allen Arten von Lösungen zugesprochen haben, ohne zu wissen, wie man Vertrauen tatsächlich messen kann“, sagt Richard Werner, Business Consultant bei Trend Micro. „Trend Micro ist in der idealen Position, um mit seiner umfassenden Extended Detection und Response (XDR)-Lösung kritische Einblicke aufzuzeigen. Diese umfassen nicht nur den Identitäts- und Gerätezustand, sondern auch das E-Mail-Risiko. Darauf basierend können Unternehmen eine erfolgreiche Zero-Trust-Strategie aufbauen.“

Basis: Trend Micro Vision One

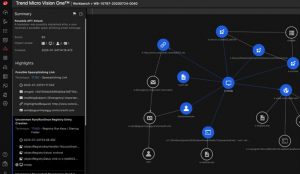

Der Zero-Trust-Ansatz von Trend Micro nutzt in entscheidendem Maße die Fähigkeiten von Trend Micro Vision One. Die Plattform liefert dank einer umfassenden XDR-Lösung, die E-Mail, Cloud, Netzwerke und SaaS-Anwendungen abdeckt, detaillierte Einblicke. Dank einer kontinuierlichen Bewertung der Sicherheitslage sowie umfassenden Informationen können IT-Security-Teams, fundierte Entscheidungen treffen.

Vorteile für Unternehmen

Risiko- und Sicherheitsstatus basierend auf einer kontinuierlichen Bewertung von Benutzern, Geräten, Apps und Inhalten. Dies unterstützt die automatische Zugriffskontrolle, kennzeichnet Vorfälle für die Untersuchung und erstellt Dashboards für CISOs und SOC-Teams, um fundierte Entscheidungen zu treffen.

Jedes Mal, wenn ein Gerät oder ein Benutzer versucht, auf Unternehmensressourcen zuzugreifen, wird eine sichere Verbindung auf der Grundlage der Zustandsbewertung hergestellt. Dies beinhaltet eine Cloud Access Security Broker (CASB)-API-Integration für SaaS-Apps sowie Policy Enforcement Points vor Unternehmensressourcen und unterstützt die Blockierung des Zugriffs auf bestimmte Anwendungen mithilfe vorhandener Endpunktagenten.

Für SOC-Teams ist der Einblick in die E-Mail-Nutzung besonders wichtig, da Phishing-Aktivitäten von internen Anwendern darauf hindeuten könnten, dass Benutzeridentitäten kompromittiert wurden – ein häufiges frühes Anzeichen für einen Ransomware-Angriff.

Kunden können die Risikobewertungen von Trend Micro für Zero Trust nutzen, um SASE- und andere Lösungen von Drittanbietern über APIs zu speisen und so einen zusätzlichen Mehrwert zu schaffen. Entscheidungsträger können die Erkenntnisse und das Dashboard nutzen, um besser zu verstehen, wie sich die Sicherheitslage ihres Unternehmens im Laufe der Zeit entwickelt.

Mehr bei Trendmicro.com

Über Trend Micro Als einer der weltweit führenden Anbieter von IT-Sicherheit hilft Trend Micro dabei, eine sichere Welt für den digitalen Datenaustausch zu schaffen. Mit über 30 Jahren Sicherheitsexpertise, globaler Bedrohungsforschung und beständigen Innovationen bietet Trend Micro Schutz für Unternehmen, Behörden und Privatanwender. Dank unserer XGen™ Sicherheitsstrategie profitieren unsere Lösungen von einer generationsübergreifenden Kombination von Abwehrtechniken, die für führende Umgebungen optimiert ist. Vernetzte Bedrohungsinformationen ermöglichen dabei besseren und schnelleren Schutz. Unsere vernetzten Lösungen sind für Cloud-Workloads, Endpunkte, E-Mail, das IIoT und Netzwerke optimiert und bieten zentrale Sichtbarkeit über das gesamte Unternehmen, um Bedrohung schneller erkennen und darauf reagieren zu können..