Im neuesten Bericht entdecken Sicherheitsexperten neue Angriffswege, cyberkriminelle Resilienz und alte Bekannte: Der ESET Threat Report H1 2023 zeigt, dass sich die Spielregeln der Cyberkriminellen ändern. Ein besonderer Angriffsvektor: OneNote statt Office Makros.

Office-Makros waren über viele Jahre eine der größten Cyberbedrohungen. Nachdem Microsoft die Regeln hierfür geändert hatte, haben OneNote-Anhänge als Malware-Schleuder die Nachfolge angetreten. Das ist ein Ergebnis der neuesten Ausgabe des ESET Threat Report H1 2023. Darüber hinaus haben die ESET Forscher im Zeitraum von Dezember 2022 bis Mai diesen Jahres weitere besorgniserregende Entdeckungen gemacht: Cyberkriminelle beweisen bemerkenswerte Anpassungsfähigkeiten, um nicht nur durch das Ausnutzen von Schwachstellen an ihr Ziel zu kommen. Außerdem kehrt ein Totgeglaubter auf Umwegen zurück und auch bei anderen alten Ransomware-Bekannten werden die Karten neu gemischt.

OneNote statt Office Makros: Angriffsvektor ändert sich

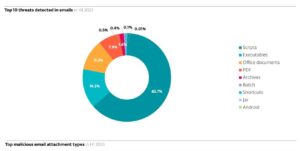

ESET-Thread Report H1 2023: In Sachen gefährliche E-Mail-Anhänge liegen Scripte mit über 60 Prozent vorne (Bild: ESET).

„Im ersten Halbjahr haben wir interessante Entwicklungen von Cyberkriminellen gesehen. Sie werden immer anpassungsfähiger, was die Angriffswege angeht: durch das Ausnutzen von Schwachstellen, den unbefugten Zugriff, die Kompromittierung sensibler Daten oder den Betrug an Privatpersonen. Die Suche nach neuen Angriffsflächen geht auch auf Microsofts veränderte Schutzmaßnahmen zurück“, erklärt Roman Kováč, Chief Research Officer von ESET. Aus Sicherheitsgründen hatte der Tech-Riese Anfang 2022 bekanntgegeben, VBA-Makros aus dem Internet in Office-Anwendungen einzuschränken, damit die Skripte nicht automatisch starten.

„Daraufhin beobachteten wir zeitnah neue Angriffsversuche der Cyberkriminellen, die Sicherheitsvorkehrungen von Microsoft zu umgehen, indem sie Office-Makros durch OneNote-Dateien ersetzen und dabei die Möglichkeit nutzen, Skripte und Dateien direkt in OneNote einzubetten“, führt Kováč weiter aus. Vor allem von Januar bis Mai 2023 lässt sich ein dramatischer Anstieg verzeichnen. Laut ESET Telemetrie waren die Monate Februar und März dabei die aktivsten, in denen OneNote-Dateien als Einfallstor für verschiedene Malware-Familien genutzt worden, darunter Emotet, RedLine Stealer, Qbot und weitere. Die folgenden Anpassungen der Standardeinstellungen seitens Microsoft veranlassten Cyberkriminelle, nach alternativen Angriffsvektoren zu suchen, was auch die zunehmenden Brute-Force-Attacken auf Microsoft SQL-Server erkennen lassen.

Betrügerische Android Kredit Apps und Sextortion E-Mails im Umlauf

Aufgrund steigender Zinsen suchen viele Menschen nach günstigen Krediten: Im ersten Halbjahr beobachteten die Forscher ein alarmierendes Wachstum an gefälschten Android Apps für finanzielle Unterstützung wie Darlehen. Diese Anwendungen geben sich als legitime Privatkreditvermittler aus , die schnellen und einfachen Zugang zu Geld versprechen. Doch das versprochene Darlehen gibt es nicht, diese Spyware hat es nur auf die persönlichen und finanziellen Informationen der Nutzer abgesehen. Im Vergleich zum zweiten Halbjahr in 2022 haben die Erkennungen aller Geldverleih-Apps von Januar bis Mai um fast 90 Prozent zugenommen. Damit hat sich das Gesamtwachstum von Android Spyware auf 19 Prozent gesteigert.

Dass Cyberkriminelle das Rad nicht neu erfinden müssen, um Profit zu machen, zeigt auch das Comeback der sogenannten Sextortion Scams. Die Erpresser-E-Mails verzeichneten in der ersten Hälfte des Jahres einen sagenhaften Anstieg um 201 Prozent, vor allem in Japan und verschiedenen europäischen Ländern.

Weiterhin aktiv: Emotet, Ransomware, Krypto-Malware

Die ESET Telemetriedaten deuten darauf hin, dass die Betreiber des einst berüchtigten Emotet-Botnets Schwierigkeiten haben, neue Angriffsvektoren zu erschließen. Im ersten Halbjahr gab es drei verschiedene Malspam-Kampagnen mit leicht variierenden Infiltrierungs- und Social-Engineering-Methoden. Die schrumpfenden Attacken und die ständig wechselnden Ansätze lassen vermuten, dass die Ergebnisse nicht zufriedenstellend sind und eine andere Gruppe das Botnet möglicherweise übernommen hat.

In der Ransomware-Industrie verwendeten Hacker zuvor durchgesickerten Quellcode, um neue Varianten an Erpressersoftware zu erstellen. „Der an die Öffentlichkeit gelangte Quellcode von Ransomware-Familien wie Babyk, LockBit und Conti erlaubt es sogar Laien Ransomware-Aktivitäten durchzuführen. Doch uns als Verteidiger ermöglicht es ein breiteres Spektrum an Varianten mit einem allgemeineren oder bekannten Set von Entdeckungen und Regeln abzudecken und abzuwehren“, sagt Roman Kováč, Chief Research Officer von ESET.

Kryptomining- und Kryptostealing-Funktionen werden verlegt

Auch wenn die Bedrohungen durch Kryptowährungen laut ESET Telemetrie immer weiter zurückgehen – und nicht einmal durch den jüngsten Anstieg des Bitcoin-Werts neu belebt werden konnten – bleiben cyberkriminelle Aktivitäten im Zusammenhang mit Kryptowährungen weiterhin aktiv. Dabei werden Kryptomining- und Kryptostealing-Funktionen zunehmend in andere Schadprogramme integriert. Dieser Trend folgt einem Muster, das bereits in der Vergangenheit beobachtet wurde, als zum Beispiel eine Keylogger-Malware als eigenständige Bedrohung erkannt wurde, sich aber nach und nach zu einer gemeinsamen Fähigkeit vieler Malware-Familien entwickelte.

Mehr bei ESET.com

Über ESET ESET ist ein europäisches Unternehmen mit Hauptsitz in Bratislava (Slowakei). Seit 1987 entwickelt ESET preisgekrönte Sicherheits-Software, die bereits über 100 Millionen Benutzern hilft, sichere Technologien zu genießen. Das breite Portfolio an Sicherheitsprodukten deckt alle gängigen Plattformen ab und bietet Unternehmen und Verbrauchern weltweit die perfekte Balance zwischen Leistung und proaktivem Schutz. Das Unternehmen verfügt über ein globales Vertriebsnetz in über 180 Ländern und Niederlassungen in Jena, San Diego, Singapur und Buenos Aires. Für weitere Informationen besuchen Sie www.eset.de oder folgen uns auf LinkedIn, Facebook und Twitter.