Die IDC-Studie „Building the Case for a Virtuous Cycle in Cybersecurity“ fordert für mehr Cyber-Resilienz in seiner Auswertung die Einführung eines „Virtuous Cycle“-Modells, um kritische Sicherheitslücken zu schließen. Die Studie hebt außerdem hervor, dass KI die Lösung für verbesserte Erkennung und Reaktion sein kann.

Die größte Herausforderung für Cybersicherheitsexperten ist die Bewältigung der großen Datenmengen, die sie von verschiedenen Warnsystemen erhalten. Sie haben Probleme, diese effektiv zu priorisieren und zu kontextualisieren. Außerdem fällt es ihnen schwer, die wichtigsten Maßnahmen zu identifizieren, die für eine effektive Eindämmung von Bedrohungen und Schwachstellen erforderlich sind. Das zeigt die von Darktrace veröffentlichte IDC-Studie „Building the Case for a Virtuous Cycle in Cybersecurity“. Ebenfalls wichtig: Nur 29% der Befragten können ihre IT-Umgebungen gegen aktuelle Bedrohungen testen.

Die wichtigsten Ergebnisse der Studie im Überblick

- Sich ständig verändernde Angriffsvektoren erschweren die Vorbereitung auf Cyberattacken. Nur 31% der Befragten sind sehr zuversichtlich, dass sich ihre Tools kontinuierlich an neue Konfigurationen anpassen.

- 65% sind der Meinung, dass Pen-Tests nur eine Momentaufnahme von begrenztem Wert zeigen, da die Ergebnisse schnell veralten. Es mangelt also an dynamischen Testmöglichkeiten.

- 76% glauben, dass die Visualisierung von Angriffspfaden von mittlerer oder hoher Bedeutung ist. Doch nur 29% sind sehr zuversichtlich, dass sie über einen robusten Mechanismus verfügen, um ihre Umgebungen gegen die aktuellen Bedrohungsvektoren zu testen.

- Nur 24 bis 31% der Unternehmen können kontinuierlich präventive Übungen wie Pen-Tests und die Bewertung von Angriffsflächen durchzuführen.

IDC fordert in seiner Auswertung die Einführung eines „Virtuous Cycle“-Modells, um kritische Sicherheitslücken zu schließen. Es sollte Prävention, Erkennung, Reaktion und Wiederherstellung umfassen. Zudem empfiehlt IDC einen mehrschichtigen Ansatz, der die Einhaltung eines Sicherheitsstatus, die proaktive Verwaltung des Zugriffs und der Assets, die Überwachung der Umgebung sowie Backup und Disaster Recovery einschließt.

KI-Lösungen erhöhen Reaktionsfähigkeit

Die Studie hebt außerdem hervor, dass KI die Lösung für verbesserte Erkennung und Reaktion sowie kontinuierliches Monitoring ist. KI spielt auch eine wesentliche Rolle im „Virtuous Cycle“, da sie subtile Verhaltensänderungen innerhalb eines Netzwerks aufspüren kann. „Aus dieser Studie geht klar hervor, dass Unternehmen nur mit einem ganzheitlichen Ansatz ihre Readiness verbessern“, kommentiert Christopher Kissel, Research Vice President der Security & Trust Products von IDC. „Die Lösung liegt im Schaffen eines Virtuous Cycle mit Hilfe von KI, um ein Abwehr-System für das gesamte Unternehmen zu realisieren. Dieses sollte in der Lage sein, Umgebungen kontinuierlich Stresstests zu unterziehen, sofort zu reagieren und festzustellen, ob die Abhilfemaßnahmen funktionieren.“

„Sicherheitsteams brauchen nicht mehr Daten, sie brauchen eine klare Priorisierung und intelligente Automatisierung, um die Belastung zu verringern. Das zeigt der Bericht ganz konkret“, sagt John Allen, VP of Cyber Risk and Compliance bei Darktrace. „Sicherheitsexperten werden mit Schwachstellen überhäuft und können sie nicht alle rechtzeitig bearbeiten. Wir von Darktrace bieten einen Cyber AI Loop, der kontinuierliche Transparenz ermöglicht, sinnvolle Maßnahmen für Sicherheitsteams priorisiert und Schwachstellen abhärtet. Auf diese Weise helfen wir Security-Teams, proaktiv zu arbeiten.“

Hintergrund der Studie

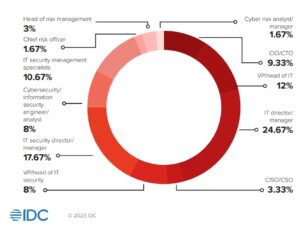

Im Juli 2022 befragte IDC leitende Sicherheitsexperten in 300 Unternehmen in Europa und den USA. Ziel war die Ermittlung, auf welche Schwierigkeiten sie bei der Umsetzung von präventiven Sicherheitsmaßnahmen stoßen und welche Lücken sie in ihren Sicherheitsstrukturen schließen müssen. Alle beteiligten Unternehmen haben mehr als 500 Mitarbeitende. Bei den befragten Personen handelte es sich überwiegend um IT-Direktoren, IT-Manager, IT-Sicherheitsmanagement-Spezialisten, CIOs und CTOs.

Mehr bei Darktrace.com

Über Darktrace

Darktrace, ein weltweit führendes Unternehmen im Bereich der künstlichen Intelligenz für Cybersicherheit, schützt Unternehmen und Organisationen mit KI-Technologie vor Cyberangriffen. Die Technologie von Darktrace registriert untypische Muster im Datenverkehr, die auf mögliche Bedrohungen hindeuten. Dabei erkennt sie selbst neuartige und bislang unbekannte Angriffsmethoden, die von anderen Sicherheitssystemen übersehen werden.