Die Hackergruppe MoustachedBouncer aus Weißrussland spioniert per Angriff diverse ausländische Botschaften in Weißrussland aus. Der Angriffe zielen auf die Daten von Diplomaten und Botschaftsmitarbeitern. Spezialisten von ESET haben die Attacken entdeckt.

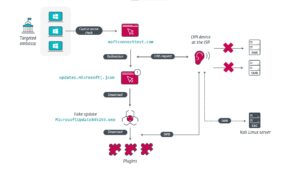

„MoustachedBouncer“, eine bisher unbekannte und von ESET Research kürzlich entdeckte Cyberspionage-Gruppe, späht seit mindestens 2014 ausländische Botschaften in Weißrussland aus. Sie agiert zusammen mit einer anderen Gruppe namens Winter Vivern. Die Angriffe basieren auf der Adversary-in-the-Middle(AitM)-Methode. ESET Experten vermuten, dass die Hacker ihre Attacken auf Ebene des Internetdienstanbieters (ISP) durchführen. Die Drahtzieher hinter MoustachedBouncer zielen darauf ab, Computer von Mitarbeitern der Botschaft zu kompromittieren und Daten abzuführen. Der Fokus liegt auf dem Diebstahl von Dateien und der Überwachung interner und externer Laufwerke. Da die Gruppe im Interesse von Weißrussland agiert, erhalten belarussische Behörden mutmaßlich Zugang zu den gekaperten Daten.

Was ist ein Adversary-in-the-Middle Angriff?

Ein Adversary-in-the-Middle (AitM)-Angriff ist eine Art von Cyberattacke, bei der sich ein Angreifer in der Kommunikation zwischen zwei Parteien positioniert. Dabei kann es sich um zwei Benutzer, zwei Geräte oder einen Benutzer und eine Anwendung oder einen Server handeln. Bis zu diesem Stadium ähnelt die Attacke der Man-in-the-Middle(MitM)-Technik. Zusätzlich übernimmt der Hacker die Kontrolle über die zugrundeliegende Netzwerkinfrastruktur und ist so in der Lage, das Netzwerk aktiv zu manipulieren. Dadurch erhält er Zugriff auf alle gesendeten und empfangenen Informationen. Erst letztes Jahr machte eine großangelegte AitM-Kampagne Schlagzeilen, als Hacker Login-Daten und damit Zugang zu zahlreichen Microsoft Office-Konten erlangten – trotz Sicherheitsvorkehrungen wie einer Multifaktor-Authentifizierung.

„Um ihre Ziele zu kompromittieren, manipulieren die Akteure von MoustachedBouncer den Internetzugang ihrer Opfer. Danach gaukeln sie dem Betriebssystem vor, es befände sich hinter einem firmeneigenen Portal. Bei den IP-Bereichen, auf die MoustachedBouncer abzielt, wird der Netzwerkverkehr auf eine scheinbar legitime, aber gefälschte Windows-Update-Seite umgeleitet“, erklärt ESET Forscher Matthieu Faou, der die neue Cyberspionage-Gruppe entdeckt hat. „Diese ‚Adversary-in-the-Middle‘-Variante kommt nur bei einigen ausgewählten Organisationen vor, vielleicht nur bei Botschaften und nicht landesweit. Das AitM-Szenario erinnert an die Hackergruppen Turla und StrongPity, die Software Installer auf ISP-Ebene mit Trojanern infiziert hatten“, fügt Faou hinzu.

Diese Spionagewerkzeuge werden eingesetzt

MoustachedBouncer verwendet zwei separate Toolsets parallel, die ESET Forscher NightClub und Disco genannt haben. NightClub nutzt die kostenlosen E-Mail-Dienste Seznam.cz aus Tschechien und den Webmail-Anbieter Mail.ru aus Russland, um Daten zu exfiltrieren. Weitere Funktionen umfassen die Erstellung von Audioaufnahmen und Screenshots sowie die Übermittlung von Tastatureingaben. Auf einem einzelnen Rechner kommt immer nur eines der beiden Toolsets zum Einsatz:

- Disco wird in Verbindung mit AitM-Angriffen verwendet.

- NightClub kommt bei Opfern zum Einsatz, bei denen ein Abfangen des Datenverkehrs auf ISP-Ebene nicht möglich ist, weil eine Schutzmaßnahme wirksam ist – beispielsweise ein Ende-zu-Ende-verschlüsseltes VPN, das den Internetverkehr außerhalb von Belarus verwaltet.

Der Großteil der Privatanwender setzt auf ein modernes Betriebssystem (47 Millionen). Dennoch sind rund sechs Prozent der Nutzer mit einem veralteten System im Internet unterwegs (2,95 Millionen).

Zusammenarbeit mit weiterer Hackergruppe

ESET geht davon aus, dass MoustachedBouncer mit einer anderen Hackergruppe namens Winter Vivern zusammenarbeitet. Die Gruppe hatte bereits in diesem Jahr Regierungsmitarbeiter aus mehreren europäischen Ländern, darunter Polen und Ukraine, ins Visier genommen.

„Diplomaten sind ein hochgradig gefährdeter Personenkreis und ein attraktives Ziel für politisch motivierte Hacker. Arbeiten Botschaftsmitarbeiter in politisch unsicheren Staaten wie Belarus, müssen sie deshalb für ihren gesamten Internetverkehr einen verschlüsselten VPN-Tunnel zu einem vertrauenswürdigen Standort verwenden. Außerdem sollten sie eine hochwertige und aktuelle Computersicherheitssoftware verwenden. Nur so können sie einer Überwachung entgehen“, rät Faou.

Mehr bei ESET.com

Über ESET ESET ist ein europäisches Unternehmen mit Hauptsitz in Bratislava (Slowakei). Seit 1987 entwickelt ESET preisgekrönte Sicherheits-Software, die bereits über 100 Millionen Benutzern hilft, sichere Technologien zu genießen. Das breite Portfolio an Sicherheitsprodukten deckt alle gängigen Plattformen ab und bietet Unternehmen und Verbrauchern weltweit die perfekte Balance zwischen Leistung und proaktivem Schutz. Das Unternehmen verfügt über ein globales Vertriebsnetz in über 180 Ländern und Niederlassungen in Jena, San Diego, Singapur und Buenos Aires. Für weitere Informationen besuchen Sie www.eset.de oder folgen uns auf LinkedIn, Facebook und Twitter.