Ultra-High-Speed-Angriffe auf ESXi-Server und virtuelle Maschinen von VMware. Sophos-Forscher entdecken neue Python-Ransomware. Der Report mit dem Titel “Python Ransomware Script Targets ESXi Server for Encryption” gibt tieferen Einblick.

Sophos gibt Details zu einer neuen, Python-basierten Ransomware bekannt, mit der Cyberkriminelle virtuelle Maschinen auf ESXi-Hypervisoren angreifen und verschlüsseln. Im Report mit dem Titel “Python Ransomware Script Targets ESXi Server for Encryption” beschreiben die Experten der Sophos Labs eine High-Speed-Attacke, die weniger als drei Stunden vom Einbruch bis zur Verschlüsselung benötigte.

ESXi-Plattformen von VMware im Visier

“Dies ist eine der schnellsten Ransomware-Attacken, die Sophos je untersucht hat, und sie scheint genau auf die ESXi-Plattform abzuzielen”, sagt Andrew Brandt, Principal Researcher bei Sophos. “Python ist eine Programmiersprache, die üblicherweise nicht für Ransomware verwendet wird. Allerdings ist Python auf Linux-basierten Systemen wie ESXi vorinstalliert, so dass Python-basierte Angriffe auf solche Systeme möglich sind. ESXi-Servervon VMware sind ein attraktives Ziel für Ransomware-Kriminelle, da sie in der Lage sind, mehrere virtuelle Maschinen mit möglicherweise geschäftskritischen Anwendungen oder Diensten gleichzeitig anzugreifen. Angriffe auf Hypervisoren können sowohl schnell als auch äußerst desaströs sein. Ransomware-Gruppen wie DarkSide und REvil haben es bei ihren Angriffen auf ESXi-Server abgesehen.”

Ablauf des untersuchten Angriffs

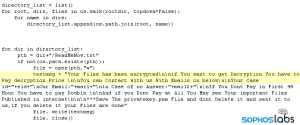

Die Untersuchung ergab, dass der Angriff um 0:30 Uhr an einem Sonntag begann, als ein TeamViewer-Konto gekapert wurde, das auf einem Computer lief, auf dem auch Zugangsdaten für den Domain-Administrator vorhanden waren.

Nur 10 Minuten später nutzen die Angreifenden das Tool Advanced IP Scanner, um nach Zielen im Netzwerk zu suchen. Die SophosLabs gehen davon aus, dass der ESXi-Server im Netzwerk verwundbar war, weil er über ein Active Shell verfügte, eine Programmierschnittstelle, die IT-Teams für Befehle und Updates verwenden. Dadurch konnten die Cyberkriminellen ein sicheres Netzwerkkommunikationstool namens Bitvise auf dem Rechner des Domänenadministrators installieren, das ihnen Fernzugriff auf das ESXi-System einschließlich des Speichers ermöglichte, der von den virtuellen Maschinen verwendet wurde. Gegen 3:40 Uhr morgens wurde die Ransomware aktiviert und verschlüsselte Festplatten der ESXi-Server.

Hinweis für mehr Sicherheit

„Administratoren, die ESXi oder andere Hypervisoren in ihren Netzwerken betreiben, sollten bewährte Sicherheitspraktiken befolgen. Dazu gehört die Verwendung von sicheren Passwörtern und der Einsatz einer Multi-Faktor-Authentifizierung, wo immer dies möglich ist”, so Brandt. “Die ESXi-Shell kann und sollte immer dann deaktiviert werden, wenn sie von den Mitarbeitern nicht für routinemäßige Wartungsarbeiten verwendet wird, zum Beispiel während der Installation von Patches. Das IT-Team kann dies entweder über die Steuerelemente der Server-Konsole oder über die vom Hersteller bereitgestellten Software-Management-Tools steuern.”

Endpoint-Produkte, wie beispielsweise Sophos Intercept X, schützen Systeme, indem sie die Aktionen und Verhaltensweisen von Ransomware und anderen Angriffen erkennen. Der Versuch, Dateien zu verschlüsseln, wird entsprechend blockiert. Spezielle Sicherheitshinweise für ESXi-Hypervisoren sind hier online verfügbar.

Mehr bei Sophos.com

Über Sophos Mehr als 100 Millionen Anwender in 150 Ländern vertrauen auf Sophos. Wir bieten den besten Schutz vor komplexen IT-Bedrohungen und Datenverlusten. Unsere umfassenden Sicherheitslösungen sind einfach bereitzustellen, zu bedienen und zu verwalten. Dabei bieten sie die branchenweit niedrigste Total Cost of Ownership. Das Angebot von Sophos umfasst preisgekrönte Verschlüsselungslösungen, Sicherheitslösungen für Endpoints, Netzwerke, mobile Geräte, E-Mails und Web. Dazu kommt Unterstützung aus den SophosLabs, unserem weltweiten Netzwerk eigener Analysezentren. Die Sophos Hauptsitze sind in Boston, USA, und Oxford, UK.