Neue Studie hilft bei Minimierung von Cyber-Risiken über aktuelle WP.29-Vorgaben hinaus. Trend Micro untersucht Angriffswege und -szenarien bei Connected Cars in der Studie: Identifying Cybersecurity Focus Areas in Connected Cars Based on WP.29 UN R155 Attack Vectors and Beyond.

Trend Micro, einer der weltweit führenden Anbieter von Cybersicherheitslösungen, hat eine neue Studie zur Cybersicherheit in vernetzten Fahrzeugen veröffentlicht. Diese unterstützt Hersteller, Zulieferer, Behörden und Dienstleister dabei, die neue UN-Regelung zur Cybersicherheit von vernetzten Fahrzeugen umzusetzen. Zudem analysiert sie auch Cyber-Risiken, die in den aktuellen Vorgaben noch nicht berücksichtigt werden.

Cyber-Risiken bei Connected Cars Based on WP.29

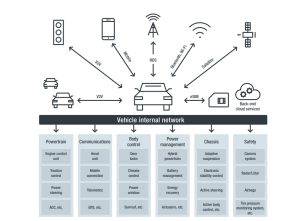

Das Weltforum für die Harmonisierung von Fahrzeugvorschriften (World Forum for Harmonization of Vehicle Regulations, Working Party/WP.29) der Wirtschaftskommission der Vereinten Nationen für Europa (United Nations Economic Commission for Europe, UNECE) ist für die Regulierung der Fahrzeugsicherheit weltweit zuständig. Ihre aktuelle Verordnung enthält sieben übergeordnete sowie 30 untergeordnete Beschreibungen von Schwachstellen und Bedrohungen. Darunter befinden sich zudem Beschreibungen von 69 Angriffsvektoren. Diese Regelungen in Verbindung mit den neuen Studienergebnissen von Trend Micro werden die Automobilindustrie dabei unterstützen, Cyber-Risiken in vernetzten Fahrzeugen besser zu verstehen und Abwehrmaßnahmen zu priorisieren.

Um Hersteller, Zulieferer, Behörden und Dienstleister bei der Priorisierung der von WP.29 beschriebenen Bedrohungen und Angriffsvektoren zu unterstützen, berechneten die Experten von Trend Micro die Dringlichkeitsstufen der einzelnen Angriffsvektoren anhand des branchenüblichen DREAD-Bedrohungsmodells.

Dringlichkeitsstufen der einzelnen Angriffsvektoren

Laut der Studie sollte der Absicherung folgender Angriffsvektoren eine hohe Priorität zukommen:

- Back-End-Server, die für Angriffe auf Fahrzeuge oder zur Datenextraktion eingesetzt werden können.

- Denial-of-Service (DoS)-Angriffe zur Störung von Fahrzeugfunktionen über verschiedene Kommunikationskanäle.

- Gehostete Software von Drittanbietern (beispielsweise Unterhaltungs-Apps), über die Fahrzeugsysteme angegriffen werden können.

Darüber hinaus berechneten die Forscher das DREAD-Bedrohungsmodell neu, um zu zeigen, wie sich der Schweregrad verschiedener Bedrohungen in den nächsten fünf bis zehn Jahren entwickeln wird. Dabei wiesen sie auch auf neue Vektoren hin, die in der WP.29-Verordnung noch nicht enthalten sind. Zudem zeigen sie Möglichkeiten auf, wie aktuelle und zukünftige Risiken durch Cybersicherheitslösungen minimiert werden können.

Cybersecurity-Empfehlungen und -Vorschriften bei WP.29

„Cyber-Risiken lauern überall – auch in Autos. Fahrzeuge gewinnen an Intelligenz, Rechenleistung und Konnektivität, was neue Angriffsszenarien für Cyberkriminelle schafft“, erklärt Udo Schneider, IoT Security Evangelist Europe bei Trend Micro. „Die in der WP.29-Verordnung beschriebenen Cybersecurity-Empfehlungen und -Vorschriften zu verstehen, hilft Herstellern dabei, die Mobilität zukunftssicher zu gestalten. Unser neuester Forschungsbericht unterstützt sie bei der Interpretation und Umsetzung der Verordnung, indem er die verschiedenen Bedrohungen für vernetzte Fahrzeuge priorisert.“

Die aktuelle Studie von Trend Micro schließt an ein früheres Whitepaper zu Connected Cars von Februar 2021 an. Dieses untersuchte die Risiken von vernetzten Fahrzeugen, welche mit 5G, Cloud und anderen Konnektivitätstechnologien einhergehen.

Weitere Informationen sowie den vollständigen Report Identifying Cybersecurity Focus Areas in Connected Cars Based on WP.29 UN R155 Attack Vectors and Beyond in englischer Sprache lässt sich kostenlos online nachlesen.

Mehr bei TrendMicro.com

Über Trend Micro Als einer der weltweit führenden Anbieter von IT-Sicherheit hilft Trend Micro dabei, eine sichere Welt für den digitalen Datenaustausch zu schaffen. Mit über 30 Jahren Sicherheitsexpertise, globaler Bedrohungsforschung und beständigen Innovationen bietet Trend Micro Schutz für Unternehmen, Behörden und Privatanwender. Dank unserer XGen™ Sicherheitsstrategie profitieren unsere Lösungen von einer generationsübergreifenden Kombination von Abwehrtechniken, die für führende Umgebungen optimiert ist. Vernetzte Bedrohungsinformationen ermöglichen dabei besseren und schnelleren Schutz. Unsere vernetzten Lösungen sind für Cloud-Workloads, Endpunkte, E-Mail, das IIoT und Netzwerke optimiert und bieten zentrale Sichtbarkeit über das gesamte Unternehmen, um Bedrohung schneller erkennen und darauf reagieren zu können..