Die neue Sophos Switch-Serie bietet eine Reihe von Network Access Layer Switches an, mit denen der Gerätezugriff an das LAN Edge verfügbar, mit Strom versorgt und kontrolliert wird. Von den kombinierbaren Lösungen aus einer Hand profitieren die Kunden: zentrale Verwaltung, Übersicht und Problembehebung.

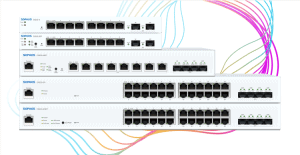

Sophos bietet seinen Kunden mit seiner neuen Reihe an Managed Switches eine weitere Möglichkeit, das Management von Geräten im Netzwerk zu optimieren. Durch die Einbindung der Access Layer Switches – ob für 8, 24 oder 48 1 GE- oder 2,5 GE-Ports – in vorhandene Sicherheitsstrukturen bleiben die Lösungen in einer Hand. Mit entscheidenden Vorteilen für die Nutzer, die die Security-Maßnahmen über eine zentrale Konsole steuern können: transparenter, einfacher in der Verwaltung und direkter in der Problembehandlung.

Ein Anbieter für den gesamten Netzwerk-Stack

Eine einfache Einrichtung, nahtlose Integration in bereits vorhandene Sicherheitstools und die zukünftige, zentrale Bedienung aller genutzter Sophos-Produkte über Sophos Central verschlanken und erleichtern das Gerätemanagement, besonders bei vielen Remote-Arbeitsplätzen. Nutzer können dafür entweder die Plattform Sophos Central, das lokale Webinterface, das Command Line Interface oder SNMP für zusätzliche Konfigurationsoptionen verwenden.

Einfach eingerichtet, transparent verwaltet

Die Access Layer Switches von Sophos befinden sich am LAN Edge und können exklusiv mit Endgeräten interagieren (PCs, Laptops, Drucker, Security-Kameras, IP-Telefone oder Kiosk-Systeme). Damit sind sie die „Gatekeeper“ für das gesamte Netzwerk und spielen eine zentrale Rolle bei der Netzwerksegmentierung. Weiterhin verfügen die Switches über Power-over-Ethernet-Optionen für die Stromversorgung von PoE-fähigen Geräten.

Mehr bei Sophos.com

Über Sophos Mehr als 100 Millionen Anwender in 150 Ländern vertrauen auf Sophos. Wir bieten den besten Schutz vor komplexen IT-Bedrohungen und Datenverlusten. Unsere umfassenden Sicherheitslösungen sind einfach bereitzustellen, zu bedienen und zu verwalten. Dabei bieten sie die branchenweit niedrigste Total Cost of Ownership. Das Angebot von Sophos umfasst preisgekrönte Verschlüsselungslösungen, Sicherheitslösungen für Endpoints, Netzwerke, mobile Geräte, E-Mails und Web. Dazu kommt Unterstützung aus den SophosLabs, unserem weltweiten Netzwerk eigener Analysezentren. Die Sophos Hauptsitze sind in Boston, USA, und Oxford, UK.