Trend Micro baut Kooperationen im Bereich Connected Cars aus. In Zusammenarbeit mit Fujitsu, Hitachi und Microsoft Japan entwickelt Trend Micro Cybersicherheitsmaßnahmen für vernetzte Fahrzeuge. Aufgrund ihrer Verbindung zum Internet sind intelligente Fahrzeuge jedoch bedroht durch Cyberangriffe.

Trend Micro, einer der weltweit führenden Anbieter von Cybersicherheitslösungen, entwickelt sowohl mit Fujitsu als auch mit Hitachi und Microsoft Japan Sicherheitslösungen für vernetzte Fahrzeuge. Diese unterstützen Automobilhersteller dabei, die aktuellen Cybersicherheitsvorschriften für die Branche umzusetzen.

Cybersicherheitsvorschriften für Connected Cars

Der Markt für vernetzte Fahrzeuge wächst rapide und Daten über Fahrzeuge und die sie umgebenden Verkehrsbedingungen spielen eine immer größere Rolle bei der Entwicklung zukunftsfähiger Mobilitätslösungen. Aufgrund ihrer Verbindung zum Internet sind intelligente Fahrzeuge jedoch der Bedrohung durch Cyberangriffe ausgesetzt. Deshalb ist eine kontinuierliche Sicherheits- und Bedrohungsüberwachung in den vernetzten Fahrzeugen selbst, sowie über die Plattform hinweg erforderlich, um Vorfälle und Anzeichen von Cyberangriffen zuverlässig zu erkennen und darauf zu reagieren. Nur so gelingt ein umfassender Überblick über die Fahrzeugdaten.

Fujitsu und Trend Micro verbessern die Sicherheit vernetzter Fahrzeuge

Ab diesem Jahr verbessern Fujitsu Limited und Trend Micro in Zusammenarbeit mit Automobilherstellern weltweit die Sicherheitsmaßnahmen für vernetzte Fahrzeuge sowie deren Cloud-Infrastruktur.

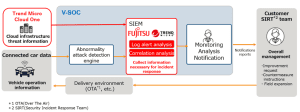

Im Rahmen der Partnerschaft stellt Fujitsu mit dem V-SOC-Service (Vehicle Security Operations Center) eine Sicherheitslösung für vernetzte Fahrzeuge bereit, wobei Trend Micro Cloud One, die umfassende Cloud-Security-Plattform des japanischen IT-Sicherheitsanbieters, ergänzend die Backend-Cloud-Infrastruktur schützt. Beide Lösungen greifen ineinander, um Anomalien im Fahrzeug zu erkennen. Hierzu zählen beispielsweise Fehlfunktionen des Gaspedals oder der Bremsen. Darüber hinaus bieten sie zusätzliche Erkennungsfunktionen für unbefugte Kommunikation und Manipulationsversuche an Telematikservern sowie Sicherheitsdaten in der Cloud-Infrastruktur. Die einzelnen Elemente werden dabei ganzheitlich erfasst und analysiert.

Visualisierung potenzieller Cyberangriffe

Die neuen Dienste ermöglichen die Visualisierung eines umfassenden Bildes potenzieller Cyberangriffe. Denn sie erkennen Bedrohungen, welche von der für Cyberkriminelle attraktiven Cloud-Infrastruktur ausgehen, und verknüpfen diese Erkennungsfunktionen darüber hinaus mit Warnungen im Fahrzeug. Zudem können anhand der Dienste die Ausgangspunkte von Bedrohungen sowie die Auswirkungen von Cyberangriffen ermittelt werden. Dadurch ist es möglich, entsprechende Sicherheitsmaßnahmen einzuleiten.

Hitachi, Microsoft Japan und Trend Micro schützen gemeinsam Connected Cars

Eine Lösung, die in der Lage ist, viele weltweit eingesetzte Fahrzeuge gegen die ständig wachsenden Angriffe zu überwachen und abzusichern, erfordert eine sorgfältige Koordination zwischen Cloud-Security, IT-Systemen und Automobilinfrastruktur. Die Fahrzeug- und IT-Lösungen von Hitachi, die Fahrzeug- und Cloud-Sicherheitslösungen sowie das Bedrohungswissen von Trend Micro und darüber hinaus die Cloud-Plattform von Microsoft bilden gemeinsam eine ganzheitliche Lösung für vernetzte Fahrzeuge. Diese umfasst zudem Sicherheitslösungen in Connected Cars, welche Cyberangriffe auf Fahrzeuge und periphere Systeme erkennen, analysieren und bekämpfen. Die gemeinsam entwickelte Lösung soll zunächst bis Ende des Jahres bei Automobilherstellern und -zulieferern in Japan ausgerollt werden und anschließend auch global verfügbar sein.

Im Rahmen der Zusammenarbeit werden folgende Dienste bereitgestellt:

- Erkennen und Vorbeugen von Cyberangriffen und Risiken für Fahrzeuge

- Bereitstellung einer leistungsstarken und sicheren Cloud-Plattform

- Visualisierung eines umfassenden Überblicks über Cyberangriffe in Verbindung mit Fahrzeugdaten

Weitere Informationen zu Cybersicherheitsvorschriften

Derzeit basieren die Cybersicherheitsvorschriften in der Automobilindustrie auf den Vorgaben des Weltforums für die Harmonisierung von Fahrzeugvorschriften (World Forum for Harmonization of Vehicle Regulations, Working Party/WP.29) der Wirtschaftskommission der Vereinten Nationen für Europa (United Nations Economic Commission for Europe, UNECE). Die WP.29-Verordnung beschreibt die Notwendigkeit eines Systems zum Sammeln, Überwachen und Analysieren von Bedrohungsinformationen sowohl innerhalb als auch außerhalb des Fahrzeugs, um autonomes Fahren zu ermöglichen. Weltweit setzen Fahrzeughersteller Abwehrmaßnahmen basierend auf diesem Leitfaden um.

Dazu veröffentlichte Trend Micro eine Studie zur Cybersicherheit in vernetzten Fahrzeugen. Diese unterstützt sowohl Hersteller, als auch Zulieferer, Behörden und Dienstleister dabei, die neue UN-Regelung zur Cybersicherheit von vernetzten Fahrzeugen zu implementieren. Zudem analysiert sie auch Cyber-Risiken, die in den aktuellen Vorgaben noch nicht berücksichtigt werden. Der vollständigen Report „Identifying Cybersecurity Focus Areas in Connected Cars Based on WP.29 UN R155 Attack Vectors and Beyond“ steht in englischer Sprache online bereit.

Mehr bei TrendMicro.com

Über Trend Micro Als einer der weltweit führenden Anbieter von IT-Sicherheit hilft Trend Micro dabei, eine sichere Welt für den digitalen Datenaustausch zu schaffen. Mit über 30 Jahren Sicherheitsexpertise, globaler Bedrohungsforschung und beständigen Innovationen bietet Trend Micro Schutz für Unternehmen, Behörden und Privatanwender. Dank unserer XGen™ Sicherheitsstrategie profitieren unsere Lösungen von einer generationsübergreifenden Kombination von Abwehrtechniken, die für führende Umgebungen optimiert ist. Vernetzte Bedrohungsinformationen ermöglichen dabei besseren und schnelleren Schutz. Unsere vernetzten Lösungen sind für Cloud-Workloads, Endpunkte, E-Mail, das IIoT und Netzwerke optimiert und bieten zentrale Sichtbarkeit über das gesamte Unternehmen, um Bedrohung schneller erkennen und darauf reagieren zu können..