Remote-Code-Execution (RCE) bezeichnet die Ausführung von beliebigem Code auf einem Computersystem, bei dem der Angreifer keinen direkten Zugriff auf die Konsole hat. Durch das Ausnutzen von Sicherheitslücken kann ein Hacker aus der Ferne die volle Kontrolle über das System übernehmen. So bei Sicherheitslücken in Confluence und Azure.

Zum Beispiel kann jeder Benutzer, der Zugriff auf einen Endpunkt mit einer anfälligen Softwareversion hat, beliebige Befehle über eine HTTP-Anfrage ausführen, ohne dass ein Autorisierungs-Header erforderlich ist. Die erwartete Antwort auf diese Anfrage wäre eine 401 „Unauthorized“-Antwortseite. Der Benutzer kann jedoch Befehle mit „Root“-Rechten ausführen. Diese Bedrohungen wurden bereits während des Equifax-Angriffs im Jahr 2017 festgestellt.

Zwei kürzlich aufgedeckte Sicherheitslücken sind die neuesten Entwicklungen dieser Art von Angriffen: Die Atlassian Confluence OGNL-Injection-Schwachstelle und eine Schwachstelle, die die Azure Open Management Infrastructure (OMI) betrifft. Barracuda-Sicherheitsforscher analysierten Angriffe, die diese Schwachstellen über einen Zeitraum von 45 Tagen im August und September 2021 auszunutzen versuchten, und stellten Angriffsspitzen fest, die von mehr als 500 einzelnen Angreifer-IPs ausgingen. Im Folgenden werden diese Schwachstellen, die jüngsten Angriffsmuster sowie Lösungen, mit denen Unternehmen sich gegen diese Art von Angriffen schützen können, näher beleuchtet.

Confluence- und Azure-Schwachstellen im Detail

1. Atlassian Confluence OGNL Injection-Schwachstelle

Die Atlassian Confluence OGNL Injection-Schwachstelle wurde erstmals am 25. August 2021 von Atlassian veröffentlicht. Kurz darauf wurde sie in die National Vulnerability Database aufgenommen (CVE-2021-26084). Diese Schwachstelle ermöglicht es Bedrohungsakteuren, eine „POST“-Anforderung unter Verwendung der Confluence-Template-Engine ohne einen Autorisierungs-Header zu senden. Dadurch erhält der Bedrohungsakteur „Root“-Zugriff auf das System. Über die Parameter „queryString“ und „linkCreation“ können die Angreifer Java-Code einschleusen.

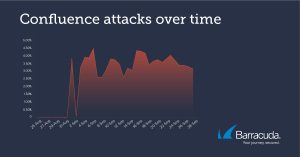

Atlassian hat angekündigt, dass „alle Versionen von Confluence Server und Data Center vor den gefixten Versionen von dieser Schwachstelle betroffen sind.“ Bei der Analyse von Daten von Ende August bis Ende September stellten die Sicherheitsforscher von Barracuda fest, dass die Angriffe auf die Confluence-Schwachstelle in die Höhe schnellten und weiterhin auf einem hohen Niveau bleiben, da viele Confluence-Benutzer immer noch eine anfällige Version der Software haben.

2. Sicherheitslücke in Azure Open Management Infrastructure (OMI)

Azure veröffentlichte CVE-2021-38647 am 15. September 2021. Diese Sicherheitslücke betrifft die Azure Open Management Infrastructure (OMI). Azure OMI ist ein Software-Agent, der unbemerkt vorinstalliert und in Cloud-Umgebungen eingesetzt wird. Durch diese stille Installation sind Azure-Kunden nun einem Risiko ausgesetzt, bis sie ihre Systeme auf die neueste Version von OMI aktualisieren.

Angreifer zielen auf diese Systeme ab, indem sie eine speziell gestaltete HTTPS-Nachricht an einen der Ports senden, die auf OMI-Datenverkehr warten (Ports 1270/5985/5986), wodurch der Angreifer einen ersten Zugriff auf den Computer erhält. Die vom Angreifer gesendeten Befehle werden vom SCXcore-Dienst ausgeführt, so dass der Angreifer die Schwachstellen ausnutzen kann. Der Angreifer kann einen Befehl ohne Autorisierungs-Header an den Computer weitergeben, den der OMI-Server als vertrauenswürdig einstuft und dem Angreifer „Root“-Zugriff auf das System gewährt. Microsoft erklärte in seinem Blog: „Der ExecuteShellCommand RunAsProvider führt jeden UNIX/Linux-Befehl über die Shell /bin/sh aus.“

Angreifer zielen genau die auf Sicherheitslücke

Bei der Auswertung der Daten von Barracuda-Systemen ab Mitte September stellten die Sicherheitsforscher von Barracuda einen starken Anstieg der Zahl der Angreifer fest, die versuchten, diese Sicherheitslücke auszunutzen. Nach der anfänglichen Spitze am 18. September ging die Zahl der versuchten Angriffe zurück, aber diese Spitze setzte sich fort und glich sich dann im Laufe der Zeit aus.

Bei der von Barracuda durchgeführten Analyse der Angriffe über den 45-tägigen Zeitraum im August und September wurden 550 eindeutige Angreifer-IPs entdeckt, die versuchten, die Atlassian Confluence-Schwachstelle auszunutzen, und 542 eindeutige Angreifer-IPs, die versuchten, die Azure OMI-Schwachstelle auszunutzen. Hinter jeder IP steckten mehrere Angreifer, was bedeutet, dass die Zahl der Angriffe deutlich höher war als die Zahl der IPs. Die Forscher haben diese Informationen mithilfe von Client-Fingerprinting und anderen Techniken aufgedeckt.

Analyse zeigt die meisten Angreifer-IPs

Wie aus der obigen Heatmap ersichtlich ist, befinden sich die meisten Angreifer-IPs in den USA, einschließlich Alaska. Dies könnte darauf zurückzuführen sein, dass die meisten Serverfarmen in diesen Regionen angesiedelt sind. Angriffe wurden auch aus Ländern wie Russland, dem Vereinigten Königreich, Polen und Indien gesendet. Angreifer auf der ganzen Welt versuchen, diese Schwachstellen auszunutzen, und Unternehmen müssen einen Schritt voraus sein, um ihre Webanwendungen zu schützen.

Unternehmen sollten Webanwendungen schützen

Aufgrund der zunehmenden Zahl von Schwachstellen in Webanwendungen wird es immer komplexer, sich gegen Angriffe zu wappnen. Inzwischen gibt es jedoch Komplettlösungen, die Webanwendungen davor schützen, dass diese Schwachstellen ausgenutzt werden. WAF/WAF-as-a-Service-Lösungen, auch bekannt als WAAP-Dienste (Web Application and API Protection), können zum Schutz von Webanwendungen beitragen, indem sie alle aktuellen Sicherheitslösungen in einem einzigen, benutzerfreundlichen Produkt bereitstellen.

Der Bedarf an einer WAF-as-a-Service- oder WAAP-Lösung war noch nie so groß wie heute, da viele Mitarbeiter remote arbeiten und viele Anwendungen online sind. Unternehmen müssen deshalb sicherstellen, dass sie über eine Lösung verfügen, die Bot-Mitigation, DDoS-Schutz und API-Sicherheit umfasst.

Mehr bei Barracuda.com

Über Barracuda Networks Barracuda ist bestrebt, die Welt zu einem sichereren Ort zu machen und überzeugt davon, dass jedes Unternehmen Zugang zu Cloud-fähigen, unternehmensweiten Sicherheitslösungen haben sollte, die einfach zu erwerben, zu implementieren und zu nutzen sind. Barracuda schützt E-Mails, Netzwerke, Daten und Anwendungen mit innovativen Lösungen, die im Zuge der Customer Journey wachsen und sich anpassen. Mehr als 150.000 Unternehmen weltweit vertrauen Barracuda, damit diese sich auf ein Wachstum ihres Geschäfts konzentrieren können. Für weitere Informationen besuchen Sie www.barracuda.com.