Ransomware ist eine chronische Gefahr. Ihr Auftreten verändert sich aber ständig. Zum einen steckt hinter dem permanenten Wandel eine Szene, die sich immer mehr professionalisiert, wirtschaftlicher denkt oder sich in der aktuellen Krise sogar politisiert. Zum anderen geht es um neue Techniken. Hier zeigt Bitdefender vier Säulen für die Abwehr erpresserischer Attacken.

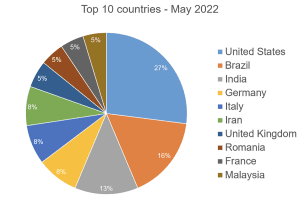

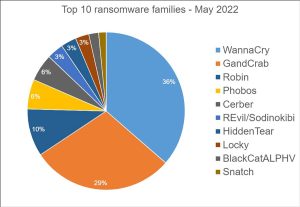

Eine wirksame Abwehr muss sich entsprechend in der Tiefe aufstellen und die erpresserischen Attacken in den verschiedenen Phasen abwehren. Der aktuelle Bitdefender Threat Report, der die Telemetriedaten des Vormonats berücksichtigt, zeigt für den Monat Mai 2022, wie aktiv und vielschichtig die Ransomware-Szene global in 151 Ländern, für die Daten vorliegen, ist. Deutschland befindet sich in der Negativ-Statistik leider unter den führenden Ländern auf Platz vier: Acht Prozent der erkannten Ransomware-Attacken – nicht: Infektionen – fanden hierzulande statt.

Anspruchsvolle Hacks

Attacken gestalten sich immer komplexer, gezielter und langfristiger. Opportunistische Massenangriffe gibt es zwar auch. Sie zielen nach einem automatisierten Scan der Zielnetzwerke auf den schnellen Erfolg mit einer einfachen, unmittelbar wirkenden Ransomware ab.

Vorherrschend und um einiges gefährlicher ist aber die Ransomware-as-a-Service (RaaS), bei der die Cyberkriminellen mit komplexen Tools in einem auf Kurzfristigkeit ausgelegtem Geschäftsmodell vorgehen. Die Akteure in diesem RaaS-Ökosystem teilen sich dann das fällige Lösegeld auf. Den höchsten Anteil haben nicht mehr die Ransomware-Operatoren, welche die Malware entwickeln und die notwendige Infrastruktur unterhalten. Wichtiger werden die sogenannten „Affiliates“: Als selbständige Auftragnehmer sind sie die Experten, ein IT-Netz zu kompromittieren. Sie beziehen aktuell rund 70 bis 85 % – oder sogar noch mehr – der gezahlten Lösegelder. Die Macht in der Ransomware-Ökonomie liegt bei ihnen, während der Malware-Code zum Rohstoff wird.

Eindringen in das Unternehmensnetz

Das Geld landet dort, wo die Innovationen stattfinden – bei den Affiliates. Diese Spezialisten, um Netze zu kompromittieren und die Daten zu finden, für die Opfer am ehesten Lösegelder bezahlen, gehen mit verschiedenen Technologien vor.

Sie lassen sich viel Zeit, um den Schaden zu maximieren. Der erste Einbruch ins Netz über eine Phishing-Mail ist vielleicht nur eine Frage von Minuten. Um die Attacke vorzubereiten, vergehen dann Stunden oder Wochen. Die Exfiltration, das Verschlüsseln der Daten und das Erpressen der Opfer findet eventuell erst Monate später statt.

Vier Säulen der Abwehr von Ransomware

Je nach Phase umgehen die Angriffe unterschiedliche Abwehrmechanismen. Eine gut aufgestellte IT-Defensive bekämpft daher ihrerseits Ransomware in den verschiedensten Phasen des Angriffs:

1. Prävention durch eine minimierte Angriffsfläche

Wer vorab die Ransomware-Angriffe abwehren will, muss seine Hausaufgaben machen. Das Management der IT-Sicherheit gehört zum Pflichtenheft, um die Angriffsfläche der IT zu reduzieren. Ein IT-Administrator, der seine Netzwerksicherheit und Assets kontinuierlich und gewissenhaft aktualisiert und Konfigurationen überprüft, schließt viele Lücken für die Erpresser von vornherein. Ein automatisiertes Patching vermeidet das Aufreißen von Sicherheitslücken. Zero-Trust-Architekturen sorgen vorab für die Zugriffskontrolle.

2. Infektionsschutz auf mehreren Ebenen

Komplexere Advanced Persistent Threats (APT) lassen sich allein mit einer gewissenhaften IT-Administration höchstwahrscheinlich nicht stoppen. Angreifer, die gezielt und ständig nach Möglichkeiten suchen, nutzen weitreichende Technologien oder gehen den Umweg über die Software-Supply-Chain.

Eine tiefgestaffelte Abwehr verwendet unterschiedliche IT-Sicherheitsmechanismen, um einen Angriff etwa über eine mit Malware-Code infiizierte E-Mail in den verschiedenen Angriffsphasen abzuwehren (Abbildungen 4 und 5):

- Beim E-Mail-Empfang: Eine E-Mail-Sicherheit beruht auf einem Malware Scan, auf Threat Intelligence sowie KI und Machine-Learning, um neue Angriffe zu erkennen.

- Nach dem Öffnen eines Dokuments: Vor dem Ausführen bösartiger Makros detoniert eine Sicherheitsanalyse in der isolierten Sandbox das Dokument und untersucht zum Beispiel die Effekte des Visual-Basic-for-Applications (VBA)-Codes.

- Beim Ausführen des VBA-Codes: Zahlreiche Abwehrmechanismen schützen die Laufzeitumgebung, scannen den Arbeitsspeicher nach dem Entpacken und suchen nach einer Code Injection. In Echtzeit überwachen sie die Prozesse eines Endpunkts, so dass Code-Aktivitäten nicht unerkannt bleiben.

- Nach dem Einnisten im Netz: Eine Netzwerksicherheit erkennt an Mustern im Datenverkehr, wenn ein Endpunkt mit einer implementierten Malware Kontakt mit dem Command-and-Control-Server aufnimmt, um Schadcode nachzuladen. Der Aufbau eines Reverse Shell durch Hacker wird durch Muster im Datenverkehr sichtbar.

3. Reduktion der Verweildauer der Angreifer

Im Ernstfall kommt es dann darauf an, die Hacker schnell wieder aus dem Netz zu entfernen. Je länger sich Angreifer im Netzwerk aufhalten, desto mehr Zeit haben sie für die aktive Aufklärung. Unternehmen jeder Größe müssen über Fähigkeiten zur Erkennung von und zur Reaktion auf Bedrohungen verfügen. Bei Advanced Persistent Threats ist dies ohne eine Managed Detection and Response (MDR) und ohne die Hilfe von externen Sicherheitsexperten oft nur schwer möglich. Ein Threat Hunting durch einen Managed-Detection-and-Response-Dienst erschließt die benötigten Ressourcen auch für kleine und mittlere Unternehmen, die keine Kompetenz, keine Zeit und kein Personal haben, um eine operativ effiziente Abwehr aufzustellen. Die Hilfe der Experten ermöglicht es, die Verweildauer der Angreifer zu verkürzen und so den durch sie verursachten Schaden zu minimieren.

Doch auch eine moderne Endpoint Detection and Response (EDR) oder Extended Detection and Response (XDR) leistet Abhilfe, indem sie Malware auf Systemen in kürzester Zeit entdeckt: Dazu beobachtet sie das Verhalten der Endpunkte und meldet eine Gefahr, sobald eine Angriffswahrscheinlichkeit gegeben ist. Die endpunktübergreifende Korrelation von Informationen hilft, sicherheitsrelevante Vorfälle noch schneller zu entdecken.

4. Schaden eingrenzen durch automatisierte Backups

Bei einem erfolgreichen Angriff kommt es darauf an, den Schaden durch Notfallbackups zu reduzieren. Automatisierte Tools erkennen eine verschlüsselte Datei an ihrem Entropiewert. Je höher, umso größer die Wahrscheinlichkeit des Verschlüsselns. Sollte ein Angriff die Entropie erhöhen, legt ein Tool zum Ransomware-Schutz automatisch ein temporäres Backup der unverschlüsselten Datei an und stellt diese später wieder her. Bei dieser Sicherung sind aber weder Schattenkopien (Volume Shadow Copies) noch andere statische Backup-Lösungen Ziel der Sicherung. Denn die Angreifer haben diese Orte in der IT im Visier und verschlüsseln sie in der Regel mittlerweile gleich mit. Derartig automatisierte Backups schützen die Daten gegen unbekannte Angriffe, weil allein der Anstieg der Entropie das Sichern der Daten auslöst.

Viele Schlüssel zur Sicherheit

Komplexe Ransomware-Attacken lassen sich nicht mit einem einzigen Abwehrmechanismus abwehren. Wer sich nur auf Endpunktschutz verlässt, hat im schlimmsten Fall schlechte Karten. Der Schutz gegen erpresserische Angriffe erfordert eine mehrstufige Abwehr, welche die Mittel zur Aufdeckung sowie zur Wiederherstellung umfasst.

Mehr bei Bitdefender.com

Über Bitdefender Bitdefender ist ein weltweit führender Anbieter von Cybersicherheitslösungen und Antivirensoftware und schützt über 500 Millionen Systeme in mehr als 150 Ländern. Seit der Gründung im Jahr 2001 sorgen Innovationen des Unternehmens regelmäßig für ausgezeichnete Sicherheitsprodukte und intelligenten Schutz für Geräte, Netzwerke und Cloud-Dienste von Privatkunden und Unternehmen. Als Zulieferer erster Wahl befindet sich Bitdefender-Technologie in 38 Prozent der weltweit eingesetzten Sicherheitslösungen und genießt Vertrauen und Anerkennung bei Branchenexperten, Herstellern und Kunden gleichermaßen. www.bitdefender.de