Zahl der Compliance-Verstöße und Sicherheitsschwachstellen in Open Source Software steigt: Audit-Teams entdecken insgesamt 230.000 kritische Fälle. Revenera Statusreport 2022 über Software Supply Chain & Open Source Software (OSS).

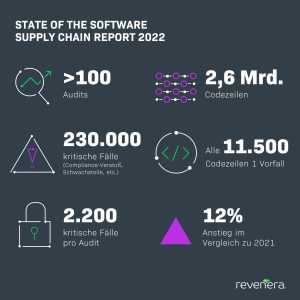

Revenera, Anbieter von Lösungen für Software-Monetarisierung, Open-Source-Compliance und Installation, hat den neuen „State of the Software Supply Chain Report“ veröffentlicht. Analysiert wurden Daten aus über 100 Audits, um den Umfang an undokumentierter Open Source Software (OSS) in Unternehmen zu erfassen und potenzielle Compliance- und Sicherheits-Risiken zu identifizieren.

Pro Audit bis zu 2.200 kritische Fälle

Für die branchenübergreifende Studie wertete Revenera mehr als 2,6 Milliarden Codezeilen aus. Dabei entdeckten die Audit-Teams insgesamt 230.000 kritische Fälle. Durchschnittlich stießen die Analysten alle 11.500 Codezeilen auf einen Compliance-Verstoß, eine Sicherheitsschwachstelle oder Ähnliches. Pro Audit kommen so im Schnitt 2.200 kritische Fälle ans Licht. Im Vergleich zum Vorjahr (2021: 1.959) stieg die Zahl potentieller Risiken um 12%.

83% der in den Audits aufgedeckten Risiken war den Unternehmen im Vorfeld der Untersuchung nicht bekannt. Ein häufiger Grund für die Betriebsblindheit in Sachen OSS ist das Fehlen von Software Composition Analyse (SCA)-Tools, die Anwendungen auf Codeebene scannen und Compliance-Verstöße sowie Sicherheitslücken automatisch melden.

Die wichtigsten Ergebnisse im Überblick

Die Zahl der als kritischer Compliance-Risiken (Prioritätsstufe 1) eingestufter Vorfälle wuchs mit 9.500 um 6% (2021: 9.000).

Einen deutlichen Sprung verzeichnete das Audit-Team von Revenera bei Vorfällen der Prioritätsstufe 2 (z. B. sekundäre Probleme mit kommerziellen Lizenzen) und Prioritätsstufe 3 (z. B. Probleme im Zusammenhang mit permissiven Lizenzen von BSD, Apache oder MIT.) Hier nahm die Zahl jeweils um 50% bzw. 34% zu. Der Anstieg deutet auf eine zunehmende Verbreitung von OSS in Anwendungen und damit auf ein wachsendes Risiko für unterschiedlichste Branchen hin.

Die Zahl der Sicherheitslücken auf Codeebene hat sich im Vergleich zum Vorjahr mehr als verdreifacht.

Die Revenera-Analysten identifizierten pro Audit durchschnittlich 282 Schwachstellen, ein Anstieg von 217% (2021: 89). Von den aufgedeckten Schwachstellen stellten 27% ein „hohes“ CVSS-Risiko dar (Common Vulnerability Scoring System) und damit eine unmittelbare Bedrohung für IT-Sicherheit und Cyberschutz.

Der Anteil von Binärdateien in einer typischen Anwendungscodebasis nahm um 7% weiter zu.

Insgesamt stießen die Analysten auf insgesamt 343.000 Binaries, die aus unterschiedlichen Sammlungen von kompiliertem Quellcode stammen. Damit steigt auch die Komplexität des Software-Codes, da automatisch mehr Abhängigkeiten in die Codebasis gelangen.

Seit 2021: USA mit neuen Cybersecurity-Anforderungen

Angesichts der wachsende Komplexität von Software-Code rechnet Revenera in den nächsten Jahren mit einer wachsenden Verbreitung von SCA-Lösungen und Prozessen in Unternehmen – zumal sich auch die regulatorischen Rahmenbedingungen entlang der Software Supply Chain zunehmend verschärfen.

Erst 2021 legte die USA mit einer Executive Order (EO) neue Cybersecurity-Anforderungen fest. Demnach müssen Software-Anbieter eine Software Bill of Materials (SBOM) bereitstellen und automatisierte Tools und Prozesse zur Überprüfung der Code-Integrität implementieren. Die EU-Kommission geht mit ihrer Open-Source-Software-Strategie 2020-2023 in eine ähnliche Richtung. Standardformate wie SPDX (Software Package Data Exchange), CycloneDX und SWID (SoftWare IDentification) sollen helfen, Informationen entlang der Lieferketten weiterzugeben und die Erstellung der SBOM zu vereinheitlichen.

Mehr bei Revenera.com

Über Revenera

Revenera unterstützt Produktverantwortliche, bessere Anwendungen zu entwickeln, die Markteinführungszeit zu verkürzen und Produkte effektiv zu monetarisieren – egal ob On-Premise, Embedded Software, SaaS oder Cloud. Die führenden Lösungen von Revenera ermöglichen es Software- und Technologieunternehmen, ihren Umsatz mit Hilfe moderner Software-Monetarisierung zu steigern. Softwarenutzungsanalysen erlauben tiefe Einblick in die Nutzung von Software und die Einhaltung von Lizenzierungen. Lösungen für Software Composition Analysis garantieren ein hohes Maß an Open-Source-Sicherheit und Lizenzcompliance.