Trend Micro warnt vor Ransomware, die auf industrielle Steuerungssysteme abzielt. Deutschland besonders stark von Grayware betroffen, bei Malware im globalen Mittelfeld. Als Grundlage dient die Studie “2020 Report on Threats Affecting ICS Endpoints”.

Trend Micro, einer der weltweit führenden Anbieter von Cybersicherheitslösungen, veröffentlicht heute einen neuen Bericht, der das steigende Risiko von Ausfallzeiten und Diebstahl sensibler Daten durch Ransomware-Angriffe auf Industrieanlagen hervorhebt.

Industrielle Steuerungssysteme schwer zu sichern

„Industrielle Steuerungssysteme sind unglaublich schwer abzusichern. Dies führt zu zahlreichen Sicherheitslücken, die Cyberkriminelle immer gezielter ausnutzen“, sagt Udo Schneider, IoT Security Evangelist Europe bei Trend Micro. „Angesichts der Tatsache, dass die US-Regierung Ransomware-Angriffe nun mit der gleichen Schwere wie Terrorismus behandelt, hoffen wir, dass unsere neuesten Studienergebnisse Betreiber von Industrieanlagen dabei unterstützen, ihre Sicherheitsanstrengungen zu priorisieren und neu auszurichten.“

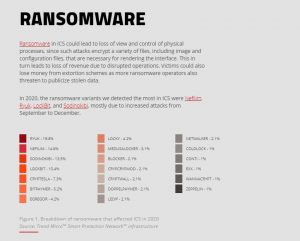

Als wesentlicher Bestandteil von Energieversorgungs- und Fertigungsanlagen sowie anderen industriellen Betrieben werden industrielle Steuerungssysteme (Industrial Control Systems, ICS) zur Überwachung und Steuerung industrieller Prozesse über IT-OT-Netzwerke hinweg eingesetzt. Wenn Ransomware ihren Weg in diese Systeme findet, kann sie den Betrieb für Tage lahmlegen und das Risiko erhöhen, dass Entwürfe, Programme und andere sensible Dokumente ihren Weg ins Dark Web finden. Der Bericht von Trend Micro zeigt, dass Varianten der Malware-Familien Ryuk (20 Prozent), Nefilim (14,6 Prozent), Sodinokibi (13,5 Prozent) und LockBit (10,4 Prozent) für mehr als die Hälfte der ICS-Ransomware-Infektionen im Jahr 2020 verantwortlich sind.

Bekannte Malware-Familien greifen ICS an

Im Vergleich zu Ländern wie Japan (4,7 Prozent) oder den USA (9,8 Prozent), die neben Deutschland zu den zehn Ländern mit der größten Anzahl an IT/OT-Netzwerken mit ICS-Endpunkten zählen, weist Deutschland mit 17,3 Prozent einen vergleichsweise hohen prozentualen Anteil an Grayware auf. Als Grayware werden potenziell unerwünschte Anwendungen, Adware (Programme, die unerwünschte Werbung anzeigen) oder Hacking-Tools bezeichnet. Darüber hinaus stellt die Studie des japanischen Sicherheitsanbieters fest, dass industrielle Steuerungssysteme in Deutschland weltweit mit der meisten Adware infiziert sind – meist aufgrund von Programmen, die mit Software-Tools gebündelt sind.

Die Studie beinhaltet weitere Erkenntnisse

- Bedrohungsakteure infizieren ICS-Endpunkte, um mit ungepatchten Betriebssystemen, die noch für EternalBlue anfällig sind, Kryptowährung zu schürfen.

- Varianten von Conficker verbreiten sich auf ICS-Endpunkten mit neueren Betriebssystemen durch Brute-Forcing von Admin-Freigaben.

- Legacy-Malware wie Autorun, Gamarue und Palevo sind in IT/OT-Netzwerken immer noch überall im Umlauf und verbreiten sich über Wechsellaufwerke.

Die Studie fordert IT-Sicherheits- und OT-Teams zu einer engeren Zusammenarbeit auf, um wichtige Systeme und Abhängigkeiten wie Betriebssystemkompatibilität und Laufzeitanforderungen zu identifizieren und so effektivere Sicherheitsstrategien zu entwickeln.

Trend Micro gibt folgende Empfehlungen

- Ein unmittelbares Patchen von Schwachstellen ist unerlässlich. Ist dies nicht möglich, sollten Unternehmen eine Netzwerksegmentierung oder virtuelles Patching in Betracht ziehen.

- Unternehmen können Ransomware nach dem Eindringen bekämpfen, indem sie die Ursachen der Infektion mithilfe von Software zur Anwendungskontrolle und Tools zur Threat Detection und Response eindämmen, um auf diese Weise Netzwerke nach IoCs (Indicator of Compromise) zu durchsuchen.

- Netzwerkfreigaben sollten eingeschränkt und starke Benutzername/Kennwort-Kombinationen erzwungen werden, um unbefugten Zugriff durch Brute-Forcing von Anmeldeinformationen zu verhindern.

- IDS (Intrusion-Detection-Systeme) oder IPS (Intrusion-Prevention-Systeme) können das normale Netzwerkverhalten erfassen und verdächtige Aktivitäten frühzeitig erkennen.

- Unternehmen sollten ICS-Endpunkte auch in vermeintlichen Air-Gap-Umgebungen regelmäßig mit Standalone-Tools scannen.

- Mit USB-Malware-Scanner können Wechsellaufwerke überprüft werden, die für den Datentransfer zwischen Air-Gapped-Endpunkten verwendet werden.

- Unternehmen sollten das Prinzip der geringsten Rechte auf OT-Netzwerkadministratoren und -betreiber anwenden.

Den vollständigen Bericht „2020 Report on Threats Affecting ICS Endpoints“ in englischer Sprache ist online zu finden.

Mehr bei TrendMicro.com

Über Trend Micro Als einer der weltweit führenden Anbieter von IT-Sicherheit hilft Trend Micro dabei, eine sichere Welt für den digitalen Datenaustausch zu schaffen. Mit über 30 Jahren Sicherheitsexpertise, globaler Bedrohungsforschung und beständigen Innovationen bietet Trend Micro Schutz für Unternehmen, Behörden und Privatanwender. Dank unserer XGen™ Sicherheitsstrategie profitieren unsere Lösungen von einer generationsübergreifenden Kombination von Abwehrtechniken, die für führende Umgebungen optimiert ist. Vernetzte Bedrohungsinformationen ermöglichen dabei besseren und schnelleren Schutz. Unsere vernetzten Lösungen sind für Cloud-Workloads, Endpunkte, E-Mail, das IIoT und Netzwerke optimiert und bieten zentrale Sichtbarkeit über das gesamte Unternehmen, um Bedrohung schneller erkennen und darauf reagieren zu können..