Neue Untersuchungen von Trend Micro zeigen, wie sich die Ransomware-Branche am Leben hält. Eine neue Studie zeigt, wie Cyberkriminelle agieren und ihre Aktivitäten finanzieren. Darin stellen die Bedrohungsexperten fest, dass nur zehn Prozent der von Ransomware betroffenen Unternehmen ihre Erpresser tatsächlich bezahlen. Diese Zahlungen subventionieren jedoch zahlreiche weitere Angriffe.

Die Studie enthält strategische, taktische, operative und technische Informationen zu Bedrohungen. Dabei wurden datenwissenschaftliche Methoden verwendet, um verschiedene Informationen über Bedrohungsakteure zusammenzustellen. Diese Daten und Kennzahlen helfen dabei, Ransomware-Gruppen zu vergleichen, Risiken abzuschätzen und das Verhalten von Bedrohungsakteuren zu modellieren.

Ein zahlendes Opfer finanziert 9 weitere Angriffe

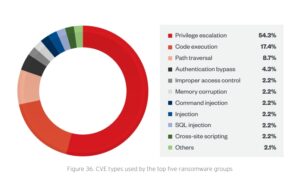

🔎 Diese Schwachstellentechniken – CVE-Types – wurden von den APT-Gruppen zum Angriff genutzt (Bild: Trend Micro).

- Die zehn Prozent der Unternehmen, die ein Lösegeld zahlen, handeln in der Regel schnell. Sie sind in der Folge oft gezwungen, für jede weitere Kompromittierung auf höhere Forderungen einzugehen.

- Das Risikoniveau für Angriffe ist nicht homogen. Es variiert je nach Region, Branche und Unternehmensgröße.

In bestimmten Branchen und Ländern zahlen die Betroffenen häufiger als in anderen. Deshalb werden Unternehmen in diesen Industrien und - Ländern mit größerer Wahrscheinlichkeit zum Ziel eines Angriffs.

- Die Zahlung eines Lösegelds treibt oft nur die Gesamtkosten eines Vorfalls in die Höhe, ohne Vorteile zu bringen.

- Im Januar und im Zeitraum von Juli bis August sind die Aktivitäten von Ransomware-Angreifern am geringsten. Dies sind gute Zeiten für die Verteidiger, um ihre Infrastruktur wieder aufzubauen und sich auf zukünftige Bedrohungen vorzubereiten.

Die Cybersicherheitsbranche kann dazu beitragen, die Rentabilität von Ransomware zu senken. Dazu sollten die Beteiligten den Schutz in den frühen Phasen der Kill Chain priorisieren, die Ransomware-Ökosysteme gründlich analysieren und den Anteil der zahlenden Opfer verringern. Die Erkenntnisse aus dem Bericht des japanischen Cybersecurity-Anbieters können Entscheidungsträgern auch dabei helfen, mögliche finanzielle Risiken, die von Ransomware ausgehen, besser einzuschätzen.

Erkenntnisse eröffnen eine Reihe Möglichkeiten

- IT-Führungskräfte können höhere Budgets für die Abwehr von Ransomware rechtfertigen.

- Regierungen können ihre Budgets für die Unterstützung bei der Wiederherstellung nach Angriffen und die Strafverfolgung sinnvoller planen.

Versicherer können die Preise für ihre Leistungen genauer kalkulieren. - Internationale Unternehmen können Ransomware besser mit anderen globalen Risiken vergleichen.

„Ransomware ist eine große Bedrohung für Unternehmen und Behörden. Sie entwickelt sich stetig weiter, weshalb wir in diesem Zusammenhang genauere datengestützte Methoden zur Modellierung von Risiken benötigen“, erklärt Richard Werner, Business Consultant bei Trend Micro. „Unsere neue Studie soll IT-Entscheidern helfen, ihr Risiko besser einzuschätzen, und politischen Entscheidungsträgern die Informationen an die Hand geben, die sie benötigen, um effektivere und wirkungsvollere Bekämpfungsstrategien gegen Cyberkriminalität zu entwickeln.“

Mehr bei TrendMicro.com

Über Trend Micro Als einer der weltweit führenden Anbieter von IT-Sicherheit hilft Trend Micro dabei, eine sichere Welt für den digitalen Datenaustausch zu schaffen. Mit über 30 Jahren Sicherheitsexpertise, globaler Bedrohungsforschung und beständigen Innovationen bietet Trend Micro Schutz für Unternehmen, Behörden und Privatanwender. Dank unserer XGen™ Sicherheitsstrategie profitieren unsere Lösungen von einer generationsübergreifenden Kombination von Abwehrtechniken, die für führende Umgebungen optimiert ist. Vernetzte Bedrohungsinformationen ermöglichen dabei besseren und schnelleren Schutz. Unsere vernetzten Lösungen sind für Cloud-Workloads, Endpunkte, E-Mail, das IIoT und Netzwerke optimiert und bieten zentrale Sichtbarkeit über das gesamte Unternehmen, um Bedrohung schneller erkennen und darauf reagieren zu können..