Proofpoint, Inc., eines der führenden Next-Generation Cybersecurity- und Compliance-Unternehmen, stellt mehrere Neuerungen seiner drei primären Plattformen vor: Threat Protection, Compliance sowie die neue Plattform für Information Protection und Cloud-Sicherheit.

Die ab heute verfügbare Information Protection and Cloud Security Platform von Proofpoint ist die erste Cloud-Native-Lösung auf dem Markt, die Enterprise Data Loss Prevention (DLP), Insider Threat Management, Cloud App Security Broker (CASB), Zero Trust Network Access, Remote Browser Isolation und eine Cloud Native Web-Security-Lösung kombiniert.

Hybride Arbeitsmodelle für Cloud-Anwendungen

„Der Mensch ist zweifelsohne der neue Perimeter – vor allem, wenn Unternehmen hybride Arbeitsmodelle einführen und verstärkt Cloud-Anwendungen einsetzen. Die heute vorgestellten Erweiterungen unseres People-Centric-Angebots tragen dazu bei, Mitarbeiter und Unternehmen vor einer Kombination fortschrittlicher Bedrohungen, Datenverlust und Compliance-Risiken zu schützen“, sagt Ryan Kalember, Executive Vice President of Cybersecurity Strategy bei Proofpoint. „Unsere Erkenntnisse und unser Wissen in der Branche sind unübertroffen. Sie basieren auf Proofpoints Machine Learning NexusAI sowie Billionen von Datensätzen über alle wichtigen digitalen Kanäle hinweg. Wir arbeiten stets daran, Security-Innovationen zu entwickeln, die Menschen vor den gefährlichsten Bedrohungen heutzutage schützen, unabhängig davon, wo sie arbeiten.”

Jeden Tag analysiert Proofpoint mehr als 2,2 Milliarden E-Mails, 35 Milliarden URLs, 200 Millionen Dateianhänge, 35 Millionen Cloud-Konten und vieles weitere. Die nun vorgestellten Weiterentwicklungen ergänzen Proofpoints Plattformen für Threat Protection, Compliance sowie Information Protection und Cloud-Sicherheit. Im Einzelnen umfassen die Weiterentwicklungen:

Proofpoints neue Information Protection and Cloud Security Platform

- Proofpoint Web Security: Ab sofort verfügbar bietet Proofpoints neue Cloud-native Sicherheitslösung Überwachungs- und Isolierungs-Möglichkeiten, wenn Benutzer auf das Internet zugreifen. In Kombination mit Proofpoints Lösungen CASB-, Remote-Browser-Isolation und Zero Trust Network Access erhalten Unternehmen eine neue Sicherheitsarchitektur auf Basis von Secure Access Service Edge (SASE). Mit dieser lassen sich Zugriffskontrollen in Verbindung mit Bedrohungs- und Datenschutz für Benutzer gewährleisten, die auf Anwendungen im Internet, Cloud-Dienste sowie private Anwendungen zugreifen.

- Managed Transition Services: Dieser neue Service, der im Anschluss an die Intelisecure-Integration verfügbar ist, unterstützt Unternehmen bei allen Aspekten der Migration auf eine innovative, personenzentrierte DLP-Lösung.

Proofpoints Neuerungen im Bereich Threat Protection stoppen BEC und stellen den Menschen in den Mittelpunkt der Security-Strategie

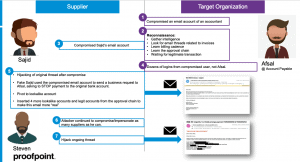

- Proofpoints Advanced BEC Defense, Powered by Supernova: Die Lösung ist für die Verhinderung von Betrugsversuchen mittels Business Email Compromise (BEC, auch CEO-Betrug genannt) konzipiert. Diese Funktion wird durch eine völlig neue Erkennungsplattform namens Supernova unterstützt. Sie nutzt ein- und ausgehende Gateway-Telemetrie, Supply-Chain-Risikoanalysen und API-Daten von Cloud-Plattformen wie Microsoft 365 und Google Workspace, um selbst die ausgefeiltesten Betrugsangriffe via E-Mail zu erkennen. Die Funktion ist ab heute für alle Protection-, TAP- und P-Bundle-Kunden ohne zusätzliche Kosten verfügbar.

Bei diesem Angriff kompromittiert der Angreifer die E-Mail-Konten sowohl der Zielorganisation als auch deren Lieferanten (Bild: Proofpoint)

E-Mail-Betrug kostet Unternehmen jedes Jahr fast 2 Milliarden US-Dollar – und ist laut dem aktuellen FBI Internet Crime Report seit mehreren Jahren die Kategorie mit den höchsten finanziellen Schäden im Bereich Cybersicherheit. Nach nur einem Monat im Einsatz hat Advanced BEC Defense bereits Hunderte Millionen Dollar potenzieller Verluste durch BEC-Angriffsversuche verhindern können.

- Umfangreiche Pakete zu Proofpoint Threat Protection: Die Threat-Protection-Plattform von Proofpoint ist ab sofort in drei Paketen mit unterschiedlichem Funktionsumfang erhältlich. Sie bietet personenzenrierten Schutz vor E-Mail- und Cloud-Bedrohungen, inklusive Ransomware, Credential Phishing, BEC und mehr.

- Neues CISO Dashboard für Proofpoint Security Awareness Training: Dieses neue Dashboard, das Anfang des dritten Quartals 2021 verfügbar sein wird, bietet Chief Information Security Officers (CISOs) Einblicke in die Erfolgsquote ihres Security-Awareness-Programms. Darüber hinaus erhalten sie im Dashboard Informationen, die einen Vergleich innerhalb der eigenen Branche ermöglichen. Dies stärkt den auf den Menschen ausgerichteten Security-Ansatz.

Proofpoint Compliance-Plattform bietet Innovation durch maschinelles Lernen und erweiterte Erfassung

- NexusAI für Compliance: Die im Mai 2021 angekündigte Proofpoint NexusAI for Compliance nutzt Machine Learning zur Bewältigung von Compliance-bezogenen Herausforderungen sowie zur schnellen Identifizierung von Compliance-Verstößen, um Zeit und Kosten zu sparen.

- Proofpoint Content Capture Digest-based Data Collection and Storage: Die Anfang des dritten Quartals 2021 verfügbare Content-Capture-Lösung von Proofpoint wird eine verbesserte Datensammlung sowie Speicherung – in beiden Fällen erfolgt die Zuordnung auf Basis des Kontextes zur besseren Analyse – und Überprüfung im Proofpoint Enterprise Archive umfassen. Diese Neuerung trägt dazu bei, den stetig wachsenden Datenmengen zu begegnen. Außerdem ermöglicht sie es, digitale Kommunikationsinhalte nativ in vollständigen Konversationen zu erfassen – einheitlich über alle Kanäle und Benutzeridentitäten hinweg – und nicht in unabhängigen Chat-Nachrichten. Diese Funktionalität minimiert die zur Überprüfung benötigte Zeit und erhöht gleichzeitig die Genauigkeit bei der Risikoidentifizierung.

Mehr bei Proofpoint.com

Über Proofpoint

Proofpoint, Inc. (NASDAQ: PFPT) ist ein führendes Cybersicherheitsunternehmen. Im Fokus steht für Proofpoint dabei der Schutz der Mitarbeiter. Denn diese bedeuten für ein Unternehmen zugleich das größte Kapital aber auch das größte Risiko. Mit einer integrierten Suite von Cloud-basierten Cybersecurity-Lösungen unterstützt Proofpoint Unternehmen auf der ganzen Welt dabei, gezielte Bedrohungen zu stoppen, ihre Daten zu schützen und IT-Anwender in Unternehmen für Risiken von Cyberangriffen zu sensibilisieren. Führende Unternehmen aller Größen, darunter mehr als die Hälfte der Fortune-1000-Unternehmen, verlassen sich auf Proofpoints Sicherheits- und Compliance-Lösungen, bei denen der Mensch im Mittelpunkt steht, um ihre wichtigsten Risiken bei der Nutzung von E-Mails, der Cloud, Social Media und dem Internet zu minimieren.