Die IT-Bedrohungslage in Deutschland und der Welt verschärft sich. Tetra Defense, ein Unternehmen von Arctic Wolf, sammelt und analysiert jedes Quartal IT-Security-Daten und nutzt diese für die Bewertung der aktuellen IT-Bedrohungslage und die Entwicklung von Gegenmaßnahmen. Die Ergebnisse aus Q1 2022 (Januar – März).

Um zu wissen, wie sich Unternehmen am effektivsten vor Cyberangriffen schützen können, müssen sie die Vorgehensweise kennen, wie sich Angreifer Zugriff auf Systeme verschaffen. Der anfängliche Eintrittspunkt eines Angreifers wird Root Point of Compromise (RPOC) genannt. Es gibt drei unterschiedliche Kategorien:

Wissen, von wo der Angriff kommt

- Externe Angriffe – Eine bekannte Schwachstelle wird genutzt, um sich Zugriff auf das System zu verschaffen.

- Benutzeraktion – Die angegriffenen Nutzer werden selbst aktiv und öffnen z.B. ein infiziertes Dokument in einer Phishing-Mail.

- Fehlkonfiguration – Bedrohungsakteure verschaffen sich Zugang über falsch konfigurierte Systeme (z. B. ein nicht passwortgeschütztes Web-Portal).

Die Daten von Tetra Defense zeigen, dass weit mehr als Zweidrittel aller Angriffe (82 %) im ersten Quartal 2022 „externe Angriffe“ waren, davon:

- 57 % über eine bekannte Schwachstelle im Netzwerk des Opfers

- 25 % verursacht durch ein Remote Desktop Protocol (RDP)

Patching zahlt sich aus

Die Auswertung ergab, dass Vorfälle, bei denen der RPOC eine „externe Schwachstelle“ war, deutlich höhere Mehrkosten verursachten als andere. Mit rechtzeitig installierten oder aktualisierten Patches lassen sich diese Kosten reduzieren. Um das Risiko durch externe Schwachstellen zu minimieren, sollten Unternehmen daher ihre Angriffsfläche kennen und das Patching je nach Risiko priorisieren sowie sicherstellen, dass sie über die nötigen Abwehrmechanismen verfügen, um ihre Systeme zu schützen.

Die Gefahr von innen: der Mensch

Die Zahlen von Tetra Defense bestätigen auch eine alte Cybersecurity-Weisheit: Die größte Gefahr in der IT-Sicherheit ist der Mensch.

- Knapp ein Fünftel (18 %) aller Cybersicherheitsvorfälle in Unternehmen sind auf Aktionen einzelner Mitarbeiterinnen und Mitarbeiter zurückzuführen

- Mehr als die Hälfte (54 %) dieser Vorfälle wurde durch das Öffnen eines infizierten Dokuments (z. B. Anhänge einer Spam-E-Mail) verursacht

- 23 % der Vorfälle waren auf manipulierte Anmeldedaten zurückzuführen

- Das Wiederverwenden von Kombination aus Nutzername und Passwort ist in den meisten dieser Fälle Auslöser der Vorfälle

- Um die Zugangssicherheit zu erhöhen, empfiehlt sich die Nutzung von Multi-Faktor-Authentifizierung (MFA)

ProxyShell übertrifft Log4Shell

Nachdem die Log4J/Log4Shell-Schwachstelle im Dezember 2021 die Aufmerksamkeit auf sich zog, war sie im ersten Quartal 2022 nur noch die am dritthäufigsten ausgenutzte externe Bedrohung (22 % aller Vorfälle). Deutlich häufiger (33 %) wurden ProxyShell-Schwachstellen (eine Reihe von Microsoft Exchange-Sicherheitslücken) ausgenutzt.

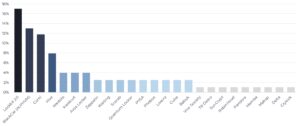

Diese Branchen sind am stärksten gefährdet

Die am stärksten gefährdete Branche war im ersten Quartal 2022 — mit deutlichen Abstand — das Gesundheitswesen. Finanzwesen, Bildungswesen, die verarbeitende Industrie und das Bauwesen folgten und sahen sich ebenfalls einer gestiegenen Gefahr ausgesetzt. Ein eher geringes Risiko, Ziel von Cyberangriffen zu werden, bestand für die Dienstleistungs-, Logistik-, Kunst- und die Energiebranche. Insbesondere mit Blick auf die globalen Unruhen und finanziellen Unsicherheiten müssen Unternehmen aus allen Branchen jedoch wachsam bleiben.

Dank dieser vierteljährlichen Auswertungen können Arctic Wolf und Tetra Defense nicht nur ihr Wissen teilen, sondern auch neue Detection-Methoden entwickeln und bestehende verbessern. Arctic Wolf arbeitet rund um die Uhr Seite an Seite mit seinen Kunden, um Bedrohungslagen frühzeitig zu erkennen, neue Lösungen zu implementieren und mithilfe der Bedrohungsdaten und Analysen die Arctic Wolf Security Operations Cloud zu verbessern.

Mehr bei ArcticWolf.com

Über Arctic Wolf Arctic Wolf ist ein weltweiter Marktführer im Bereich Security Operations und bietet die erste cloudnative Security-Operations-Plattform zur Abwehr von Cyber-Risiken. Basierend auf Threat Telemetry, die Endpunkt-, Netzwerk- und Cloud-Quellen umfasst, analysiert die Arctic Wolf® Security Operations Cloud weltweit mehr als 1,6 Billionen Security Events pro Woche. Sie liefert unternehmenskritische Erkenntnisse zu nahezu allen Security Use Cases und optimiert die heterogenen Sicherheitslösungen der Kunden. Die Arctic Wolf Plattform ist bei mehr als 2.000 Kunden weltweit im Einsatz. Sie bietet automatisierte Threat Detection und Response und ermöglicht es Unternehmen jeder Größe, auf Knopfdruck erstklassige Security Operations einzurichten.