Sind SASE und Zero Trust der Schlüssel für die sichere IoT-Umsetzung in Produktionsumgebungen? Während sich produzierende Unternehmen kopfüber in Smart-Factory-Initiativen stürzen, explodiert die Zahl der IoT-Geräte in Fabriken, Lagern und in der gesamten Infrastruktur der Lieferkette.

Die Unternehmen wollen das Internet der Dinge an verschiedenen Stellen nutzen, z. B. mit Hilfe von Videokameras am Fließband, Temperatursensoren an Kühlaggregaten oder Telemetriesensoren für die Wartung von Fabrikanlagen. Doch während sie versuchen, von den enormen geschäftlichen Vorteilen der intelligenten Geräte im industriellen IoT zu profitieren, müssen sie auch die potenziellen Risiken abwägen, die das IIoT zunehmend in Fertigungsumgebungen mit sich bringt.

Sicherheitsarchitektur für Industrial IoT

Angesichts der explosionsartigen Verbreitung des IoT in der Fertigung entstehen neue Herausforderungen. Sie erfordern, dass Unternehmen in diesem Sektor eine moderne Sicherheitsarchitektur entwickeln, die diesen Herausforderungen gewachsen ist. Jüngste Branchenstudien zeigen übereinstimmend, dass produzierende Unternehmen in großem Umfang auf die intelligente Fertigung und das Internet der Dinge (IoT) als Dreh- und Angelpunkt ihres Erfolgs in den kommenden Jahren setzen.

Smart Manufacturing und das Aufkommen des IoT

Laut 2022 Manufacturing Industry Outlook von Deloitte erwarten etwa 45 Prozent der Führungskräfte in der Fertigungsindustrie eine Steigerung der betrieblichen Effizienz durch Investitionen in das Internet der Dinge (IoT), das Maschinen vernetzt und Prozesse automatisiert. Der State of Smart Manufacturing Report, der in diesem Frühjahr von Plex veröffentlicht wurde, ergab, dass für 83 Prozent der produzierenden Unternehmen die intelligente Fertigung ein Schlüssel zum künftigen Erfolg ihres Unternehmens ist. Intelligente Geräte und IIoT gehören zu den am häufigsten genutzten Projekten, um die intelligente Fertigung zu verwirklichen. Etwa 49 Prozent der Unternehmen haben bereits intelligente Geräte eingesetzt und 45 Prozent haben IIoT in der Produktion eingeführt, weitere 35 Prozent und 36 Prozent planen den Einsatz dieser Technologien.

Dies führt dazu, dass ein großer Teil der Rechenleistung in der Fertigung in die Randbereiche verlagert wird. Die jüngste Analyse von AT&T in Zusammenarbeit mit IDC für den AT&T Cybersecurity Insights Report: Securing the Edge-A Focus on Manufacturing ergab, dass die Fertigungsindustrie bei der Implementierung von Edge-Anwendungen mit am weitesten fortgeschritten ist. Der Bericht zeigt, dass 78 Prozent der Unternehmen weltweit einen Edge-Anwendungsfall planen, teilweise oder vollständig implementiert haben.

Nachfrage nach sicherem Fernzugriff

Diese Art von Fortschritt, die in dem Bericht festgestellt wird, deckt sich mit anderen Branchenstudien, die den Fortschritt der digitalen Transformation in der Fertigung beobachten. So besagt eine aktuelle Studie von Palo Alto Networks, dass die Nachfrage nach sicherem Fernzugriff in der Fertigungsindustrie andere Branchen schnell übertrifft.

Unter den vielen genannten Anwendungsfällen, wie z. B. Smart Warehousing, Remote-Betrieb und erweiterte Wartung, war die videobasierte Inspektion die höchste Priorität, die von den Befragten aus der Fertigungsindustrie im AT&T Cybersecurity Insights Report genannt wurde. Dies ist ein hervorragendes Beispiel dafür, wie das IIoT genutzt wird, um die Effizienz, Qualität und Geschwindigkeit in der Fabrikhalle zu verbessern. Gleichzeitig helfen sie den Unternehmen, die Herausforderungen im Personalbereich zu bewältigen.

Risiko in der Fertigung: Nicht Patching-fähige IoT-Geräte

Die videobasierte Inspektion ist auch ein hervorragendes Beispiel dafür, wie IIoT-Geräte gleichzeitig das Cyberrisiko in Fertigungsumgebungen erhöhen können. In Anwendungsfällen wie diesem sind IoT-Geräte zunehmend mit OT-Netzwerken und Geräten in der Fertigung verbunden. Gleichzeitig eröffnen sie den Mitarbeitern auch den Zugang außerhalb der Fertigungsumgebung, um ihre Arbeit aus der Ferne zu erledigen. Dies gilt auch für viele Anwendungsfälle der erweiterten Wartung, die als zweithäufigste Edge-Priorität in der Fertigung genannt wurde. Diese erhöhte Konnektivität eröffnet eine größere Angriffsfläche in Produktionsumgebungen.

IoT: Gerne installiert und dann vergessen

Gleichzeitig werden viele IoT-Geräte einmal installiert und dann nur selten oder nie wieder gepatcht. Manchmal sind die Geräte so simpel und unidirektional im Datenfluss, dass es schwierig sein kann, ihre Software aus der Ferne zu aktualisieren. In anderen Fällen (wie es in der Welt der IoT-Kameras häufig der Fall ist) bieten die Gerätehersteller einfach nur wenig Unterstützung für die Aktualisierung anfälliger Software. Und in noch mehr Fällen wurden die Geräte möglicherweise zusammen mit sehr empfindlichen Industriemaschinen installiert, bei denen die Toleranzen für Ausfallzeiten verschwindend gering sind und Wartungsfenster für die Durchführung von Patches fast nicht existieren.

All diese Faktoren tragen wahrscheinlich wesentlich dazu bei, dass nur 29 Prozent der Befragten aus der Fertigungsindustrie im AT&T Insights Report angaben, dass sie den Einsatz von Patches als Sicherheitskontrolle zum Schutz von Komponenten in ihren Edge-Anwendungen planen. Ohne häufige Patches sind diese Geräte potenziell eine große Angriffsfläche für Kompromisse.

SASE und Zero Trust für effektive IoT-Sicherheit

Produzierende Unternehmen können die große Herausforderung des IoT in ihren Umgebungen nur durch den intelligenten Einsatz von kompensierenden Kontrollen und einer effektiven Sicherheitsarchitektur bewältigen.

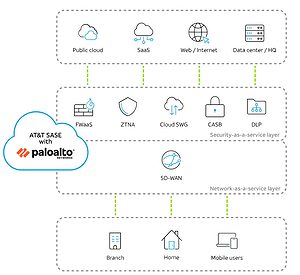

Auf breiter Front gehen die produzierenden Unternehmen zu einem modernisierten Netzwerk mit einheitlicher Sicherheit über. Die Umfrageergebnisse zeigen, dass sie nicht nur ihren Kunden, sondern auch den Mitarbeitern in und außerhalb der Produktion positive digitale Erfahrungen bieten müssen. Eine der wichtigsten Methoden, mit denen führende Industriebetriebe diesen Anforderungen gerecht werden, ist der Einsatz der Secure Access Service Edge (SASE)-Architektur und Zero Trust-Methoden.

SASE und Zero Trust ermöglichen ein Netzwerkdesign, um innovative Edge-Anwendungsfälle in der Fabrik und darüber hinaus auf sichere Weise zu realisieren. SASE bietet produzierenden Unternehmen ein schnelles Mittel zur Sicherung des IoT-Edge und zur Aufrechterhaltung der Flexibilität der Konnektivität zwischen Produktionsanlagen und Cloud-Infrastruktur.

SASE kann das Risiko nicht gepatchter IoT-Geräte auszugleichen

Sie erlauben auch die Einführung kompensierender Kontrollen, die bei der Lösung von Problemen helfen können, die beispielsweise durch eine durch die zunehmende Nutzung des IoT erweiterte Bedrohungsoberfläche entstehen. So können beispielsweise die Bedrohungsdienste von SASE dazu beitragen, das zusätzliche Risiko anfälliger, nicht gepatchter Geräte auszugleichen. IoT-Anwendungsfälle wie videobasierte Inspektionen sind nur einige von vielen Sicherheitsanwendungsfällen, bei denen SASE die produzierenden Unternehmen bei ihren Fortschritten unterstützt.

Mehr bei PaloAltoNetworks.com

Über Palo Alto Networks Palo Alto Networks, der weltweit führende Anbieter von Cybersicherheitslösungen, gestaltet die cloudbasierte Zukunft mit Technologien, die die Arbeitsweise von Menschen und Unternehmen verändern. Unsere Mission ist es, der bevorzugte Cybersicherheitspartner zu sein und unsere digitale Lebensweise zu schützen. Wir helfen Ihnen, die größten Sicherheitsherausforderungen der Welt mit kontinuierlichen Innovationen anzugehen, die die neuesten Durchbrüche in den Bereichen künstliche Intelligenz, Analytik, Automatisierung und Orchestrierung nutzen. Durch die Bereitstellung einer integrierten Plattform und die Stärkung eines wachsenden Ökosystems von Partnern sind wir führend beim Schutz von Zehntausenden von Unternehmen über Clouds, Netzwerke und mobile Geräte hinweg. Unsere Vision ist eine Welt, in der jeder Tag sicherer ist als der vorherige.