Trend Micros Pwn2Own bringt namhafte Technologiehersteller zusammen und fördert Schwachstellenforschung. Der Hacking-Wettbewerb erhöht somit die Sicherheit für etwa 1 Milliarde Endnutzer. Mit dabei als Partner: Microsoft, Tesla, Zoom und VMware. Es gab auch 1 Million an Preisgeldern.

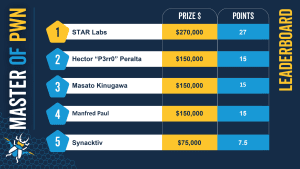

Trend Micro, einer der weltweit führenden Anbieter von Cybersicherheitslösungen, positioniert sich auch dieses Jahr mit dem Hacking-Event Pwn2Own als Technologie-Innovator. Anlässlich des 15-jährigen Jubiläums der Veranstaltung konnten 25 Zero-Day-Schwachstellen bei Software-Anbietern aufgedeckt werden. Darunter befinden sich die Partner Microsoft, Tesla, Zoom und VMware. Die Teilnehmer wurden für ihre Bemühungen mit Preisgeldern von mehr als einer Million Euro belohnt.

25 Zero-Day-Schwachstellen entdeckt

Bei dem jährlichen ausgetragenen Hacking-Wettbewerb kommen Sicherheitsforscher aus der ganzen Welt zusammen, um Unternehmenssoftware ins Visier zu nehmen und Schwachstellen in häufig genutzten Anwendungen ausfindig zu machen. Noch bevor Cyberkriminelle diese missbrauchen können, bekommen Anbieter die Chance, die Sicherheitslücken zu schließen. Die Auswahl der Zielsoftware erfolgt aus den weltweit für Unternehmen und Privatpersonen besonders kritischen Bereichen.

„Die Forscher, die an Pwn2Own teilnehmen, beeinflussen unsere Sicherheitsstrategie“, sagt Aanchal Gupta, CVP, Azure and M365 Security bei Microsoft. „Unser Team lernt jedes Mal von den Teilnehmern, die während der Veranstaltung Bugs finden und Exploits demonstrieren. Pwn2Own hebt die Messlatte für die gesamte Branche an und wir freuen uns sehr, Teil dieser Veranstaltung zu sein.

Zero Day Initiative (ZDI)

Trend Micros Zero Day Initiative (ZDI) organisiert das Event und arbeitet mit weltweit führenden Technologie-Herstellern zusammen, um die IT-Landschaft insgesamt sicherer zu machen. Neue Angriffswege zu identifizieren, wie kritische Anwendungen von Cyberkriminellen missbraucht werden können, bildet die Grundlage für Trend Micros Security-Portfolio. Das schließt Sicherheitslösungen für die Automobilindustrie mit ein.

„Homeoffice und Elektroautos werden uns auch in Zukunft begleiten. Deswegen wollen wir gewährleisten, dass die Software als Treiber der zukünftigen Technologie-Landschaft auch sicher ist – unabhängig von Art und Standort des Endgeräts“ sagt Kevin Simzer, COO von Trend Micro. Die Erkenntnisse, die bei Pwn2Own gewonnen werden, sind nicht nur für uns und unsere Kunden wertvoll. Sie dienen der ganzen IT-Community und allen Anwendern.“

Mehr bei TrendMicro.com

Über Trend Micro Als einer der weltweit führenden Anbieter von IT-Sicherheit hilft Trend Micro dabei, eine sichere Welt für den digitalen Datenaustausch zu schaffen. Mit über 30 Jahren Sicherheitsexpertise, globaler Bedrohungsforschung und beständigen Innovationen bietet Trend Micro Schutz für Unternehmen, Behörden und Privatanwender. Dank unserer XGen™ Sicherheitsstrategie profitieren unsere Lösungen von einer generationsübergreifenden Kombination von Abwehrtechniken, die für führende Umgebungen optimiert ist. Vernetzte Bedrohungsinformationen ermöglichen dabei besseren und schnelleren Schutz. Unsere vernetzten Lösungen sind für Cloud-Workloads, Endpunkte, E-Mail, das IIoT und Netzwerke optimiert und bieten zentrale Sichtbarkeit über das gesamte Unternehmen, um Bedrohung schneller erkennen und darauf reagieren zu können..