Team Nautilus, die auf den cloud-nativen Technologie-Stack spezialisierte Forschungseinheit von Aqua Security, hat eine neue Angriffsmethode entdeckt, über die Cyberkriminelle Unternehmen mit Ransomware angreifen können. Das Team konnte erstmals einen auf Python basierenden Ransomware-Angriff aufdecken, der auf die bei Datenexperten beliebte Open-Source-Software Jupyter Notebook zielt.

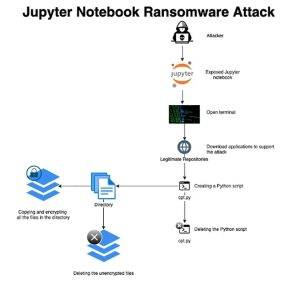

Die Angreifer verschaffen sich zunächst über falsch konfigurierte Umgebungen Zugang und führen dann ein Ransomware-Skript aus, das jede Datei in einem bestimmten Pfad auf dem Server verschlüsselt und sich nach der Ausführung selbst löscht, um den Angriff zu verschleiern. Da Jupyter Notebook zur Analyse von Daten und zur Erstellung von Datenmodellen verwendet wird, kann dieser Angriff zu erheblichen Schäden in Unternehmen führen, wenn diese Umgebungen nicht ordnungsgemäß gesichert sind.

Unternehmen und Forscher sind gefährdet

Die Forscher richteten einen Honeypot mit einer Jupyter-Anwendung ein, die mit dem Internet verbunden war und eine reale Unternehmensumgebung simulieren sollte. Sie enthielt somit Zugriff auf echte Instanzen von Jupyter Notebooks und Rohdaten, die der Angreifer verschlüsseln konnte. Tracee of Aqua Security, ein Open-Source-Laufzeit-Sicherheits- und Forensik-Tool für Linux, wurde zur Erkennung des Angriffs eingesetzt.

So greifen Cyberkriminelle über die beliebte Software Jupyter Notebooks mit Ransomware an (Bild: Aqua Security).

Für Nutzer von Jupyter Notebook gibt es einige Empfehlungen, um sich gegen diese Methode zu schützen

- Verwenden Sie Token oder eine andere Authentifizierungsmethode, um den Zugriff auf Ihre Datenentwicklungsanwendung zu kontrollieren.

- Stellen Sie sicher, dass Sie SSL verwenden, um die Daten während der Übertragung zu schützen.

- Begrenzen Sie den eingehenden Datenverkehr zur Anwendung, indem Sie entweder den Internetzugang vollständig blockieren oder, wenn die Umgebung einen Internetzugang erfordert, Netzwerkregeln oder VPN zur Kontrolle des eingehenden Datenverkehrs verwenden. Es wird auch empfohlen, den ausgehenden Zugriff zu beschränken.

- Führen Sie Ihre Anwendungen mit einem nicht privilegierten Benutzer oder einem Benutzer mit eingeschränkten Rechten aus.

- Sein Sie sich sicher, dass Sie alle Benutzer des Jupyter-Notebooks kennen. Sie können die Benutzer in einer Sqlite3-Datenbank abfragen, die Sie unter folgendem Pfad finden sollten: ‘./root/.local/share/jupyter/nbsignatures.db’. Wenn der SSH-Zugang zum Server aktiviert ist, können Sie auch die Dateien mit den autorisierten SSH-Schlüsseln überprüfen, um sicherzustellen, dass Sie alle Schlüssel kennen und dass es keine unbekannten Benutzer oder Schlüssel gibt.

Aqua Security hat einen detaillierten Blog veröffentlicht, in dem der Honeypot des Team Nautilus und die Kill Chain der beobachteten Angriffe detailliert beschrieben werden: Threat Alert: First Python Ransomware Attack Targeting Jupyter Notebooks.

Mehr bei Aquasec.com

Über Aqua Security

Aqua Security ist der größte Anbieter für reine cloud native Security. Aqua gibt seinen Kunden die Freiheit, Innovationen voranzutreiben und ihre digitale Transformation zu beschleunigen. Die Aqua-Plattform bietet Prävention, Erkennung und Reaktionsautomatisierung über den gesamten Lebenszyklus von Anwendungen, um die Lieferkette, die Cloud-Infrastruktur und laufende Workloads zu sichern – unabhängig davon, wo sie eingesetzt werden.