Trend Micro stellt neue Endpunkt-Security-Lösung für industrielle Steuerungssysteme (ICS) vor. Die Lösung wurde speziell dafür entwickelt, ICS-Umgebungen unterbrechungsfrei in ein umfassendes Cybersecurity-Konzept einzubetten.

Trend Micro, einer der weltweit führenden Anbieter von Cybersicherheit, stellt die erste OT-native Endpunkt-Sicherheitslösung ihrer Art vor, welche als Teil einer umfassenden Sicherheitslösung für Smart Factories angeboten wird. TXOne StellarProtectTM wurde von TXOne Networks entwickelt, um alle OT-Endpunkte, unabhängig von den jeweiligen Umgebungsbedingungen, in geschäftskritischen Industrial-Control-System-(ICS)-Umgebungen zu schützen.

Smart-Factory-Umgebungen bietet Angriffsflächen

Die Vielzahl an ICS-Endpunkten in Smart-Factory-Umgebungen bietet zahlreiche Angriffsflächen, da sie häufig auch ungepatchte oder anderweitig verwundbare Geräte umfasst. Eine Störung dieser Endpunkte verursacht erhebliche Beeinträchtigungen für die Produktion und kann den gesamten Betrieb gefährden. Laut dem Trend Micro 2020 Annual Cybersecurity Report ist die Fertigungsbranche eines der Hauptziele für hochinfektiöse Ransomware-Angriffe. Deshalb ist es wichtiger denn je, die Anlagen mit Technologien zu schützen, die speziell für diesen Anwendungsbereich ausgelegt sind.

„Unschöne Realität der ICS-Endpunktsicherheit ist, dass es bisher keine Sicherheitslösung gab, die speziell für die Ansprüche moderner Anlagen in der OT-Umgebung in puncto Hochverfügbarkeit entwickelt wurde“, sagt Udo Schneider, IoT Security Evangelist Europe bei Trend Micro. „Cybersicherheitslösungen für ICS-Endpunkte müssen drei Faktoren berücksichtigen, um die Anforderungen der Branche zu erfüllen: Sie dürfen nur geringe Auswirkungen auf die Leistung haben, müssen unterbrechungsfrei laufen und einen umfassenden Schutz in jeder Umgebung bieten.“

Machine Learning statt Updates

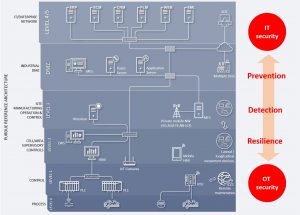

Die Cybersicherheitslösung für die Smart Factory TXOne StellarProtectTM nutzt IT- und OT-Sicherheit zum Schutz industrieller Endpunkte (Bild: Trend Micro).

Die speziellen Anforderungen der Shopfloor-Umgebung an Lösungen, die den Betrieb schützen ohne zugleich die Leistung zu beeinflussen, stellen eine Herausforderung dar. Herkömmliche Lösungen wie signaturbasierte Antiviren-Programme können zwar bekannte Bedrohungen identifizieren, benötigen jedoch eine konstante Internetverbindung und häufige Updates – was bei betriebskritischen Anlagen nicht umsetzbar ist. Fortschrittliche, auf Machine Learning (ML)basierende Lösungen sind in der Lage, Anomalien und unbekannte Bedrohungen schnell zu erkennen, bringen aber eine hohe Anzahl an False Positives mit sich, die den laufenden Betrieb beeinträchtigen kann. Während eine Applikationskontrolle oder Lockdown-basierte Lösungen zwar schlanker sind und deren Safelist die Bereitstellung vereinfacht, limitieren sie eine Maschine auch auf einen speziellen Anwendungszweck und sind deshalb nur für Systeme mit einer ganz bestimmten Verwendung geeignet. Diese einzelnen Produktlösungen leisten zwar viele hilfreiche Dienste, sind jedoch nicht in der Lage, die erforderliche Flexibilität zu bieten, um die Betriebssicherheit von Produktionsanlagen sowohl zu sichern als auch dauerhaft zu gewährleisten.

TXOne StellarProtectTM für ICS-Endpunktsicherheit

TXOne StellarProtectTM bietet mittels Machine Learning und ICS Root of Trust eine bisher einzigartige ICS-native Endpunktsicherheit gegen bereits bekannte sowie noch unbekannte Malware. Um redundante Sicherheitsscans und Leistungseinbußen zu vermeiden, sammelt ICS Root of Trust über 1.000 ICS-Softwarezertifikate und -Lizenzen und verifiziert sie bereits im Voraus. Aufgrund der angewendeten Least-Privilege-Policies ist StellarProtect nicht auf eine Internetverbindung angewiesen, um Malware-freie Angriffe abzuwehren. Produktionsunterbrechungen infolge bösartiger Angriffe oder aufgrund von Bedienungsfehlern durch Mitarbeiter werden durch die integrierte Behavior-Learning-Engine von ICS-Anwendungen verhindert.

„ICS-Endpunkt-Sicherheitslösungen müssen sich an die Anforderungen von OT-Umgebungen anpassen und nicht umgekehrt“, erklärt Udo Schneider weiter. „TXOne StellarProtect setzt einen neuen Maßstab für die Endpunktsicherheit von industriellen Steuersystemen. Wir freuen uns darauf, unsere Kunden dabei zu unterstützen, Cyber-Risiken in ihren OT-Umgebungen ohne Unterbrechungen oder Anpassungsbedarf zu minimieren.“

Mehr bei TrendMicro.com

Über Trend Micro Als einer der weltweit führenden Anbieter von IT-Sicherheit hilft Trend Micro dabei, eine sichere Welt für den digitalen Datenaustausch zu schaffen. Mit über 30 Jahren Sicherheitsexpertise, globaler Bedrohungsforschung und beständigen Innovationen bietet Trend Micro Schutz für Unternehmen, Behörden und Privatanwender. Dank unserer XGen™ Sicherheitsstrategie profitieren unsere Lösungen von einer generationsübergreifenden Kombination von Abwehrtechniken, die für führende Umgebungen optimiert ist. Vernetzte Bedrohungsinformationen ermöglichen dabei besseren und schnelleren Schutz. Unsere vernetzten Lösungen sind für Cloud-Workloads, Endpunkte, E-Mail, das IIoT und Netzwerke optimiert und bieten zentrale Sichtbarkeit über das gesamte Unternehmen, um Bedrohung schneller erkennen und darauf reagieren zu können..

Passende Artikel zum Thema