Ob groß oder klein – in fast allen Unternehmen und Organisationen, die das Sophos Rapid Response Team zu Hilfe rufen, tauchen Sicherheitsirrtümer auf. Die zehn häufigsten Fehlargumente an der Front gegen Cyberangriffe im letzten Jahr haben die Experten hier zusammengefasst und zugleich bewertet.

„Wir sind doch viel zu klein! Unser Endpoint-Schutz hält ja auch die Angreifer vom Server fern! Unsere Backups sind vor Ransomware sicher!“ – Das Sophos Rapid Response Team trifft bei seinem Kampf gegen Cyberangriffe immer wieder auf Fehleinschätzungen. Hier die Liste mit den Top 10.

Irrtum 1: Wir sind als Opfer doch viel zu klein

Viele Opfer von Cyberangriffen halten sich für zu klein, zu uninteressant oder wenig lukrativ, um bedroht zu sein. Kriminelle nehmen darauf wenig Rücksicht. Jede Person oder jedes Kleinstunternehmen mit digitaler Präsenz und Einsatz von Computern ist ein potenzielles Opfer. Die meisten Hackerangriffe erfolgen weiterhin kaum im spektakulären James-Bond-Style mit Nationalstaat-Einbindung etc., sondern werden von Opportunisten auf der Suche nach leichter Beute ausgeübt. Zu den beliebtesten Zielen zählen Unternehmen mit nicht gepatchten Sicherheitslücken oder Fehlkonfigurationen.

Wer denkt, er sei als Ziel zu unbedeutend, sollte noch heute sein Netzwerk nach verdächtigen Aktivitäten durchforsten – wie beispielsweise nach der Anwesenheit von Mimikatz (eine Open Source-Anwendung, die es dem User erlaubt Authentifizierungsdaten anzusehen und zu speichern) auf dem Domain Controller, um frühe Anzeichen eines möglichen Angriffs zu bemerken.

Irrtum 2: Uns reicht Endpoint-Schutz

Wirklich? Die Haltung, dass Endpoint-Schutz ausreicht, um Gefahren zu stoppen und Server keine eigenen Sicherheitsmaßnahmen benötigen, wird von Angreifern gern ausgenutzt: Jeder Fehler in der Konfiguration, beim Patchen oder der Sicherheit, macht Server zu einem Ziel höchster Priorität für Hacker.

Die Liste der Angriffstechniken, mit denen versucht wird, Endpoint Software zu umgehen oder zu deaktivieren und eine Erkennung durch IT-Sicherheitsteams zu vermeiden, wird von Tag zu Tag länger. Beispiele hierfür sind von Menschen durchgeführte Angriffe, die Social Engineering und viele weitere Schwachstellen ausnutzen, um sich Zugang zu verschaffen. Im Gepäck: verschleierter Schadcode, der direkt in den Speicher injiziert wird, „dateilose“ Malware-Angriffe, das Laden von DLLs (Dynamic Link Library) sowie Angriffe, die neben alltäglichen IT-Admin-Tools und -techniken auch legitime Fernzugriffsagenten wie Cobalt Strike verwenden. Traditionelle Antiviren-Technologien haben Schwierigkeiten, solche Aktivitäten zu erkennen und zu blockieren.

Eindringlinge am Endpoint lassen sich kaum aufhalten

Ebenso ist die Annahme, dass geschützte Endpoints Eindringlinge daran hindern können, sich ihren Weg zu ungeschützten Servern zu bahnen, eine Fehleinschätzung. Laut den vom Sophos Rapid Response Team untersuchten Vorfällen sind Server mittlerweile das Angriffsziel Nummer eins und Angreifer können mit gestohlenen Zugangsdaten leicht einen direkten Weg zu diesen „Kronjuwelen“ finden. Die meisten Angreifer kennen sich wenig überraschend auch mit einem Linux-Rechner aus, diese sind also genauso im Fokus. Tatsächlich hacken sich Angreifer oft in Linux-Rechner ein und installieren dort Hintertüren, um sie als sicheren Hafen zu nutzen und den Zugriff auf das anvisierte Ziel-Netzwerk zu aufrechtzuerhalten. Wenn sich ein Unternehmen nur auf die Basissicherheit verlässt, ohne fortschrittliche und integrierte Tools wie verhaltens- und AI-basierte Erkennung plus ggfs. ein rund um die Uhr von Menschen geführtes Security Operations Center, dann ist es nur eine Frage der Zeit, bis Eindringlinge an diesen Verteidigungsmaßnahmen vorbeimarschieren.

Irrglaube 3: Wir haben robuste Sicherheitsrichtlinien

Es ist wichtig, Sicherheitsrichtlinien für Anwendungen und Benutzer zu haben. Essentiell ist allerdings, dass diese auch der aktuellen IT-Infrastruktur entsprechen und nicht völlig veraltet sind, sie müssen ständig überprüft und aktualisiert werden, wenn neue Features und Funktionen zu den mit dem Netzwerk verbundenen Geräten hinzugefügt werden. Hier helfen Techniken wie Pen-Tests, Tabletop-Übungen und Testläufe der Disaster-Recovery-Pläne.

Irrtum 4: Geschützte Remote Desktop Protocol (RDP)-Server

Sie können vor Angreifern geschützt werden, indem die Ports geändert und Multi-Faktor-Authentifizierung (MFA) eingeführt werden. Nicht ganz. Der Standard-Port für RDP-Dienste ist 3389, daher werden die meisten Angreifer diesen Port scannen. Beim Scannen nach Schwachstellen werden jedoch alle offenen Dienste identifiziert, unabhängig davon, auf welchem Port sie sich befinden. Das Ändern von Ports allein bietet also wenig oder keinen Schutz.

Außerdem ist die Einführung einer Multi-Faktor-Authentifizierung zwar wichtig, erhöht aber nicht die Sicherheit, wenn die Richtlinie nicht für alle Mitarbeiter und Geräte durchgesetzt wird. RDP-Aktivitäten sollten innerhalb der schützenden Grenzen eines virtuellen privaten Netzwerks (VPN) stattfinden, aber selbst das kann eine Organisation nicht vollständig schützen, wenn die Angreifer bereits in einem Netzwerk Fuß gefasst haben. Idealerweise sollte die IT-Sicherheit die Verwendung von RDP intern und so weit wie möglich einschränken oder deaktivieren, es sei denn, seine Verwendung ist unerlässlich.

Irrtum 5: Das Blockieren von IP-Adressen aus Hochrisiko-Regionen

Das Blockieren von IP-Adressen aus bestimmten Regionen, wie Russland, China und Nordkorea schützt uns vor Angriffen aus diesen Regionen. Das Blockieren wird wahrscheinlich keinen Schaden anrichten, aber es könnte ein falsches Gefühl von Sicherheit vermitteln, wenn Unternehmen sich nur darauf verlassen. Angreifer hosten ihre schädliche Infrastruktur in vielen Ländern, z.B. mit Hubs in den USA, den Niederlanden oder anderen europäischen Ländern.

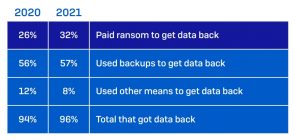

Irrglaube 6: Backups schützen uns vor den Auswirkungen von Ransomware

Studie: State of Ransomware 2021 – bereits ein Drittel der Unternehmen zahlte mit Sicherheit nicht ganz freiwillig ein Lösegeld (Bild: Sophos).

Backups von Daten sind entscheidend für den Fall eines Datenverlusts, einer technischen Störung oder einer Cyber-Attacke. Sind diese Backup-Systeme jedoch mit dem Netzwerk verbunden, sind sie in Reichweite von Angreifern und anfällig dafür, bei einem Ransomware-Angriff verschlüsselt, gelöscht oder deaktiviert zu werden. Auch gilt es zu bedenken, dass die Begrenzung der Anzahl von Personen mit Zugriff auf die Backups die Sicherheit nicht wesentlich erhöht, da die Angreifer diese im Netzwerk wahrscheinlich schon mit Zugangsdaten ausgespäht haben. Weiterhin ist auch bei der Speicherung von Backups in der Cloud Vorsicht geboten – in einem vom Sophos Rapid Response Team untersuchten Fall schickten die Angreifer dem Cloud-Service-Provider eine E-Mail von einem gehackten IT-Administrator-Konto und forderten ihn auf, alle Backups zu löschen. Der Anbieter kam der Aufforderung nach.

Der Industriestandard für sichere Backups zur Wiederherstellung von Daten und Systemen nach einem Ransomware-Angriff lautet 3-2-1: drei Kopien unter Verwendung von zwei verschiedenen Systemen, von denen eines zusätzlich offline ist. Ein zusätzlicher Hinweis: Offline-Backups schützen die Daten nicht vor Ransomware-Angriffen, bei denen die Kriminellen die Daten stehlen und damit drohen, sie zu veröffentlichen, anstatt sie ‘nur‘ zu verschlüsseln.

Irrtum 7: Unsere Mitarbeiter verstehen Sicherheit

Nach der Studie „State of Ransomware 2021“ glauben 22 Prozent der Unternehmen, dass sie in den nächsten zwölf Monaten Opfer von Ransomware sein werden, weil es schwer ist, Endanwender davon abzuhalten, die Sicherheit zu gefährden.

Social-Engineering-Taktiken wie Phishing-E-Mails sind immer schwieriger zu erkennen. Die Nachrichten sind oft von Hand verfasst, präzise geschrieben, überzeugend und sorgfältig ausgewählt. Die Mitarbeiter müssen genau wissen, wie sie verdächtige Nachrichten erkennen können und was zu tun ist, wenn sie eine solche erhalten. Wen benachrichtigen sie, damit andere Mitarbeiter in Alarmbereitschaft versetzt werden können?

Irrtum 8: Incident Response-Teams können meine Daten nach einem Ransomware-Angriff wiederherstellen

Leider ist das recht unwahrscheinlich. Angreifer machen heute viel weniger Fehler und der Verschlüsselungsprozess hat sich verbessert. Es ist leichtsinnig, sich darauf zu verlassen, dass die Security-Spezialisten eine Möglichkeit finden, den Schaden rückgängig zu machen. Automatische Backups sind von der meisten modernen Ransomware ebenfalls betroffen und ein Wiederherstellen der Originaldaten ist damit kaum noch möglich.

Irrtum 9: Die Zahlung des Lösegelds wird unsere Daten nach einem Ransomware-Angriff wiederherstellen

Dieser Trugschluss ist wohl der bitterste, denn laut der „State of Ransomware“-Umfrage 2021 stellt ein Unternehmen, das das Lösegeld zahlt, im Durchschnitt nur etwa zwei Drittel (65 Prozent) seiner Daten wieder her. Lediglich 8 Prozent erhielten alle Daten zurück, und 29 Prozent konnten weniger als die Hälfte wiederherstellen. Die Zahlung des Lösegelds ist – auch wenn es die einfachste Option zu sein scheint und womöglich durch die Cyber-Versicherungspolice abgedeckt ist – keine Lösung, um wieder auf die Beine zu kommen.

Außerdem ist die Wiederherstellung der Daten nur ein Teil des Wiederherstellungsprozesses – in den meisten Fällen legt die Ransomware die Computer komplett lahm, wodurch Software und Systeme von Grund auf neu aufgebaut werden müssen, bevor die Daten wiederhergestellt werden können. Die „State of Ransomware“-Umfrage ergab, dass die Wiederherstellungskosten im Durchschnitt zehnmal so hoch sind wie die Lösegeldforderung.

Irrglaube 10: Ransomware ist der komplette Angriff – wenn wir das überleben, sind wir sicher

Die letzte Hiobsbotschaft: dies ist leider selten der Fall. Ransomware ist in den allermeisten Fällen nur der Punkt, an dem die Angreifer das Opfer darauf aufmerksam machen, dass sie da sind und was sie getan haben.

Die Angreifer waren wahrscheinlich schon Tage, wenn nicht Wochen, im Netzwerk, bevor sie die Ransomware gestartet haben. Sie haben es erkundet, Backups deaktiviert oder gelöscht, die Computer mit wichtigen Informationen oder Anwendungen gefunden, die sie verschlüsseln wollten, Informationen entfernt und zusätzliche Nutzdaten oder Backdoors installiert. Das Verbleiben in den Netzwerken der Opfer ermöglicht es den Angreifern, einen zweiten Angriff zu starten. Wann immer sie wollen.

Mehr bei Sophos.com

Über Sophos Mehr als 100 Millionen Anwender in 150 Ländern vertrauen auf Sophos. Wir bieten den besten Schutz vor komplexen IT-Bedrohungen und Datenverlusten. Unsere umfassenden Sicherheitslösungen sind einfach bereitzustellen, zu bedienen und zu verwalten. Dabei bieten sie die branchenweit niedrigste Total Cost of Ownership. Das Angebot von Sophos umfasst preisgekrönte Verschlüsselungslösungen, Sicherheitslösungen für Endpoints, Netzwerke, mobile Geräte, E-Mails und Web. Dazu kommt Unterstützung aus den SophosLabs, unserem weltweiten Netzwerk eigener Analysezentren. Die Sophos Hauptsitze sind in Boston, USA, und Oxford, UK.