In der DACH-Region wurden 55 Prozent der Unternehmen Opfer eines Spear-Phishing-Angriffs in den letzten 12 Monaten, so das Ergebnis des neuen Spear-Phishing-Trends-Report 2023 von Barracuda Networks.

Damit lag DACH im internationalen Vergleich (50 Prozent) leicht über dem Durchschnitt. Bei 24 Prozent aller Unternehmen war zudem mindestens ein E-Mail-Konto durch Account Takeover betroffen. Dabei versenden Cyberkriminelle durchschnittlich 370 bösartige E-Mails von jedem kompromittierten Konto.

Der Bericht enthält Barracuda Spear-Phishing-Daten und -Analysen, die auf einem Datensatz basieren, der 50 Milliarden E-Mails in 3,5 Millionen Postfächern umfasst, darunter fast 30 Millionen Spear-Phishing-E-Mails. Zudem beinhaltet der Report Umfrageergebnisse aus einer von Barracuda in Auftrag gegebenen Untersuchung. Die von dem unabhängigen Marktforschungsunternehmen Vanson Bourne durchgeführte Studie befragte IT-Fachleute von der ersten bis zur höchsten Führungsebene in 1.350 Unternehmen mit 100 bis 2.500 Mitarbeitern aus verschiedenen Branchen in den USA, EMEA und APAC. Davon stammten 150 Befragte aus der DACH-Region.

E-Mail-Angriffe immer mehr in Massen

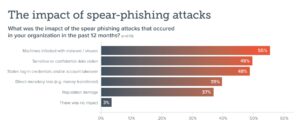

🔎 Welche Auswirkungen hatten die Spear-Phishing-Angriffe in Ihrem Unternehmen in den letzten 12 Monaten? (Bild: Barracuda).

Insgesamt zeigt die Studie, dass Cyberkriminelle Unternehmen weiterhin mit gezielten E-Mail-Angriffen überhäufen und viele Unternehmen Mühe haben, damit Schritt zu halten. Obwohl Spear-Phishing-Angriffe nur in geringem Umfang stattfinden, sind sie weit verbreitet und im Vergleich zu anderen Arten von E-Mail-Angriffen sehr erfolgreich.

- Spear-Phishing ist weit verbreitet: 50 Prozent der international untersuchten Unternehmen waren 2022 Opfer von Spear-Phishing, und ein typisches Unternehmen erhielt täglich 5 hochpersonalisierte Spear-Phishing-E-Mails.

- Diese Angriffe sind sehr erfolgreich: Laut Barracuda-Daten machen Spear-Phishing-Angriffe nur 0,1 Prozent aller E-Mail-basierten Angriffe aus, aber sie sind für 66 Prozent aller Sicherheitsverletzungen verantwortlich.

- Unternehmen spüren die Auswirkungen: 55 Prozent der Befragten, die einen Spear-Phishing-Angriff erlebten, berichteten, dass ihre Rechner mit Malware oder Viren infiziert wurden (50 Prozent in DACH). 49 Prozent gaben an, dass sensible Daten gestohlen wurden (56 Prozent in DACH). 48 Prozent waren von gestohlenen Anmeldedaten und/oder Account Takeover betroffen – in der DACH-Region waren es sogar 62 Prozent. 39 Prozent aller befragten Unternehmen berichteten zudem über direkte finanzielle Verluste.

- Die Erkennung von und Reaktion auf Bedrohungen bleibt eine Herausforderung: Im Durchschnitt benötigen Unternehmen fast 100 Stunden, um eine E-Mail-Bedrohung nach der Zustellung zu erkennen, darauf zu reagieren und Abhilfe zu schaffen: 43 Stunden, um den Angriff zu erkennen, und 56 Stunden, um zu reagieren und Abhilfe zu schaffen, nachdem der Angriff erkannt wurde.

Vorfall: 22 Stunden bis zur Entdeckung

DACH-Unternehmen schnitten hierbei etwas besser ab: Bei ihnen lag nach eigenen Angaben die durchschnittliche Zeit bis zur Entdeckung nach einem Vorfall bei 22 Stunden und die durchschnittliche Zeit nach der Entdeckung eines Angriffs bis zur Reaktion und Behebung bei 44 Stunden. Als größte Hindernisse für eine schnelle Reaktion und Schadensbegrenzung nannten die IT-Fachleute in DACH eine fehlende Automatisierung (40 Prozent), mangelndes Wissen der Mitarbeiter (38 Prozent) sowie einen Mangel an Personal (34 Prozent).

- Fernarbeit erhöht die Risiken: Benutzer in Unternehmen mit mehr als 50 Prozent Remote-Mitarbeitern berichten über eine höhere Anzahl verdächtiger E-Mails – im Durchschnitt 12 pro Tag (13 in DACH), verglichen mit 9 pro Tag (7 in DACH) bei Unternehmen mit weniger als 50 Prozent Remote-Mitarbeitern.

- Mehr Remote-Mitarbeiter verlangsamen im Durchschnitt Erkennung und Reaktion: Unternehmen mit einem Anteil von mehr als 50 Prozent Remote-Mitarbeiter gaben außerdem an, dass sowohl die Erkennung als auch die Reaktion auf E-Mail-Sicherheitsvorfälle länger dauert: 55 Stunden für die Erkennung und 63 Stunden für die Reaktion und Schadensbegrenzung, verglichen mit durchschnittlich 36 respektive 51 Stunden für Unternehmen mit weniger Remote-Mitarbeitern.

In der DACH-Region kehrte sich dieses Verhältnis im Vergleich zum internationalen Durchschnitt jedoch um. Unternehmen mit einem Anteil von mehr als 50 Prozent Remote-Mitarbeitern benötigten nur 15 Stunden für die Erkennung und 30 Stunden für die Reaktion und Schadensbegrenzung, verglichen mit 24 Stunden respektive 49 Stunden für Unternehmen mit weniger als 50 Prozent an Remote-Mitarbeitern.

Spear-Phishing ist immer noch erfolgreich

„Obwohl Spear-Phishing nur ein geringes Volumen hat, führt diese Technik mit ihren gezielten und Social-Engineering-Taktiken zu einer unverhältnismäßig hohen Anzahl erfolgreicher Angriffe, und die Auswirkungen eines einzigen erfolgreichen Angriffs können verheerend sein”, so Fleming Shi, CTO von Barracuda. „Um diesen hocheffektiven Angriffen einen Schritt voraus zu sein, müssen Unternehmen in Lösungen zum Schutz vor Account Takeover investieren, die über künstliche Intelligenz verfügen. Solche Tools haben eine weitaus höhere Wirksamkeit als regelbasierte Erkennungsmechanismen. Eine verbesserte Effizienz bei der Erkennung wird dazu beitragen, Spear-Phishing zu stoppen und den Reaktionsaufwand während eines Angriffs zu reduzieren.”

Mehr bei Barracuda.com

Über Barracuda Networks Barracuda ist bestrebt, die Welt zu einem sichereren Ort zu machen und überzeugt davon, dass jedes Unternehmen Zugang zu Cloud-fähigen, unternehmensweiten Sicherheitslösungen haben sollte, die einfach zu erwerben, zu implementieren und zu nutzen sind. Barracuda schützt E-Mails, Netzwerke, Daten und Anwendungen mit innovativen Lösungen, die im Zuge der Customer Journey wachsen und sich anpassen. Mehr als 150.000 Unternehmen weltweit vertrauen Barracuda, damit diese sich auf ein Wachstum ihres Geschäfts konzentrieren können. Für weitere Informationen besuchen Sie www.barracuda.com.