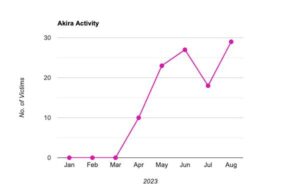

Die Ransomware-Gruppe Akira erlangte in kurzer Zeit Bekanntheit. Die Gruppe tauchte im März 2023 auf und war bereits im August die viertaktivste Gruppe, die von ihren Opfern Lösegeld in Millionenhöhe forderte. Logpoint hat die Taktiken, Techniken und Prozesse analysiert.

Akira konzentriert sich hauptsächlich auf Unternehmen verschiedener Branchen in Großbritannien und den USA, darunter Bildung, Finanzen, Immobilien, Produktion und Beratung.

„Akira hat sich als äußerst aktiv herausgestellt und in kurzer Zeit eine umfangreiche Opferliste angehäuft. Mit jedem Angriff entwickelt sich die Gruppe mit zusätzlichen Fähigkeiten weiter“, sagt Swachchhanda Shrawan Poudel, Logpoint Security Research Engineer. „Seit der Entstehung im März hat die Gruppe bereits eine Reihe von Opfern, und es deutet nichts darauf hin, dass ihre Aktivitäten abnehmen. Das Gegenteil ist der Fall, denn die Zahl der Opfer nimmt jeden Monat zu.“

APT Akira bereits auf Platz 4 der Rangliste

Bei der Ransomware handelt es sich um eine hoch entwickelte Schadsoftware, die darauf abzielt, die Dateien auf dem System eines Opfers zu verschlüsseln, Schattenkopien zu löschen und Anweisungen für die Zahlung des Lösegelds und die Datenwiederherstellung bereitzustellen. Sie verwendet Verschlüsselungsalgorithmen, Ausschlusskriterien und ein Kommunikationssystem basierend auf TOR, um bösartige Operationen durchzuführen.

Die Untersuchungen von Logpoint haben die Infektionskette von Akira durch Malware-Analysen aufgedeckt. Akira zielt aktiv auf Cisco ASA VPNs ohne Multifaktor-Authentifizierung ab, um CVE-2023-20269 als Eintrittspunkt für ihre Ransomware auszunutzen. Die Mitglieder der Gruppe verwenden in ihren Angriffen verschiedene Malware-Muster, die eine Reihe von Schritten zur Verschlüsselung von Opferdateien auslösen, darunter das Löschen von Schattenkopien, die Suche nach Dateien und Verzeichnissen sowie den Prozess der Aufzählung und Verschlüsselung.

Akira-Ransomware agiert gnadenlos

„Das Aufkommen von Akira zeigt, wie wichtig grundlegende Maßnahmen für die Cybersicherheit sind“, sagt Swachchhanda Shrawan Poudel. „In diesem Fall kann die Implementierung einer Multifaktor-Authentifizierung den Unterschied zwischen einer verheerenden Cyberattacke und einem harmlosen Angriffsversuch ausmachen. Unternehmen müssen Risiken beobachten und angemessene Schutzmaßnahmen ergreifen. Dazu gehört das Aktualisieren von Software und Systemen, die Überprüfung privilegierter Konten und die Segmentierung des Netzwerks.“

Logpoints Security Operations Plattform, Converged SIEM, bietet umfassende Tools und Funktionen zur Identifizierung, Bewertung und Eindämmung der Auswirkungen von Akira-Ransomware. Mit Funktionen wie der nativen Endpunktlösung AgentX und SOAR mit vorkonfigurierten Playbooks können Sicherheitsteams wichtige Schritte zur Incident Response automatisieren, wichtige Protokolle und Daten sammeln und die Erkennung und Beseitigung von Malware beschleunigen.

Logpoint hält in seinem Blog einen vollständigen Bericht über Akira bereit. Dort erhält man einen tiefen Einblick in die Infizierungskette, die technische Analyse von Malware-Samples und Empfehlungen zum Schutz vor der Bedrohung.

Mehr bei Logpoint.com

Über Logpoint

Logpoint ist Hersteller einer zuverlässigen, innovativen Plattform für Cybersecurity-Operationen. Mit der Kombination aus hochentwickelter Technologie und einem tiefen Verständnis für die Herausforderungen der Kunden stärkt Logpoint die Fähigkeiten der Sicherheitsteams und hilft ihnen, aktuelle und zukünftige Bedrohungen zu bekämpfen. Logpoint bietet SIEM-, UEBA-, SOAR- und SAP-Sicherheitstechnologien, die zu einer vollständigen Plattform konvergieren, die Bedrohungen effizient erkennt, Fehlalarme minimiert, Risiken selbstständig priorisiert, auf Vorfälle reagiert und vieles mehr.