Der Hafen von Lissabon zählt zu Portugals kritischer Infrastruktur. Nun wurde bekannt, dass Lockbit die lenkenden Systeme des Hafens gehackt hat und verlangt nun ein Lösegeld in Höhe von 1,5 Millionen Dollar.

Bereits an Weihnachten hat die Ransomware-Gruppe LockBit einen Cyberangriff auf den Hafenbetreiber Port of Lisbon Administration (APL), den drittgrößten Hafen Portugals, ausgeführt. Der Hafen zählt laut Portugals Regierung zu der kritischen Infrastruktur von Portugal. Der Hafen von Lissabon ist zwar nur der Drittgrößte des Landes, zählt aber durchs seine strategische Lage und seinen Dienstleistungen für Fracht- Container- und Kreuzfahrtschiffe zu den wichtigsten Häfen Europas.

Erfolgreicher Hack – Hafen aber weiter in Betrieb

Der Betreiber des Lissabonner Hafen hat noch bis zu 18.01.2023 Zeit das Lösegeld zu zahlen (Bild: B2B-C-S).

Aktuell ist die Webseite des Unternehmens APL nicht zu erreichen. Allerdings gab es eine kurze Meldung von APL über die lokalen Medien. Darin versicherte der Betreiber, dass man zwar Opfer der Attacke ist, aber dass der Betrieb des Hafens dadurch nicht so stark beeinflusst wird, dass man ihn schließen müsste.

Der Betreiber APL hat zwar nichts weiter zu der Attacke von LockBit verlauten lassen, aber dass es sich um einen Angriff mit Ransomware handelt ist klar. Denn die Daten von APL sind in Auszügen auf der Leak-Seite von Lockbit zu finden. Dort sind Screenshots von Unterlagen zu sehen. LockBit sagt dazu, es handle sich um Finanzberichte, Audits, Budgets, Verträge, Frachtinformationen, Schiffsprotokolle und Besatzungsdetails. Auch Hafendokumentation und diverse E-Mail-Korrespondenz soll dabei sein. Die Screenshots sind auf der Leak-Seite zu sehen, aber deren Echtheit ist natürlich offen.

Der klassische Countdown auf der Leak-Seite zeigt an, dass LockBit die Daten am 18. Januar 2023 veröffentlichen will, sofern nicht bezahlt wird. Wie immer haben erpresste Unternehmen auch die Möglichkeit für 1.000 Dollar die Countdown um 24 Stunden zu verlängern.

LockBit-Erpresser mit Gewissen?

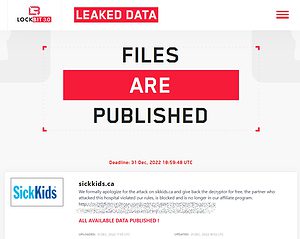

Das in Toronto attackierte Kinderkrankenhaus erhält kostenlos die Entschlüsselungs-Software (Bild: B2B-C-S).

Fast zeitgleich zu der Attacke auf den Hafen von Lissabon hat eine andere Gruppe ein Kinderkrankenhaus in Toronto in Kanada mit der LockBit-Ransomware attackiert. Die Gruppe nutzte als sogenannter Affiliate-Partner die Ransomware und die Infrastruktur von LockBit. Dafür geben die kleineren Gruppen eine gewisse Summe an LockBit ab. Aber auch bei diesen Affiliate-Programm für Cybergangster scheint es eine Art Vereinbarung zu geben. Darin ist wohl deklariert, dass gewisse Institutionen nicht attackiert werden dürfen. Dazu zählen wohl auch Kinderkrankenhäuser.

Kinderkrankenhaus erhält kostenlos Entschlüsselungshilfe

LockBit hat sich für die Attacke entschuldigt, den Affiliate-Partner aus dem Cybergangster-Partner-Programm geworfen und die Verschlüsselungs-Keys an das Krankenhaus übergeben. Auf der Leak-Seite findet sich folgender Text: „Wir entschuldigen uns in aller Form für den Angriff auf sikkids.ca und geben den Decryptor kostenlos zurück. Der Partner, der dieses Krankenhaus angegriffen hat, hat gegen unsere Regeln verstoßen, ist blockiert und ist nicht mehr in unserem Partnerprogramm.“

Red./sel