Die neue Sophos-Studie „State of Ransomware 2022″ belegt: 67 Prozent der deutschen Unternehmen waren bereits von Erpressermalware betroffen. 2020 waren es noch 46 Prozent. Das durchschnittlich gezahlte Lösegeld in Deutschland stieg um fast das Doppelte auf über 250.000 Euro.

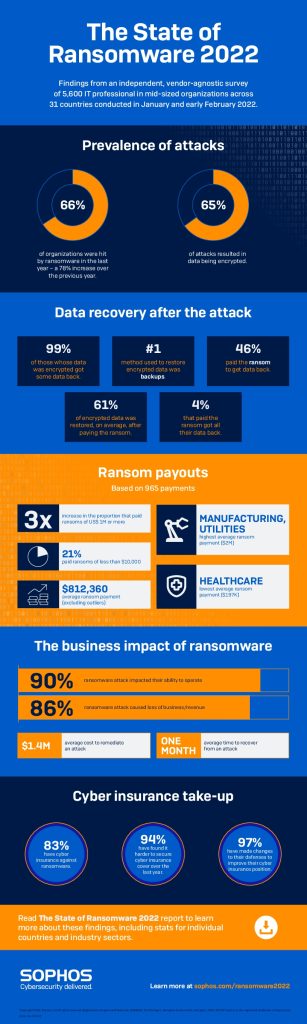

Sophos veröffentlichte seine jährliche Studie „State of Ransomware 2022“, die einen Überblick über die Ransomware-Entwicklung in der Praxis gibt. Der Report zeigt, dass 67% der in Deutschland befragten Unternehmen (global 66%) im Jahr 2021 von Ransomware betroffen waren, gegenüber 46% im Jahr 2020. Das durchschnittliche Lösegeld, das von deutschen Unternehmen gezahlt wurde, deren Daten bei ihrem größten Ransomware-Angriff verschlüsselt wurden, hat sich fast verdoppelt und beträgt 253.160 EUR. Nachdem in der Befragung im Vorjahr keine Unternehmen aus Deutschland eine Lösegeldsumme von 925.789 EUR (1 Million US-Dollar) oder mehr zahlten, ist dieser Wert bei der jüngsten Befragung auf 9% angesprungen (global 11 %).

42% (global 46%) der deutschen Unternehmen, deren Daten verschlüsselt wurden, zahlten das Lösegeld, um ihre Daten zurückzubekommen, auch wenn sie über andere Mittel zur Datenwiederherstellung verfügten, z. B. Backups.

42% der deutschen Unternehmen haben Lösegeld gezahlt

Der Bericht fasst die Auswirkungen von Ransomware auf 5.600 mittelständische Unternehmen in 31 Ländern in Europa, Nord- und Südamerika, Asien-Pazifik und Zentralasien, dem Nahen Osten und Afrika zusammen, wobei international 965 (in Deutschland 56) Unternehmen konkrete Angaben zu Ransomware-Zahlungen machten.

Der Bericht fasst die Auswirkungen von Ransomware auf 5.600 mittelständische Unternehmen in 31 Ländern in Europa, Nord- und Südamerika, Asien-Pazifik und Zentralasien, dem Nahen Osten und Afrika zusammen, wobei international 965 (in Deutschland 56) Unternehmen konkrete Angaben zu Ransomware-Zahlungen machten.

„Neben den eskalierenden Zahlungen zeigt die Umfrage auch, dass der Anteil der zahlungswilligen Opfer weiter ansteigt, selbst wenn sie andere Optionen zur Verfügung haben“, sagt Chester Wisniewski, Principal Research Scientist bei Sophos. „Dafür kann es mehrere Gründe geben, etwa unvollständige Backups oder das Verhindern der Veröffentlichung gestohlener Daten auf einer Public-Leaks-Seite. Nach einem Ransomware-Angriff besteht oft ein großer Druck, den Betrieb so schnell wie möglich wieder aufzunehmen. Die Wiederherstellung verschlüsselter Daten mit Hilfe von Backups kann ein schwieriger und zeitaufwändiger Prozess sein. Daher ist es scheinbar verlockend, ein Lösegeld für die Datenentschlüsselung zu zahlen, weil dies als eine schnelle Option erscheint. Dieses Vorgehen ist aber mit hohen Risiken verbunden. Unternehmen wissen nicht, was die Angreifer außer der Ransomware-Attacke eventuell noch im Netzwerk getan haben, beispielsweise Hintertüren für künftige Angriffe installiert oder Kennwörtern kopiert. Wenn Unternehmen die wiederhergestellten Daten nicht gründlich bereinigen, haben sie am Ende im Worst Case immer noch potenziell schädliche Programme in ihrem Netzwerk und sind möglicherweise einem erneuten Angriff ausgesetzt.“

Die wichtigsten Ergebnisse der „State of Ransomware 2022‘“-Studie

- Höhere Lösegeldzahlungen: Im Jahr 2021 gaben 9% (global 11%) der deutschen Unternehmen an, dass sie Lösegeld in Höhe von 925.789 EUR (1 Million US-Dollar) oder mehr gezahlt haben. Im Jahr 2020 zahlte kein deutsches Unternehmen mehr als 925.789 EUR Lösegeld (global 3%). Der Anteil der deutschen Unternehmen, die weniger als 9.257 EUR (10.000 US-Dollar) gezahlt haben, ist von 35% im Jahr 2020 auf 13% gesunken.

- Mehr Opfer zahlen Lösegeld: Im Jahr 2021 zahlten 42% (global 46%) der deutschen Unternehmen, deren Daten durch einen Ransomware-Angriff verschlüsselt wurden, das Lösegeld. Aus globaler Sicht zahlten 26% der Unternehmen, die im Jahr 2021 verschlüsselte Daten mithilfe von Backups wiederherstellen konnten, ebenfalls das Lösegeld.

- Die Auswirkungen eines Ransomware-Angriffs können immens sein: Die durchschnittlichen Kosten für die Wiederherstellung nach einem Ransomware-Angriff im Jahr 2021 betrugen für deutsche Unternehmen 1.601.615 EUR (global 1,4 Millionen US-Dollar / 1.296.105 EUR). Es dauerte im Durchschnitt einen Monat, um den Schaden und die Geschäftsunterbrechung zu beheben. 92% (global 90%) der deutschen Unternehmen gaben an, dass der Angriff ihre Betriebsfähigkeit beeinträchtigt hat, und 84% der Opfer gaben an, dass sie aufgrund des Angriffs Geschäfts- und/oder Umsatzeinbußen erlitten haben.

- Viele Unternehmen verlassen sich auf eine Cyber-Versicherung, um sich von einem Ransomware-Angriff zu erholen: In Deutschland hatten 80% (global 83%) der befragten Unternehmen eine Cyber-Versicherung, die sie im Falle eines Ransomware-Angriffs abdeckt. In 98% der deutschen Vorfälle zahlte der Versicherer einige oder alle entstandenen Kosten, lediglich bei 41% wurde die gesamte Lösegeldforderung abgedeckt.

- Vierundneunzig Prozent derjenigen, die eine Cyberversicherung abgeschlossen haben, gaben an, dass sich ihre Erfahrungen beim Abschluss einer solchen Versicherung in den letzten zwölf Monaten verändert haben: Dieses Empfinden äußert sich vor allem durch höhere Anforderungen an Cyber-Sicherheitsmaßnahmen, komplexere oder teurere Policen und weniger Unternehmen, die Versicherungsschutz anbieten.

Höhepunkt bei Ransomware erreicht?

„Die Ergebnisse deuten darauf hin, dass wir möglicherweise einen Höhepunkt in der Entwicklung von Ransomware erreicht haben, wo die Gier der Angreifer nach immer höheren Lösegeldzahlungen frontal mit einer Verhärtung des Cyberversicherungsmarktes kollidiert. Die Versicherer versuchen zunehmend ihr Ransomware-Risiko und ihre Exponierung zu reduzieren“, sagt Wisniewski. „In den letzten Jahren ist es für Cyberkriminelle immer einfacher geworden, Ransomware einzusetzen, da fast alles als Service verfügbar ist. Zudem haben viele Cyber-Versicherungsanbieter eine breite Palette von Wiederherstellungskosten aufgrund von Ransomware, einschließlich des Lösegelds, abgedeckt, was wahrscheinlich zu immer höheren Lösegeldforderungen beigetragen hat. Die Ergebnisse deuten auch darauf hin, dass die Cyber-Versicherungen härter werden und die Opfer von Ransomware in Zukunft möglicherweise weniger bereit oder weniger in der Lage sein werden, extrem hohe Lösegelder zu zahlen. Leider ist es unwahrscheinlich, dass dies das Gesamtrisiko eines Ransomware-Angriffs verringert. Ransomware-Angriffe sind nicht so ressourcenintensiv wie andere, handwerklich ausgefeiltere Cyberattacken. Daher ist jedes Lösegeld ein lohnender Gewinn und Cyberkriminelle werden sich auch weiterhin die leicht erreichbaren Ziele aussuchen.“

Best Practices zum Schutz vor Ransomware und ähnlichen Cyberattacken

- Installiation und Pflege hochwertiger Schutzmaßnahmen im gesamten Unternehmen. Regelmäßige Prüfungen und Sicherheitskontrollen stellen sicher, dass die Sicherheitsvorkehrungen dauerhaft den Anforderungen des Unternehmens entsprechen.

- Aktive Suche nach Bedrohungen, um Angreifer zu identifizieren und zu stoppen, bevor sie ihre Attacken ausführen können. Wenn das IT- oder Security-Team nicht die Ressourcen oder die Kenntnisse hat, dies selbst zu tun, sollten Spezialisten für Managed Detection and Response (MDR) beauftragt werden.

- Härtung der IT-Umgebung durch Aufspüren und Schließen gefährlicher Sicherheitslücken, wie beispielsweise ungepatchte Geräte, ungeschützte Rechner, oder offene RDP-Ports, werden durch Extended Detection and Response (XDR)-Lösungen identifiziert und eliminiert.

- Auf das Schlimmste vorbereitet sein. Unternehmen sollten wissen, was zu tun ist, wenn ein Cybervorfall eintritt und den Notfallplan stets auf dem neuesten Stand halten.

- Erstellen von Backups und das Testen der Wiederherstellung, damit das Unternehmen so schnell wie möglich und mit minimalen Unterbrechungen den Betrieb wieder aufnehmen kann.

Über die Studie

Die State of Ransomware 2022 Studie befasst sich mit Ransomware-Vorfällen und Erfahrungen im Jahr 2021. Die Umfrage wurde von Vanson Bourne, einem unabhängigen Spezialisten für Marktforschung, im Januar und Februar 2022 durchgeführt. Befragt wurden 5.600 IT-Entscheidungsträger in 31 Ländern, in den USA, Kanada, Brasilien, Chile, Kolumbien, Mexiko, Österreich, Frankreich, Deutschland, Ungarn, Großbritannien, Italien, den Niederlanden, Belgien, Spanien, Schweden, der Schweiz, Polen, der Tschechischen Republik, der Türkei, Israel, den Vereinigten Arabischen Emiraten, Saudi-Arabien, Indien, Nigeria, Südafrika, Australien, Japan, Singapur, Malaysia und den Philippinen. Alle Befragten stammten aus mittelständischen Unternehmen mit 100 bis 5.000 Mitarbeitern.

Hinweis: Für die globale Umfrage wurde „von Ransomware betroffen“ definiert als ein oder mehrere Geräte, die von einem Ransomware-Angriff betroffen sind, aber nicht unbedingt verschlüsselt wurden. Wenn nicht anders angegeben, wurden die Befragten gebeten, über ihren wichtigsten Angriff zu berichten.

Mehr bei Sophos.com

Über Sophos Mehr als 100 Millionen Anwender in 150 Ländern vertrauen auf Sophos. Wir bieten den besten Schutz vor komplexen IT-Bedrohungen und Datenverlusten. Unsere umfassenden Sicherheitslösungen sind einfach bereitzustellen, zu bedienen und zu verwalten. Dabei bieten sie die branchenweit niedrigste Total Cost of Ownership. Das Angebot von Sophos umfasst preisgekrönte Verschlüsselungslösungen, Sicherheitslösungen für Endpoints, Netzwerke, mobile Geräte, E-Mails und Web. Dazu kommt Unterstützung aus den SophosLabs, unserem weltweiten Netzwerk eigener Analysezentren. Die Sophos Hauptsitze sind in Boston, USA, und Oxford, UK.