Cyberkriminalität bleibt eine der größten Bedrohungen weltweit: Im neuen Cyber Threat Report Edition 2021/2022 veröffentlicht der E-Mail-Cloud-Security- und Backup-Provider Hornetsecurity die neusten Insights und Daten zur aktuellen Bedrohungslage mit Fokus auf den Haupteinfallsvektor E-Mail-Kommunikation.

Der Report gibt unter anderem Einblicke in die Entwicklungen des Spam- und Advanced Threat-Aufkommens, zeigt auf, welche Branchen derzeit am meisten bedroht sind und identifiziert die am häufigsten verwendeten Methoden bei Cyberangriffen. Zudem werden die „Threat-Highlights“ des vergangenen Jahres hervorgehoben.

40 Prozent aller eingehenden E-Mails mit Bedrohung

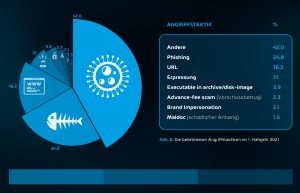

Als Hauptkommunikationsmittel für Unternehmen ist die E-Mail eines der Haupteinfallstore für Cyberkriminalität. Die Threat Researcher des Hornetsecurity Security Labs stellten fest, dass 40 % aller eingehenden E-Mails des gesamten E-Mail-Verkehrs im Untersuchungszeitraum eine potenzielle Bedrohung darstellten. Darunter fallen vor allem Spam, Phishing E-Mails sowie Advanced Threats, wie CEO-Fraud und jegliche Art von Schadsoftware. Phishing, schädliche Links und Ransomware zählen zu den populärsten Angriffstaktiken der Hacker. Beliebt ist vor allem die „Brand Impersonation“. Hierfür kopieren Cyberkriminelle das Corporate Design der imitierten Firma und benennen die Absenderadresse so, dass sie von der originalen E-Mail-Adresse kaum zu unterscheiden ist. Ziel ist es vor allem an die Zugangsdaten der Nutzer zu gelangen oder über versteckte Links Malware zu verbreiten. Mit 16,5 % ist die Deutsche Post bzw. DHL unter den Top 5 der am häufigsten imitierten Marken.

Ransomleaks: Trend nimmt größere Ausmaße an

Vor knapp zwei Jahren noch in den Kinderschuhen, sind Ransomleaks mittlerweile weit verbreitet. Diese stellen eine Erweiterung der bisher bekannten Angriffe mit Ransomware dar: Bei Ransomleak-Angriffen werden sensible Daten der Betroffenen zunächst kopiert und anschließend verschlüsselt. Wird die Zahlung des Lösegelds für die Entschlüsselung allerdings abgelehnt, drohen die Cyberkriminellen, die kopierten Daten auf sogenannten Leak-Webseiten zu veröffentlichen.

Auf der Leak-Website der Ransomware REvil wurden rund 140 Daten veröffentlicht, beinahe täglich kommen neue hinzu. Damit liegt die Hackergruppe jedoch „nur“ auf dem 5. Platz der Leak-Webseiten mit den meisten veröffentlichten Daten von Ransomleak-Opfern. Neben diesen und weiteren Insights zur derzeitigen Lage der weltweiten Cyberkriminalität, gibt der Cyber Threat Report Edition 2021/2022 auch einen Ausblick auf weitere mögliche Entwicklungen. Der Cyber Threat Report Edition 2021/2022 mit Daten, Zahlen und Grafiken steht online zum Download bereit.

Mehr bei Hornetsecurity.com

Über Hornetsecurity Hornetsecurity ist der in Europa führende deutsche Cloud Security Provider für E-Mail und schützt die IT-Infrastruktur, digitale Kommunikation sowie Daten von Unternehmen und Organisationen jeglicher Größenordnung. Seine Dienste erbringt der Sicherheitsspezialist aus Hannover über weltweit 10 redundant gesicherte Rechenzentren. Das Produktportfolio umfasst alle wichtigen Bereiche der E-Mail-Security, von Spam- und Virenfilter über rechtssichere Archivierung und Verschlüsselung, bis hin zur Abwehr von CEO Fraud und Ransomware. Hornetsecurity ist mit rund 200 Mitarbeitern global an 12 Standorten vertreten und operiert mit seinem internationalen Händlernetzwerk in mehr als 30 Ländern.