Unternehmen – auch ausländische – sind in China laut Gesetz verpflichtet Schwachstellen in Systemen und Fehler in Codes umgehend an eine staatliche Stelle zu melden. Allerdings warnen Experten, da China staatlich kontrollierte Hacker nutzt und mit den Informationen zu den Schwachstellen fast ungehindert Zugriff auf die Systeme der Unternehmen erlangen könnte.

Die Denkfabrik Atlantic Council hat einen Report veröffentlicht der auf die neue chinesische Verordnung analysiert, die Unternehmen vorschreibt, dass sie Sicherheitslücken und Fehler in Codes an eine staatliche Ministerium für Industrie und Informationstechnologie (MIIT) innerhalb 48 Stunden melden müssen. Gleichzeit warnen die Experten, da China mehrere Hackergruppen staatlich kontrolliert und die Informationen sofort zum Angriff nutzen kann. Der Report trägt daher auch den Titel „Wie China Software-Schwachstellen zu einer Waffe macht“. In der Analyse gehen die Experten der Denkfabrik sogar davon aus, dass der aktuell ständige Quell an Zero-Day-Lücken auf die Chinesische Datenbank des MIIT zurückgeht.

Viele neue Zero-Day-Lücken aus MIIT-Datenbank?

Die chinesischen Regeln verbieten es Forschern Informationen über Schwachstellen zu veröffentlichen, bevor ein Patch verfügbar ist, es sei denn, sie stimmen sich mit dem Produkteigentümer und dem MIIT ab Auch Veröffentlichung von Proof-of-Concept-Code, der zeigt, wie eine Schwachstelle ausgenutzt werden kann ist nicht erlaubt.

Laut dem Report ist die Weitergabe der Sicherheitslücke an das Pekinger Büro des 13. MSS-Büros besonders besorgniserregend. Experten weisen darauf hin, dass das Büro die letzten zwanzig Jahre damit verbracht hat, sich frühzeitig Zugang zu Software-Schwachstellen zu verschaffen.

Kaum Weitergabe von ICS-Schwachstellen

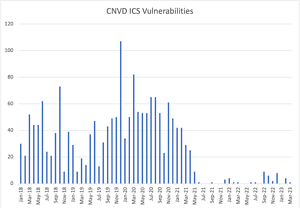

Seit Mai 2021 gibt es nahezu einen vollständige Rückgang der öffentlich gemeldeten ICS-Schwachstellen in China laut der CNVD-Datenbank (Bild: Sleight of Hand, Cary und Del Rosso, Atlantic Council).

Der Report hat auch festgestellt, dass viele im ICS-Bereich (Industrial Control System) gemeldeten Schwachstellen nicht mehr an die betroffenen Unternehmen weitergeleitet werden. Die chinesischen staatlichen Datenbanken zeigen seit Mai 2021 fast keine Schwachstellen im ICS-Bereich an. Davor waren es monatlich 40 bis 80 und mehr Schwachstellen. Ab Mai 2021 liegen sie plötzlich bei 1 bis 10. Im Vergleich dazu hat die US-amerikanische CISA weiterhin monatliche ICS-Meldungen von über 100 Schwachstellen.

Die Experten geben zu bedenken, dass viele ausländische Unternehmen vielleicht gar nicht wissen, dass ihre chinesischen Mitarbeiter die Schwachstellen melden. Schließlich könnten sie vielleicht bestraft werden, wenn sie das chinesische Gesetz unterlaufen.

Mehr bei AtlanticCouncil.org