Die meisten Cyberkriminellen gehören einfach zu verbrecherischen Unternehmen. Und auch hier gibt es unliebsame Konkurrenz. So greift man entweder per Malware wichtige Informationen anderer Angreifer ab oder verkauft Malware-as-a-Service mit eingebauter Hintertür um selbst die Daten abgreifen zu können. Zscaler hat sich die Malware mit Backdoor gegen andere Cyberkriminelle angesehen.

Der Diebstahl von Informationen ist für Cyber-Banden von grundlegender Bedeutung, um sich Zugang zu Systemen zu verschaffen und größere Malware-Kampagnen gegen Unternehmen zu initiieren. In einer jüngsten Analyse der Prynt Stealer-Malware fanden ThreatLabz-Sicherheitsforscher von Zscaler nun heraus, dass Diebstahl von Informationen auch unter Cyberkriminellen auf der Tagesordnung steht.

Informationsdiebstahl unter Cyberkriminellen

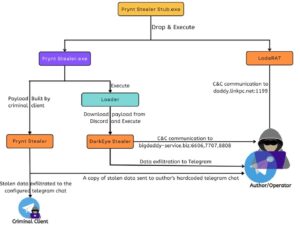

Schadcode zum Erbeuten von Firmeninformationen, wie beispielsweise der Infostealer Prynt, werden von den Machern häufig über einen Builder konfiguriert und dann an weniger erfahrene Bedrohungsakteure verkauft. Bei der Analyse des Prynt Stealers entdeckten die Sicherheitsforscher nun eine Hintertür, die automatisch Kopien der exfiltrierten Daten der Opfer an einen privaten Telegram-Chat weiterleitet. Dieser Chat wird von den Entwicklern des Builders überwacht, die damit die gestohlenen Daten abgreifen können. Auf diese Weise gelangen die Daten der bestohlenen Organisationen in die Hände mehrerer Bedrohungsakteure, wodurch sich das Risiko eines oder mehrerer groß angelegter Angriffe erhöht.

Prynt Stealer bestiehlt die Konkurrenz

Mit dem Prynt Stealer sind Cyberkriminelle in der Lage, Anmeldeinformationen zu erfassen, die auf einem kompromittierten System gespeichert sind, einschließlich Webbrowsern, VPN/FTP-Clients sowie Messaging- und Spieleanwendungen. Programmiert wurde der Stealer auf Basis von Open-Source-Projekten wie AsyncRAT und StormKitty. Nach den Erkenntnissen der Sicherheitsforscher sind die Malware-Familien DarkEye und WorldWind, die ebenfalls Informationen stehlen, mit Prynt Stealer nahezu identisch.

Prynt Stealer ist eine relativ neue Malware-Familie für Informationsdiebstahl, die in .NET geschrieben wurde. Bei Prynt Stealer handelt es sich teilweise um Code, der direkt aus den Repositories der Varianten WorldWind und DarkEye kopiert wurde und auf den gleichen Malware-Autor schließen lässt. Viele Teile des Prynt Stealer-Codes, die von anderen Malware-Familien entliehen wurden, werden nicht verwendet, sind aber in der Binärdatei als unerreichbarer Code vorhanden. Die erbeuteten Dateien des Opfers werden zu einem Telegram-Account des Prynt-Betreibers weitergeleitet. Was der Betreiber nicht wissen dürfte, ist allerdings, dass eine Kopie dieser Daten via einen weiteren eingebetteten Telegram-Kanal ebenfalls an den eigentlichen Autoren der Malware geschickt wird. Als Hintertür kommt dabei DarkEye-Code zum Einsatz.

Kostenlose Malware mit Hintertür

Bereits in der Vergangenheit konnte dieses Vorgehen von Malware-Autoren beobachtet werden, wenn Malware kostenlos zur Verfügung gestellt wurde. Der Autor profitiert von den Aktivitäten der Cyberkriminellen, die seine Malware einsetzen und Unternehmen damit infizieren. Da alle entdeckten Prynt Stealer Samples denselben Telegram-Kanal eingebettet haben, lässt auf den vorsätzlichen Einbau der Hintertür zum Zweck der Monetarisierung schließen, obwohl manche der Kunden auch für Prynt Stealer bezahlen.

Fazit: Es gibt keine Ehre unter Dieben

Die freie Verfügbarkeit von Quellcode von zahlreichen Malware-Familien hat die Entwicklung und Anpassung für Bedrohungsakteure mit geringen Programmierkenntnissen einfacher denn je gemacht. Infolgedessen sind im Laufe der Jahre viele neue Malware-Familien entstanden, die auf beliebten Open Source Malware-Projekten wie NjRat, AsyncRAT und QuasarRAT basieren. Der Autor von Prynt Stealer ging noch einen Schritt weiter und fügte eine Hintertür hinzu, um seine Kunden zu bestehlen. Dafür baute er einen Telegram-Token und eine Chat-ID in die Malware ein. Diese Taktik ist keineswegs neu und zeigt einmal mehr, dass es keine Ehre unter Dieben gibt.

Mehr bei Zscaler.com

Über Zscaler

Zscaler beschleunigt die digitale Transformation, damit Kunden agiler, effizienter, widerstandsfähiger und sicherer werden können. Zscaler Zero Trust Exchange schützt Tausende von Kunden vor Cyberangriffen und Datenverlusten, indem es Nutzer, Geräte und Anwendungen an jedem Standort sicher verbindet. Die SSE-basierte Zero Trust Exchange ist die weltweit größte Inline-Cloud-Sicherheitsplattform, die über mehr als 150 Rechenzentren auf der ganzen Welt verteilt ist.