Für eine volle Nutzung von OpenAI´s KI-System ChatGPT benötigt es einen Kundenzugang. Russische Hacker suchen gerade nach Wegen diesen Zugang zum umgehen, um mit ChatGPT ihre böswilligen Ziele zu erreichen. Aber das wollen gerade viele Hacker. Gesprächsnotizen aus dem Darknet.

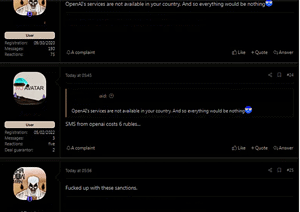

Check Point Research (CPR) beobachtet Versuche russischer Hacker, die Einschränkungen von OpenAI zu umgehen, um ChatGPT für bösartige Zwecke zu nutzen. In Untergrundforen diskutieren Hacker darüber, wie sie die Kontrollen von IP-Adressen, Zahlungskarten und Telefonnummern überbrücken können – all das ist notwendig, um von Russland aus Zugang zu ChatGPT zu erhalten. CPR teilt Screenshots von dem, was sie gesehen haben, und warnt vor dem schnell wachsenden Interesse von Hackern aller Länder an ChatGPT, um ihre kriminellen Kreise zu erweitern.

Hacker diskutieren im Darknet

Es ist nicht besonders schwierig, OpenAI´s Beschränkungen für bestimmte Länder zu umgehen, um Zugang zu ChatGPT zu erhalten. Im Moment sehen die Sicherheitsforscher, dass russische Hacker bereits diskutieren und prüfen, wie sie das Geofencing umgehen können, um ChatGPT für bösartige Zwecke zu nutzen. Check Point Research glaubt, dass diese Hacker versuchen werden, ChatGPT in ihre täglichen kriminellen Operationen zu implementieren und dessen Fähigkeiten zu testen. Cyber-Kriminelle interessieren sich zunehmend für ChatGPT, da die dahinterstehende KI-Technologie einem Hacker helfen kann, Kosten zu sparen.

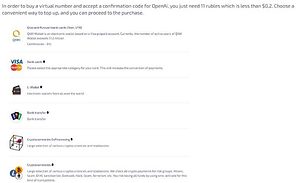

🔎 1.Ein Hacker fragt, wie er am besten mit einer gestohlenen Zahlungskarte für einen aufgerüsteten Account bei OpenAI, der Zugang zu leistungsfähigeren und spezialisierteren Modellen und Funktionen ermöglicht, bezahlen kann.

🔎 3. Im Allgemeinen gibt es viele Anleitungen in russischen, halblegalen Online-SMS-Diensten, die zeigen, wie man sich bei ChatGPT registrieren kann. Check Point hat Beispiele dafür, dass dies bereits genutzt wird.

Noch keine große Gefahr – noch

„Kurzfristig glauben wir nicht, dass diese neue KI-Technologie die gesamte Bedrohungslandschaft auf den Kopf stellen wird, sondern zu einem Anstieg massenhaft produzierter Malware und vor allem wesentlich besser erstellter Phishing-E-Mails führen wird. Langfristig jedoch kann die Integration und Verbesserung dieser KI-Technologie die Art und Weise völlig und zum Schlechteren hin verändern, wie Hacker ihre Cyber-Bedrohungen bauen und auf die Nutzer loslassen.“ – Sergey Shykevich, Threat Intelligence Group Manager bei Check Point Software Technologies.

Mehr bei CheckPoint.com

Über Check Point Check Point Software Technologies GmbH (www.checkpoint.com/de) ist ein führender Anbieter von Cybersicherheits-Lösungen für öffentliche Verwaltungen und Unternehmen weltweit. Die Lösungen schützen Kunden vor Cyberattacken mit einer branchenführenden Erkennungsrate von Malware, Ransomware und anderen Arten von Attacken. Check Point bietet eine mehrstufige Sicherheitsarchitektur, die Unternehmensinformationen in CloudUmgebungen, Netzwerken und auf mobilen Geräten schützt sowie das umfassendste und intuitivste „One Point of Control“-Sicherheits-Managementsystem. Check Point schützt über 100.000 Unternehmen aller Größen.