Unverschlüsselte Geräte können jede Sicherheitsstrategie eines Unternehmen einem ernsthaften Risiko aussetzen. Diese oft übersehene Schwachstelle ermöglicht es Angreifern, in die Umgebung einzudringen.

Ein aktueller Report von Absolute Software zeigt, dass 16 Prozent der Endgeräte unverschlüsselt sind, was zeigt, dass dieses Problem eine größere Bedrohung darstellt, als man annehmen könnte. Es genügt ein einziger anfälliger, verlorener, gestohlener oder kompromittierter Endpunkt, um einen Vorfall zu verursachen.

16 Prozent unverschlüsselte Geräte

Wenn ein unverschlüsseltes Gerät mit einem Unternehmensnetzwerk in einer Büroumgebung verbunden ist, ist das Risiko eines Sicherheitsvorfalls geringer. In der Welt der Fernarbeit bedeutet ein unverschlüsseltes Unternehmensgerät jedoch, dass jede Kommunikation, die an oder von diesem Gerät gesendet wird, ein Sicherheitsrisiko darstellen kann, insbesondere wenn es mit einem Netzwerk außerhalb des Büros verbunden ist.

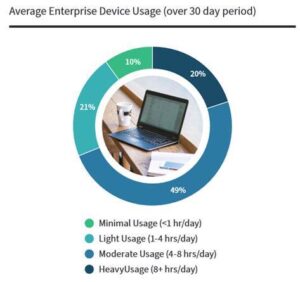

Tagtäglich nutzen fernangebundene Mitarbeiter Unternehmensgeräte in zahlreichen Netzwerken und an verschiedenen Standorten. Die neuesten Daten von Absolute zeigen, dass Unternehmensgeräte im Durchschnitt an vier verschiedenen Standorten pro Tag verwendet werden. In der heutigen Welt des ortsunabhängigen Arbeitens werden unverschlüsselte Geräte zu einladenden Zielen für Angreifer, die nach einer Schwachstelle suchen, die sie ausnutzen können.

Unzureichende Verschlüsselung ist keine Seltenheit

Im Falle eines Sicherheitsvorfalls enthalten Unternehmensgeräte sensible Daten, die für ein Unternehmen kostspielige finanzielle und rufschädigende Folgen bedeuten können. Der jüngste Endpoint Risk Report von Absolute ergab, dass 22 Prozent der Geräte eine unzureichende Verschlüsselungskontrolle aufwiesen, was ein weiterer Beweis dafür ist, dass Unternehmen Schwierigkeiten haben, die Verschlüsselung der Computer ihrer Mitarbeiter aufrechtzuerhalten.

Die Möglichkeit, dass ein böswilliger Dritter über einen anfälligen Endpunkt auf sensible Daten, Anwendungen oder Netzwerke zugreift, ist eine allgegenwärtige Realität für Unternehmen mit mobilen Mitarbeitern, die über den ganzen Globus verstreut sind. Als Reaktion darauf benötigen Unternehmen eine umfassende Sicherheitsstrategie, die die Identität der Benutzer unabhängig von ihrem Aufenthaltsort in der Welt überprüft. Eine Zero Trust-Sicherheitslösung ist ideal, um die Risiken eines unverschlüsselten Firmengeräts zu mindern.

Zero-Trust löst das Problem unverschlüsselter Geräte

Der vielschichtige Ansatz einer Zero-Trust-Sicherheitsstrategie gibt der IT-Abteilung mehrere wichtige Werkzeuge an die Hand. Durch die Neudefinition des Netzwerkrands können IT-Teams ihre eigenen Anforderungen für eine kontextbezogene Identitätsüberprüfung festlegen, die eine gesamte verteilte Belegschaft schützt. Dadurch wird sichergestellt, dass die IT-Abteilung die Netzwerkverbindung jedes Mitarbeiters überprüfen kann.

Darüber hinaus ist es für die IT-Abteilung von entscheidender Bedeutung, dass sie erkennen kann, ob die Verschlüsselung zu schwach ist. Eine schlechte Verschlüsselung macht Unternehmensgeräte anfällig für Sicherheitsverletzungen. Dies unterstreicht den wachsenden Bedarf an Endpunktsichtbarkeit. Erst dadurch kann die IT-Abteilung Sicherheitsprobleme sofort beheben und kompromittierte Anwendungen auf entfernten Mobiltelefonen und Laptops bereinigen.

Bessere Sichtbarkeit und Kontrolle

Unternehmen, die sich auf die Sichtbarkeit und Kontrolle ihrer Unternehmensgeräte konzentrieren, haben die besten Chancen, unverschlüsselte Geräte zu identifizieren und zu eliminieren. Dies ist ein Grund dafür, dass Unternehmen immer mehr auf einen Zero-Trust-Ansatz setzen, um ihre Mitarbeiter und deren Daten zu schützen. Die Einführung einer zuverlässigen, selbstheilenden Zero-Trust-Lösung gibt Unternehmen die Sicherheit, die sie in der heutigen Welt der Fernarbeit benötigen.

Mehr bei Absolute.com

Über Absolute Software Absolute Software beschleunigt den Übergang seiner Kunden zum ortsunabhängigen Arbeiten durch die branchenweit erste selbstheilende Zero-Trust-Plattform, die für maximale Sicherheit und kompromisslose Produktivität sorgt. Absolute ist die einzige Lösung, die in mehr als eine halbe Milliarde Geräte eingebettet ist und eine permanente digitale Verbindung bietet.