Die Ransomware-Gruppen zielen besonders stark auf die IT- und Baubranche. Das zeigt der neue Threat Intelligence Report, der Informationen von rund 600.000 Endpunkten zusammengetragen hat. Laut Report verzeichnen die IT- und Baubranche fast 50 Prozent aller Ransomware-Angriffe auf sich.

Der Experte für Managed Extended Detection and Response (MXDR) Ontinue hat seinen ersten Threat Intelligence Report veröffentlicht. Der Bericht gibt unter anderem einen umfassenden Einblick in die aktuelle Bedrohungslage im Cyberspace und zeigt auf, welche Hackerattacken die unterschiedlichen Branchen besonders oft heimsuchen. Eine zentrale Erkenntnis des Reports: Die IT- und Baubranche trifft Ransomware am häufigsten.

Ransomware: 50 Prozent zielt auf IT- und Baubranche

Der Threat Intelligence Report für das vergangene Jahr unterstreicht eindrucksvoll: Die Analysten aus dem ATO (Advanced Threat Operation)-Team des Cybersecurity-Spezialisten haben für den Bericht Informationen von rund 600.000 Endpunkten zusammengetragen, um Unternehmen umfassend über die aktuelle Bedrohungslage, aufkommende Gefahren und mögliche Maßnahmen für die Verteidigung aufzuklären.

Wenig überraschend ist, dass Ransomware nach wie vor die bevorzugte Angriffsart von Cyberkriminellen ist. Interessant ist hingegen, wie bedrohlich die Lage für die IT- und die Baubranche ist. Die Analyse der Ziele von Ransomware zeigt: Während IT-Unternehmen im vergangenen Jahr rund 26 Prozent aller Attacken erdulden mussten, konzentrierten sich 23 Prozent der Angriffe mit Erpresser-Malware auf den Bausektor. Damit verbuchen diese beiden Branchen fast die Hälfte sämtlicher Ransomware-Attacken auf sich. Die andere Hälfte verteilt sich auf die Fertigungsbranche (20 %), den Einzelhandel (16 %) und das Gesundheitswesen (15 %).

Alte und neue Angriffsarten: Was 2024 wichtig wird

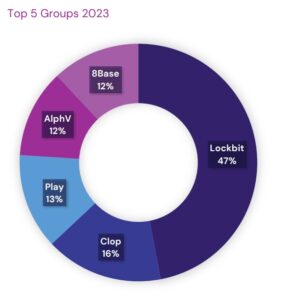

🔎 Die 2023 führende Ransomware Gruppe war LockBit. Nach deren teilweisen Zerschlagung werden andere Gruppen aufsteigen (Bild: Ontinue).

Aus den erhobenen Daten und gesammelten Informationen konnte das Analysten-Team auch einige Trends ableiten, die sich in diesem und im nächsten Jahr manifestieren werden. Unter anderem wird Künstliche Intelligenz im Bereich des Social Engineering und der Ausweitung des Angriffsvektors eine immer größere Rolle spielen, was durch neue technologische Möglichkeiten und generative KI-Tools wie ChatGPT zustande kommt.

Die Supply Chain wird zudem ebenfalls immer weiter in den Fokus von Cyberkriminellen geraten, um Zugang zu den eigentlichen und wertvolleren Zielen zu erhalten. Hacker gehen deswegen so vor, weil das Internet of Things (IoT) und 5G-Netzwerke gerade im Bereich der Lieferkette die Angriffsfläche deutlich erhöhen. IoT-Geräte sind in vielen Fällen mit der Cloud und somit logischerweise mit dem Internet verbunden – das nutzen Angreifer gerne aus, da diese Devices gleichzeitig selten richtig gut geschützt sind.

QR Phishing oder Quishing auf dem Vormarsch

Seit einiger Zeit sind zwei weitere Angriffsmethoden auf dem Vormarsch, wie das ATO-Team von Ontinue herausgefunden hat: QR Phishing („Quishing“) und AiTM (Adversary in the Middle) Phishing. Unter Quishing fassen Experten Methoden zusammen, bei denen Hacker einen schädlichen QR-Code an ihre Opfer verschicken und hoffen, dass sie ihn einscannen. Diese QR-Codes sehen oft genau wie solche aus, die zum Beispiel Microsoft für seine Multi-Faktor-Authentifizierung verwendet.

AiTM-Phishing-Angriffe sind herkömmlichen Phishing-Attacken zunächst ähnlich: alles startet mit einem Link. Klicken die Opfer auf ihn, gelangen sie tatsächlich zu der legitimen Webseite, allerdings über einen Proxy-Server, mit dem die Angreifer sensible Daten oder den Session Cookie abgreifen und verwenden können. Für diese und weitere Probleme bietet der Threat Intelligence Report Strategien und Taktiken, mit denen Unternehmen die Sicherheit ihrer IT und Nutzer verbessern können.

Mehr bei Ontinue.com

Über Ontinue Ontinue, der Experte für KI-gestützte Managed Extended Detection and Response (MXDR), ist ein rund um die Uhr verfügbarer Sicherheitspartner mit Hauptsitz in Zürich. Um die IT-Umgebungen seiner Kunden durchgehend zu schützen, ihren Sicherheitsstatus zu bewerten und kontinuierlich zu verbessern, kombiniert Ontinue KI-gesteuerte Automatisierung und menschliches Fachwissen mit dem Microsoft-Sicherheits-Produktportfolio. Durch die intelligente, Cloud-basierte Nonstop SecOps-Plattform reicht Ontinues Schutz vor Cyberattacken weit über die grundlegenden Detection- und Response-Services hinaus.